Một báo cáo mới được công bố bởi các nhà nghiên cứu an ninh mạng đã tiết lộ bằng chứng về các tin tặc được nhà nước Iran tài trợ nhắm vào hàng chục công ty và tổ chức ở Israel và trên toàn thế giới trong ba năm qua.

Được mệnh danh là "Fox Kitten", chiến dịch gián điệp mạng được cho là đã nhắm vào các công ty từ các lĩnh vực CNTT, viễn thông, dầu khí, hàng không, chính phủ và an ninh.

"Chúng tôi ước tính chiến dịch được tiết lộ trong báo cáo này là một trong những chiến dịch liên tục và toàn diện nhất của Iran được tiết lộ cho đến bây giờ," - các nhà nghiên cứu ClearSky nói.

"Chiến dịch được tiết lộ đã được sử dụng làm cơ sở hạ tầng trinh sát, tuy nhiên, nó cũng có thể được sử dụng như một nền tảng để phát tán và kích hoạt phần mềm độc hại phá hoại như ZeroCleare và Dustman."

Việc buộc các hoạt động để đe dọa các nhóm APT33, APT34 và APT39, cuộc tấn công - được thực hiện bằng cách sử dụng hỗn hợp các công cụ nguồn mở và tự phát triển - cũng tạo điều kiện cho các nhóm đánh cắp thông tin nhạy cảm và sử dụng các cuộc tấn công vào các chuỗi cung ứng để sau đó tiến hành nhắm vào các tổ chức - các nhà nghiên cứu nói.

Khai thác lỗ hổng VPN để thỏa hiệp với mạng doanh nghiệp

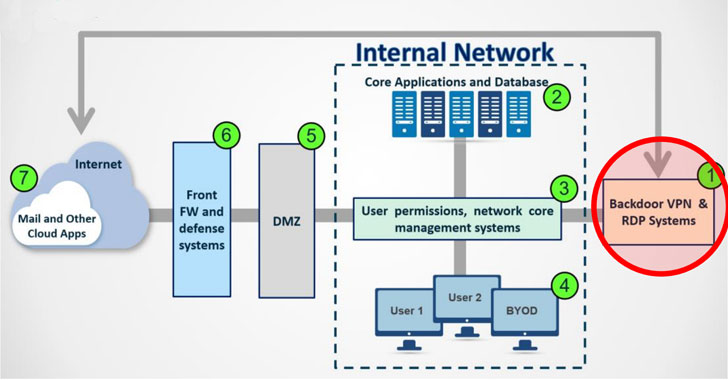

Phương thức tấn công chính được sử dụng bởi các nhóm Iran là khai thác các lỗ hổng VPN chưa được vá để xâm nhập và đánh cắp thông tin từ các công ty mục tiêu. Các hệ thống VPN nổi bật được khai thác theo cách này bao gồm Pulse Secure Connect (CVE-2019-11510),Palo Alto Networks' Global Protect (CVE-2019-1579), Fortinet FortiOS (CVE-2018-13379) và Citrix (CVE-2019- 19781).

ClearSky lưu ý rằng các nhóm hack có thể có được quyền truy cập thành công vào các hệ thống cốt lõi của mục tiêu, loại bỏ phần mềm độc hại bổ sung và sau đó lan truyền trên mạng bằng cách khai thác "lỗ hổng 1 ngày trong thời gian tương đối ngắn"

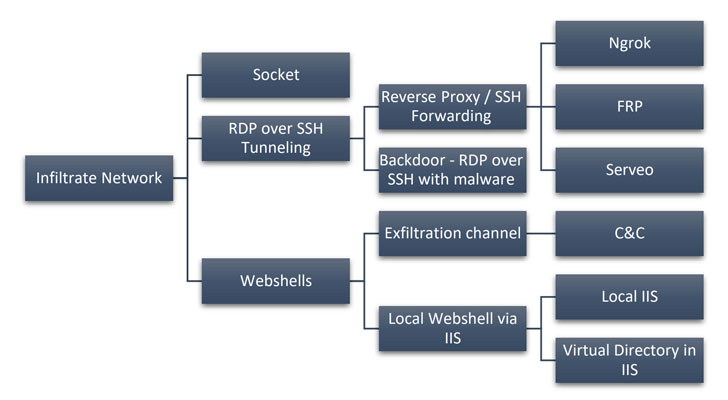

Sau khi đạt được chỗ đứng ban đầu, các hệ thống bị xâm nhập đã được tìm thấy để liên lạc với các máy chủ chỉ huy và kiểm soát (C2) của kẻ tấn công để tải xuống một loạt các tệp VBScript tùy chỉnh, lần lượt, có thể được sử dụng để làm Backdoors

Hơn nữa, bản thân mã backdoor được tải xuống theo từng đoạn để tránh bị phần mềm chống vi-rút cài đặt trên các máy tính phát hiện ra. Đó là công việc của một tệp được tải xuống riêng biệt - có tên là "merg.bat" - để ghép các tệp riêng lẻ này lại với nhau và tạo ra một tệp thực thi.

Để thực hiện các nhiệm vụ này và đạt được sự bền bỉ, các tác nhân đe dọa đã khai thác các công cụ như Juicy Potato và Invoke the Hash để có được các đặc quyền cấp cao và di chuyển trong qua mạng. Một số công cụ khác được phát triển bởi những kẻ tấn công bao gồm:

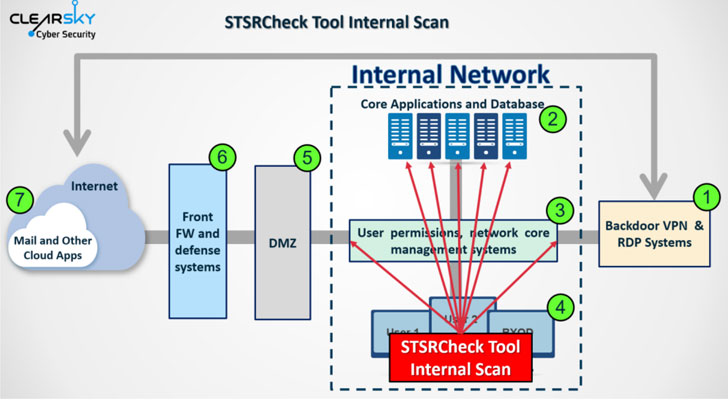

- STSRCheck - Một công cụ để ánh xạ cơ sở dữ liệu, máy chủ và các cổng mở trong mạng được nhắm mục tiêu và bắt buộc chúng bằng cách đăng nhập với thông tin đăng nhập mặc định.

- Port.exe - Một công cụ để quét các cổng và máy chủ được xác định trước.

Ngoài ra, những kẻ tấn công đã sử dụng các web shell để liên lạc với các máy chủ được đặt bên trong mục tiêu và tải các tệp trực tiếp lên máy chủ C2.

Công việc của nhiều nhóm hack Iran

Dựa trên chiến dịch sử dụng shell web và overlaps của chiến dịch với việc tấn công vào cơ sở hạ tầng, báo cáo ClearSky nhấn mạnh rằng các cuộc tấn công chống lại máy chủ VPN có thể được liên kết với ba nhóm Iran - APT33 ("Elfin"), APT34 ("OilRig") và APT39 (Chafer ).

Hơn nữa, các nhà nghiên cứu đánh giá rằng chiến dịch này là kết quả của "sự hợp tác giữa các nhóm trong cơ sở hạ tầng", trích dẫn sự tương đồng trong các công cụ và phương pháp làm việc giữa ba nhóm.

Mới tháng trước, các tin tặc được nhà nước Iran hậu thuẫn - được mệnh danh là "Magnallium" - đã bị phát hiện thực hiện các cuộc tấn công password-spraying vào các công ty điện lực cũng như các công ty dầu khí.

Cho rằng những kẻ tấn công đang vũ khí hóa các lỗ hổng VPN trong vòng 24 giờ, điều bắt buộc là các tổ chức phải cài đặt các bản vá bảo mật ngay khi chúng có sẵn.

Bên cạnh việc tuân theo nguyên tắc đặc quyền tối thiểu, cũng không cần phải nói rằng các hệ thống quan trọng được theo dõi liên tục và phải được cập nhật. Việc thực hiện xác thực hai bước có thể giúp giảm thiểu các trường hợp đăng nhập trái phép.

(Hiện lỗ hổng trên vẫn chưa có bản vá lỗi)

Nguồn: thehackernews.com

Comment