1. Phương thức xác thực:

- Xác thực bất cứ ai yêu cầu xác thực.

- Thường được dùng ở những nơi truy cập công cộng như Internet café, nhà ga, sân bay.

- Được cài đặt mặc định trong các thiết bị WLAN.

- STA gửi một yêu cầu xác thực tới AP.

- AP gửi trả một thông báo “challenge” ở dạng rõ.

- STA phải mã hóa “challenge” sử dụng khóa WEP đã được chia sẻ và gửi bản mã cho AP.

- AP sẻ giải mã và so sánh với “challenge” ban đầu, phụ thuộc vào kết quả so sánh này, AP sẽ chấp nhận xác thực STA hay không.

- Nếu không có RADIUS Server, có thể tạo ra một danh sách địa chỉ MAC trên AP.

- Vì các địa chỉ MAC được truyền dưới dạng văn bản, do đó có thể bằng cách dò sóng, những kẻ xâm nhập có thể tạo ra địa chỉ MAC hợp lệ truy cập vào mạng.

- Cung cấp xác thực hai chiều, có nghĩa là mạng (RADIUS Server) sẽ xác thực người sử dụng và người sử dụng cũng xác thực mạng (RADIUS Server).

- Sau khi quá trình xác thực hoàn tất, RADIUS Server và Client sẽ xác định khóa WEP, Client sẽ sử dụng khóa này để bắt đầu phiên kết nối (KS).

- Trong khi đó, RADIUS Server sẽ mã hóa và gửi khóa WEP đó được gọi là khóa phiên (KS) đến AP. AP sẽ sử dụng KS để mã hóa khóa quảng bá (broadcast key) và gửi đến Client. Client và AP sử dụng khóa này trong suốt một phiên làm việc.

- EAP là một cơ sở tốt cho xác thực và có thể được sử dụng cho một vài giao thức xác thực khác.

- EAP-TLS – Extensible Authentication Protocol Transport Layer Security.

- EAP-FAST – EAP Flexible Authentication via Secured Secured

- EAP-SIM – EAP Subcriber Identity Module

-Cisco LEAP – Lightweight Extensible Authentication Protocol

- EAP-PEAP– EAP Protected Extensible Authentication Protocol

- EAP-MD5 – EAP Message Digest Algorithm 5

- EAP-OTP – EAP On Time Password

- EAP-TTLS – EAP Tunneled Transport Layer Security

2. Phương thức mã hoá:

3. Phương thức kiểm soát truy cập

- Trong hệ thống xác thực đóng, người dùng phải khai báo đúng giá trị SSID để có thể xác thực và kết nối với mạng.

- Sử dụng chế độ tắt quảng bá SSID để kiểm soát giá trị SSID.

- Khi thiết bị có địa chỉ MAC không nằm trong danh sách kết nối vào mạng sẽ bị ngăn chặn kết nối mạng.

- Các giao thức ứng với dịch vụ mạng sẽ bị cấm hoặc cho phép tùy thuộc vào địa chỉ MAC hoặc địa chỉ IP được cấp phát đến thiết bị người dùng.

- Xác thực hệ thống mở:

- Xác thực bất cứ ai yêu cầu xác thực.

- Thường được dùng ở những nơi truy cập công cộng như Internet café, nhà ga, sân bay.

- Được cài đặt mặc định trong các thiết bị WLAN.

- Xác thực khóa chung (Shared-key):

- STA gửi một yêu cầu xác thực tới AP.

- AP gửi trả một thông báo “challenge” ở dạng rõ.

- STA phải mã hóa “challenge” sử dụng khóa WEP đã được chia sẻ và gửi bản mã cho AP.

- AP sẻ giải mã và so sánh với “challenge” ban đầu, phụ thuộc vào kết quả so sánh này, AP sẽ chấp nhận xác thực STA hay không.

- Xác thực địa chỉ MAC:

- Nếu không có RADIUS Server, có thể tạo ra một danh sách địa chỉ MAC trên AP.

- Vì các địa chỉ MAC được truyền dưới dạng văn bản, do đó có thể bằng cách dò sóng, những kẻ xâm nhập có thể tạo ra địa chỉ MAC hợp lệ truy cập vào mạng.

- Xác thực mở rộng EAP:

- Cung cấp xác thực hai chiều, có nghĩa là mạng (RADIUS Server) sẽ xác thực người sử dụng và người sử dụng cũng xác thực mạng (RADIUS Server).

- Sau khi quá trình xác thực hoàn tất, RADIUS Server và Client sẽ xác định khóa WEP, Client sẽ sử dụng khóa này để bắt đầu phiên kết nối (KS).

- Trong khi đó, RADIUS Server sẽ mã hóa và gửi khóa WEP đó được gọi là khóa phiên (KS) đến AP. AP sẽ sử dụng KS để mã hóa khóa quảng bá (broadcast key) và gửi đến Client. Client và AP sử dụng khóa này trong suốt một phiên làm việc.

- EAP là một cơ sở tốt cho xác thực và có thể được sử dụng cho một vài giao thức xác thực khác.

- EAP-TLS – Extensible Authentication Protocol Transport Layer Security.

- EAP-FAST – EAP Flexible Authentication via Secured Secured

- EAP-SIM – EAP Subcriber Identity Module

-Cisco LEAP – Lightweight Extensible Authentication Protocol

- EAP-PEAP– EAP Protected Extensible Authentication Protocol

- EAP-MD5 – EAP Message Digest Algorithm 5

- EAP-OTP – EAP On Time Password

- EAP-TTLS – EAP Tunneled Transport Layer Security

2. Phương thức mã hoá:

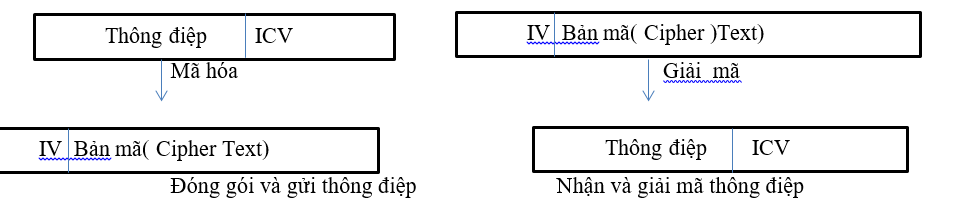

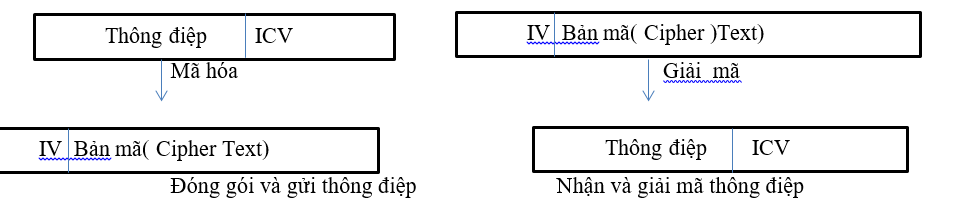

B1: Trước khi gửi thông điệp lên mạng, hệ thống sẽ tính giá trị ICV (Integrity message digest) và chèn vào cuối thông điệp.

B2: Tiếp đến dùng các thuật toán mã hóa để mã hoá thông điệp (gồm thông điệp gốc và ICV).

B3: Cuối cùng là thêm phần Header vào thông điệp và truyền đến người nhận.

Một số phương thức mã hoá trong WLAN được dùng trong các giao thức: WEP, WPA, WPA2.

| WEP | WPA | WPA2 | |

| Mã hóa | RC4 | RC4 | AES |

| Luân phiên khóa | không | Khóa phiên động | Khóa phiên động |

| Phân phối khóa | Gán bằng tay trên mỗi thiết bị | Khả năng phân phối tự động | Khả năng phân phối tự động |

| Xác thực | Sử dụng khóa WEP để xác thực | Có thể dùng 802.1x & EAP | Có thể dùng 802.1x & EAP |

- Kiểm soát dựa vào SSID:

- Trong hệ thống xác thực đóng, người dùng phải khai báo đúng giá trị SSID để có thể xác thực và kết nối với mạng.

- Sử dụng chế độ tắt quảng bá SSID để kiểm soát giá trị SSID.

- Kiểm soát dựa vào địa chỉ MAC:

- Khi thiết bị có địa chỉ MAC không nằm trong danh sách kết nối vào mạng sẽ bị ngăn chặn kết nối mạng.

- Kiểm soát dựa vào giao thức:

- Các giao thức ứng với dịch vụ mạng sẽ bị cấm hoặc cho phép tùy thuộc vào địa chỉ MAC hoặc địa chỉ IP được cấp phát đến thiết bị người dùng.