.Các khuyến cáo tổng quát cho bảo mật lớp 2

Ở đầu của chương này, Cisco đã nêu ra vài khuyến cáo cho người dùng và các cổng của switch không được sử dụng. Sau đây là các tóm tắt cho một vài khuyến cáo chung. Các khuyến cáo tổng quát bao gồm cấu hình xác thực VTP mức toàn cục trên toàn switch, đưa các cổng không sử dụng vào trong các VLAN chưa sử dụng và không dùng VLAN 1.

Cấu hình cho các khuyến cáo tổng quát này được mô tả trong chương 2. Thêm vào đó, Cisco khuyến cáo không dùng VLAN Native trên kết nối trung kế. Nguyên nhân là trong một vài trường hợp, một kẻ tấn công trên một cổng truy cập có thể nhảy từ cổng truy cập của một VLAN đến một kết nối trung kế dưới dạng VLAN Native. Dạng khung tin được dùng là 802.1q.

Kiểu tấn công này đã được chứng minh là không có hiệu quả đối với các switch của Cisco, tuy nhiên máy tấn công có thể tận dụng những lỗ hổng trong qui trình một switch xử lý khung tin, vì vậy tốt nhất không nên dùng VLAN Native trên các kết nối trung kế. Một cách đơn giản, khi ta tuân theo luật không dùng VLAN Native, ngay cả khi một máy tấn công cố gắng dùng kỹ thuật nhảy chặng VLAN, sẽ không có thiết bị này trong VLAN Native đó và hệ thống mạng không bị tổn thất gì. Thật ra, Cisco đề xuất sử dụng một VLAN Native khác trên kết nối trung kế để hạn chế kiểu tấn công này.

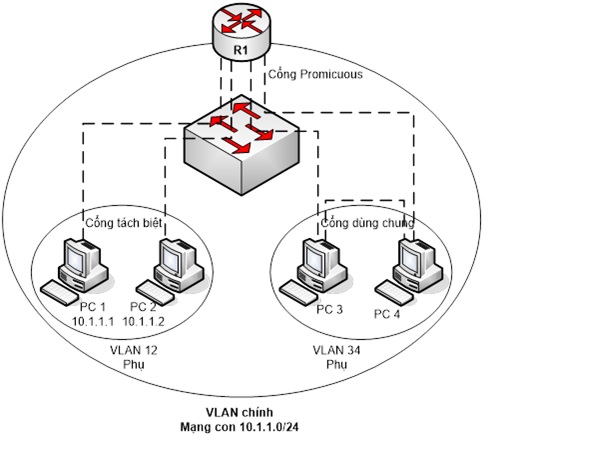

Khuyến cáo cuối cùng cho bảo mật lớp 2 là việc xem xét sử dụng VLAN dùng riêng để tiếp tục giới hạn lưu lượng. Như đã mô tả trong chương 2, các VLAN dùng riêng giới hạn các máy trên vài cổng không được gửi lưu lượng trực tiếp cho nhau. Hình 21.8 cho phép các dòng lưu lượng theo đường đứt nét. Nếu giữa hai thiết bị không có đường kết nối có nghĩa là VLAN dùng riêng đã ngăn ngừa các máy giao tiếp với nhau. Ví dụ PC1 và PC2 không được phép gửi khung tin cho nhau.

Hình 21.8: Mạng sử dụng VLAN dùng riêng

VLAN dùng riêng được tạo ra với một số cổng là kiểu hỗn tạp (promiscuous) trong VLAN chính với các kiểu cổng phân tách (isolated) và nhóm (community) trong một hoặc nhiều VLAN phụ.

Cổng phân tách có thể gửi các khung tin chỉ đến các cổng hỗn tạp trong đó các cổng dạng nhóm có thể gửi khung tin đến các cổng hỗn tạp và các cổng khác cùng nhóm trên cùng VLAN phụ.

VLAN dùng riêng có thể được áp dụng một cách tổng quát để đạt được bảo mật tốt hơn bằng cách cho các người dùng chỉ được truy cập các cổng loại hỗn tạp như máy chủ, router hoặc các dịch vụ mạng khác. Tuy nhiên các bổ sung gần đây cho các switch của Cisco chẳng hạn như DHCP snooping, DAI và bảo vệ IP nguồn là các chọn lựa tốt hơn.

Nếu VLAN dùng riêng được dùng, Cisco cũng khuyến cáo một vài cách thức bào vệ trong đó kẻ tấn công có thể dùng ngõ ra mặc định để vượt qua sự bảo vệ của VLAN dùng riêng.

Ví dụ trong hình 21.8, PC1 có thể gửi ra một khung tin có địa chỉ MAC đích là địa chỉ MAC của R1 nhưng với địa chỉ IP đích là địa chỉ của PC2 (10.1.1.2). R1 sau đó sẽ định tuyến gói tin đến PC2, vượt qua được vòng bảo vệ của VLAN dùng riêng. Để giải quyết vấn đề trên, router đơn giản cần một ACL trên cổng LAN để từ chối các lưu lượng có địa chỉ IP nguồn và đích cùng nằm trong mạng con cục bộ.

Trong ví dụ này, một access-list 101 deny ip 10.1.1.0 0.0.0.255 10.1.1.0 0.0.0.255 sẽ ngăn ngừa kiểu tấn công này. Dĩ nhiên là ta cần phải thêm vào vài phát biểu permit cho ACL này.

Ở đầu của chương này, Cisco đã nêu ra vài khuyến cáo cho người dùng và các cổng của switch không được sử dụng. Sau đây là các tóm tắt cho một vài khuyến cáo chung. Các khuyến cáo tổng quát bao gồm cấu hình xác thực VTP mức toàn cục trên toàn switch, đưa các cổng không sử dụng vào trong các VLAN chưa sử dụng và không dùng VLAN 1.

Cấu hình cho các khuyến cáo tổng quát này được mô tả trong chương 2. Thêm vào đó, Cisco khuyến cáo không dùng VLAN Native trên kết nối trung kế. Nguyên nhân là trong một vài trường hợp, một kẻ tấn công trên một cổng truy cập có thể nhảy từ cổng truy cập của một VLAN đến một kết nối trung kế dưới dạng VLAN Native. Dạng khung tin được dùng là 802.1q.

Kiểu tấn công này đã được chứng minh là không có hiệu quả đối với các switch của Cisco, tuy nhiên máy tấn công có thể tận dụng những lỗ hổng trong qui trình một switch xử lý khung tin, vì vậy tốt nhất không nên dùng VLAN Native trên các kết nối trung kế. Một cách đơn giản, khi ta tuân theo luật không dùng VLAN Native, ngay cả khi một máy tấn công cố gắng dùng kỹ thuật nhảy chặng VLAN, sẽ không có thiết bị này trong VLAN Native đó và hệ thống mạng không bị tổn thất gì. Thật ra, Cisco đề xuất sử dụng một VLAN Native khác trên kết nối trung kế để hạn chế kiểu tấn công này.

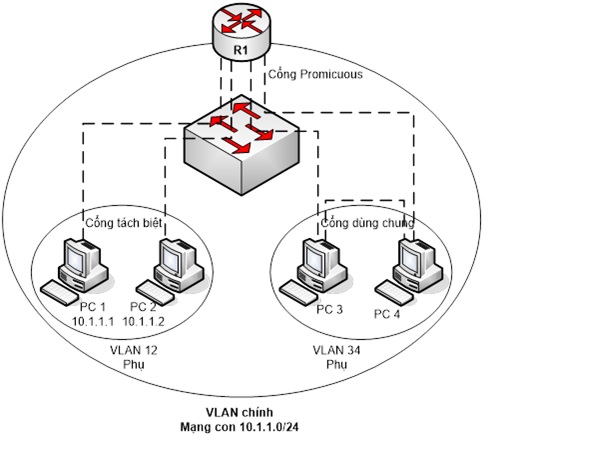

Khuyến cáo cuối cùng cho bảo mật lớp 2 là việc xem xét sử dụng VLAN dùng riêng để tiếp tục giới hạn lưu lượng. Như đã mô tả trong chương 2, các VLAN dùng riêng giới hạn các máy trên vài cổng không được gửi lưu lượng trực tiếp cho nhau. Hình 21.8 cho phép các dòng lưu lượng theo đường đứt nét. Nếu giữa hai thiết bị không có đường kết nối có nghĩa là VLAN dùng riêng đã ngăn ngừa các máy giao tiếp với nhau. Ví dụ PC1 và PC2 không được phép gửi khung tin cho nhau.

Hình 21.8: Mạng sử dụng VLAN dùng riêng

VLAN dùng riêng được tạo ra với một số cổng là kiểu hỗn tạp (promiscuous) trong VLAN chính với các kiểu cổng phân tách (isolated) và nhóm (community) trong một hoặc nhiều VLAN phụ.

Cổng phân tách có thể gửi các khung tin chỉ đến các cổng hỗn tạp trong đó các cổng dạng nhóm có thể gửi khung tin đến các cổng hỗn tạp và các cổng khác cùng nhóm trên cùng VLAN phụ.

VLAN dùng riêng có thể được áp dụng một cách tổng quát để đạt được bảo mật tốt hơn bằng cách cho các người dùng chỉ được truy cập các cổng loại hỗn tạp như máy chủ, router hoặc các dịch vụ mạng khác. Tuy nhiên các bổ sung gần đây cho các switch của Cisco chẳng hạn như DHCP snooping, DAI và bảo vệ IP nguồn là các chọn lựa tốt hơn.

Nếu VLAN dùng riêng được dùng, Cisco cũng khuyến cáo một vài cách thức bào vệ trong đó kẻ tấn công có thể dùng ngõ ra mặc định để vượt qua sự bảo vệ của VLAN dùng riêng.

Ví dụ trong hình 21.8, PC1 có thể gửi ra một khung tin có địa chỉ MAC đích là địa chỉ MAC của R1 nhưng với địa chỉ IP đích là địa chỉ của PC2 (10.1.1.2). R1 sau đó sẽ định tuyến gói tin đến PC2, vượt qua được vòng bảo vệ của VLAN dùng riêng. Để giải quyết vấn đề trên, router đơn giản cần một ACL trên cổng LAN để từ chối các lưu lượng có địa chỉ IP nguồn và đích cùng nằm trong mạng con cục bộ.

Trong ví dụ này, một access-list 101 deny ip 10.1.1.0 0.0.0.255 10.1.1.0 0.0.0.255 sẽ ngăn ngừa kiểu tấn công này. Dĩ nhiên là ta cần phải thêm vào vài phát biểu permit cho ACL này.

Comment