1.Bảo vệ IP nguồn

Tính năng bảo vệ IP nguồn (IP Source Guard) thêm vào một trong những bước kiểm tra trong thuật toán DHCP snooping. Khi được sử dụng cùng với tính năng DHCP snooping, tính năng bảo vệ IP nguồn (IP Source Guard) kiểm tra địa chỉ nguồn của gói tin nhận được cùng với cơ sở dữ liệu của DHCP snooping. Một cách thức khác là nó kiểm tra cả địa chỉ nguồn IP và địa chỉ nguồn MAC với cùng cơ sở dữ liệu đó. Nếu các thành phần không giống nhau, khung tin sẽ bị lọc bỏ.

Để đánh giá tốt hơn đặc điểm này, hãy xem xét ví dụ DHCP snooping trong câu lệnh dưới đây. Chú ý rằng từng hàng liệt kê ra địa chỉ MAC và địa chỉ IP và các cổng. Các hàng này được trích ra từ những cổng mà DHCP snooping không tin cậy, trong đó DHCP snooping xây dựng các hàng này dựa trên địa chỉ MAC nguồn, địa chỉ IP nguồn và các thông điệp yêu cầu DHCP.

SW1# show ip dhcp snooping binding

Mac Address Ip Address Lease(sec) Type VLAN Interface

----------- ---------- --------------- -------------------

02:00:01:02:03:04 172.16.1.1 3412 dhcp-snooping 3 FastEthernet0/1

02:00:AA:BB:CC:DD 172.16.1.2 4916 dhcp-snooping 3 FastEthernet0/2

Tính năng bảo vệ địa chỉ IP nguồn được bật lên trong chế độ cổng. Để chỉ kiểm tra địa chỉ nguồn IP, hãy dùng lệnh ip verify source. Một lệnh khác để thay thế là ip verify source port-security để kiểm tra cả địa chỉ IP nguồn và địa chỉ MAC nguồn.

Một cách tuỳ chọn, bạn có thể dùng lệnh ip source binding mac-address VLAN VLAN-id ip-address interface interface-id để tạo ra các hàng sẽ được dùng bên cạnh cơ sở dữ liệu của DHCP snooping.

Ví dụ, với tính năng bảo vệ địa chỉ IP nguồn được bật lên cùng với lệnh ip verify source trong cổng F0/1, những gói tin duy nhất được phép đi vào cổng sẽ là những gói tin có địa chỉ nguồn là 172.16.1.1. 2.Xác thực 802.1X sử dụng EAP

Switch có thể dùng IEEE 802.1X để thực hiện xác thực người dùng, bên cạnh cách dùng xác thực các thiết bị như trong các đặc điểm mô tả trước đây. Xác thực người dùng yêu cầu người dùng nhập vào username và password được kiểm tra bởi một máy chủ RADIUS trước khi một switch có bật switchport cho việc sử dụng bình thường.

Việc yêu cầu tên người dùng và mật khẩu ngăn ngừa kẻ tấn công dùng máy PC của người khác tấn công vào mạng mà không cần vượt qua xác thực tên người dùng và mật khẩu của 802.1X.

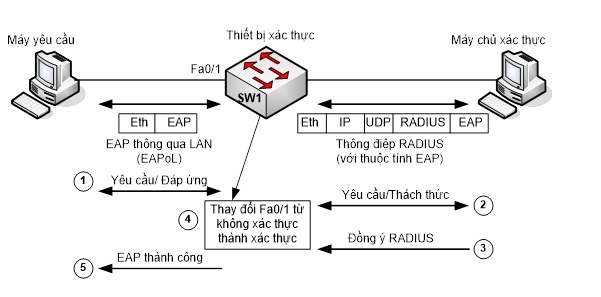

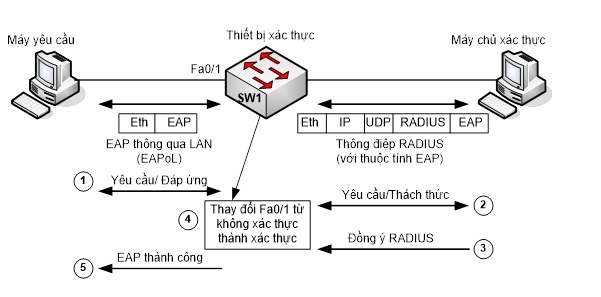

IEEE 802.1X định nghĩa một vài chi tiết của xác thực người dùng LAN nhưng nó cũng dùng giao thức xác thực có thể gia hạn (Extensible Authentication Protocol - EAP), là một chuẩn trên Internet (RFC 3748), như là giao thức bên dưới cho tiến trình xác thực. EAP bao gồm các thông điệp qua đó người dùng sẽ bị yêu cầu nhập một mật khẩu hoặc tạo ra các mật khẩu dùng một lần (OTP) theo RFC 2289. Hình 21.7 mô tả tiến trình tổng thể của xác thực người dùng trong LAN. Các chi tiết trong từng thông điệp không được đề cập đến.

Hình 21.7: Quá trình xác thực của 802.1X

Hình trên đưa ra vài khái niệm tổng quát và vài khái niệm mới. Đầu tiên các thông điệp EAP được đóng gói trực tiếp bên trong một khung tin Ethernet khi được gửi giữa 802.1X người yêu cầu (là thiết bị của người dùng) và một máy xác thực 802.1X (là switch).

Các khung tin này được gọi là EAP thông qua LAN (EAPoL). Tuy nhiên RADIUS mong đợi các thông điệp EAP trong một dạng cấu trúc dữ liệu được gọi là thuộc tính RADIUS, với các thuộc tính này nằm bên trong một thông điệp RADIUS bình thường. Để hỗ trợ hai giao thức này, switch sẽ thông dịch giữa EAPoL và RADIUS cho những thông điệp cần truyền giữa người yêu cầu và máy chủ xác thực.

Phần còn lại của hình mô tả một cái nhìn đơn giản cho toàn bộ quá trình xác thực. Switch và supplicant tạo ra một OTP dùng một khóa tạm, sau đó switch sẽ truyền các yêu cầu xác thực đến máy chủ. Switch (là máy xác thực) phải nhận biết được kết quả (bước 3) bởi vì switch có trách nhiệm bật các cổng lên khi người dùng đã xác thực xong.

Vai trò của 802.1X trong hình trên được tóm tắt như sau:

Switch sẽ xem cấu hình 802.1X là một tùy chọn khác của xác thực AAA dùng các bước sau:

Ví dụ dưới đây mô tả cách cấu hình 802.1X đơn giản trên Switch 3550. Máy chủ gắn vào các cổng F0/1 và F0/2 và hai người dùng đang gắn vào F0/3 và F0/4. Ngoài ra xem xét F0/5 như một cổng không dùng.

Chú ý rằng phương thức duy nhất được dùng cho xác thực 802.1X trong Cat 3550 là RADIUS.

Đầu tiên, bật AAA lên, đinh nghĩa 802.1X phải dùng một nhóm các máy RADIUS.

aaa new-model

aaa authentication dot1x default group radius

dot1x system auth-control

Kế tiếp, các lệnh định nghĩa nhóm các máy chủ RADIUS mặc định. Các lệnh này không thay đổi so với ví dụ trước đây.

radius-server host 10.1.1.1 auth-port 1812 acct-port 1646

radius-server host 10.1.1.2 auth-port 1645 acct-port 1646

radius-server key cisco

Các cổng dùng để gắn cho máy chủ (fa0/1 and fa0/2), bên trong một trung tâm dữ liệu, không cần phải cấuhình xác thực 802.1x.

int fa0/1

dot1x port-control force-authorized

int fa0/2

dot1x port-control force-authorized

! The client ports (fa0/3 and fa0/4) require 802.1x authentication.

int fa0/3

dot1x port-control auto

int fa0/4

dot1x port-control auto

Các cổng không được sử dụng (Fa0/5) được cấu hình để trong chế độ không được xác thực cho đến khi nào lệnh dot1x port-control được cấu hình lại cho cổng này. Vì vậy, cổng này chỉ cho phép các giao thức như CDP, STP và EAPoL.

int fa0/5

dot1x port-control force-unauthorized

Tính năng bảo vệ IP nguồn (IP Source Guard) thêm vào một trong những bước kiểm tra trong thuật toán DHCP snooping. Khi được sử dụng cùng với tính năng DHCP snooping, tính năng bảo vệ IP nguồn (IP Source Guard) kiểm tra địa chỉ nguồn của gói tin nhận được cùng với cơ sở dữ liệu của DHCP snooping. Một cách thức khác là nó kiểm tra cả địa chỉ nguồn IP và địa chỉ nguồn MAC với cùng cơ sở dữ liệu đó. Nếu các thành phần không giống nhau, khung tin sẽ bị lọc bỏ.

Để đánh giá tốt hơn đặc điểm này, hãy xem xét ví dụ DHCP snooping trong câu lệnh dưới đây. Chú ý rằng từng hàng liệt kê ra địa chỉ MAC và địa chỉ IP và các cổng. Các hàng này được trích ra từ những cổng mà DHCP snooping không tin cậy, trong đó DHCP snooping xây dựng các hàng này dựa trên địa chỉ MAC nguồn, địa chỉ IP nguồn và các thông điệp yêu cầu DHCP.

SW1# show ip dhcp snooping binding

Mac Address Ip Address Lease(sec) Type VLAN Interface

----------- ---------- --------------- -------------------

02:00:01:02:03:04 172.16.1.1 3412 dhcp-snooping 3 FastEthernet0/1

02:00:AA:BB:CC:DD 172.16.1.2 4916 dhcp-snooping 3 FastEthernet0/2

Tính năng bảo vệ địa chỉ IP nguồn được bật lên trong chế độ cổng. Để chỉ kiểm tra địa chỉ nguồn IP, hãy dùng lệnh ip verify source. Một lệnh khác để thay thế là ip verify source port-security để kiểm tra cả địa chỉ IP nguồn và địa chỉ MAC nguồn.

Một cách tuỳ chọn, bạn có thể dùng lệnh ip source binding mac-address VLAN VLAN-id ip-address interface interface-id để tạo ra các hàng sẽ được dùng bên cạnh cơ sở dữ liệu của DHCP snooping.

Ví dụ, với tính năng bảo vệ địa chỉ IP nguồn được bật lên cùng với lệnh ip verify source trong cổng F0/1, những gói tin duy nhất được phép đi vào cổng sẽ là những gói tin có địa chỉ nguồn là 172.16.1.1. 2.Xác thực 802.1X sử dụng EAP

Switch có thể dùng IEEE 802.1X để thực hiện xác thực người dùng, bên cạnh cách dùng xác thực các thiết bị như trong các đặc điểm mô tả trước đây. Xác thực người dùng yêu cầu người dùng nhập vào username và password được kiểm tra bởi một máy chủ RADIUS trước khi một switch có bật switchport cho việc sử dụng bình thường.

Việc yêu cầu tên người dùng và mật khẩu ngăn ngừa kẻ tấn công dùng máy PC của người khác tấn công vào mạng mà không cần vượt qua xác thực tên người dùng và mật khẩu của 802.1X.

IEEE 802.1X định nghĩa một vài chi tiết của xác thực người dùng LAN nhưng nó cũng dùng giao thức xác thực có thể gia hạn (Extensible Authentication Protocol - EAP), là một chuẩn trên Internet (RFC 3748), như là giao thức bên dưới cho tiến trình xác thực. EAP bao gồm các thông điệp qua đó người dùng sẽ bị yêu cầu nhập một mật khẩu hoặc tạo ra các mật khẩu dùng một lần (OTP) theo RFC 2289. Hình 21.7 mô tả tiến trình tổng thể của xác thực người dùng trong LAN. Các chi tiết trong từng thông điệp không được đề cập đến.

Hình 21.7: Quá trình xác thực của 802.1X

Hình trên đưa ra vài khái niệm tổng quát và vài khái niệm mới. Đầu tiên các thông điệp EAP được đóng gói trực tiếp bên trong một khung tin Ethernet khi được gửi giữa 802.1X người yêu cầu (là thiết bị của người dùng) và một máy xác thực 802.1X (là switch).

Các khung tin này được gọi là EAP thông qua LAN (EAPoL). Tuy nhiên RADIUS mong đợi các thông điệp EAP trong một dạng cấu trúc dữ liệu được gọi là thuộc tính RADIUS, với các thuộc tính này nằm bên trong một thông điệp RADIUS bình thường. Để hỗ trợ hai giao thức này, switch sẽ thông dịch giữa EAPoL và RADIUS cho những thông điệp cần truyền giữa người yêu cầu và máy chủ xác thực.

Phần còn lại của hình mô tả một cái nhìn đơn giản cho toàn bộ quá trình xác thực. Switch và supplicant tạo ra một OTP dùng một khóa tạm, sau đó switch sẽ truyền các yêu cầu xác thực đến máy chủ. Switch (là máy xác thực) phải nhận biết được kết quả (bước 3) bởi vì switch có trách nhiệm bật các cổng lên khi người dùng đã xác thực xong.

Vai trò của 802.1X trong hình trên được tóm tắt như sau:

- Người yêu cầu (Supplicant): là 802.1X cung cấp tên người dùng/mật khẩu đến người dùng và gửi/nhận các thông điệp EAPoL.

- Máy xác thực (Authenticator): Thông dịch giữa các thông điệp EAPoL và thông điệp RADIUS trong cả hai chiều. Sau đó sẽ bật các cổng của switch lên dựa trên kết quả của xác thực thành công hay thất bại.

- Máy chủ kiểm tra xác thực (Authentication server): Lưu trữ tên/mật khẩu và kiểm tra rằng các giá trị đúng được nhập vào trước khi xác thực người dùng.

Switch sẽ xem cấu hình 802.1X là một tùy chọn khác của xác thực AAA dùng các bước sau:

- Bước 1: Cũng giống như các phương thức xác thực AAA khác, hãy bật AAA bằng lệnh ở chế độ toàn cục aaa newmodel.

- Bước 2: Cũng như các cấu hình khác dùng máy chủ RADIUS, định nghĩa địa chỉ IP và khóa bằng cách lệnh radius-server host và radius-server key.

- Bước 3: Tương tự như cấu hình xác thực, định nghĩa phương thức xác thực 802.1X bằng lệnh aaa authentication dot1x default hoặc bằng lệnh aaa authentication dot1x group name.

- Bước 4: Bật cấu hình 802.1X ở chế độ toàn cục bằng lệnh dot1x system auth-control.

- Bước 5: Gán mỗi cổng muốn chạy 802.1X một trong ba tùy chọn là dot1x port-control {auto | force-authorized | force-unauthorized} interface

- Sử dụng 802.1X (từ khoá auto)

- Không sử dụng 802.1X, nhưng giao tiếp là tự động được xác thực (từ khoá force-authorized). Mặc định sử dụng phương pháp này.

- Không sử dụng 802.1X, nhưng cổng được tự không xác thực (từ khoá force-unauthorized)

Ví dụ dưới đây mô tả cách cấu hình 802.1X đơn giản trên Switch 3550. Máy chủ gắn vào các cổng F0/1 và F0/2 và hai người dùng đang gắn vào F0/3 và F0/4. Ngoài ra xem xét F0/5 như một cổng không dùng.

Chú ý rằng phương thức duy nhất được dùng cho xác thực 802.1X trong Cat 3550 là RADIUS.

Đầu tiên, bật AAA lên, đinh nghĩa 802.1X phải dùng một nhóm các máy RADIUS.

aaa new-model

aaa authentication dot1x default group radius

dot1x system auth-control

Kế tiếp, các lệnh định nghĩa nhóm các máy chủ RADIUS mặc định. Các lệnh này không thay đổi so với ví dụ trước đây.

radius-server host 10.1.1.1 auth-port 1812 acct-port 1646

radius-server host 10.1.1.2 auth-port 1645 acct-port 1646

radius-server key cisco

Các cổng dùng để gắn cho máy chủ (fa0/1 and fa0/2), bên trong một trung tâm dữ liệu, không cần phải cấuhình xác thực 802.1x.

int fa0/1

dot1x port-control force-authorized

int fa0/2

dot1x port-control force-authorized

! The client ports (fa0/3 and fa0/4) require 802.1x authentication.

int fa0/3

dot1x port-control auto

int fa0/4

dot1x port-control auto

Các cổng không được sử dụng (Fa0/5) được cấu hình để trong chế độ không được xác thực cho đến khi nào lệnh dot1x port-control được cấu hình lại cho cổng này. Vì vậy, cổng này chỉ cho phép các giao thức như CDP, STP và EAPoL.

int fa0/5

dot1x port-control force-unauthorized

Comment