1. IP Source Guard

Là phương thức bảo mật được cấu hình trên các cổng Untrusted nhằm chống việc hacker có thể sử dụng một máy có sẵn trong mạng nội bộ rồi đổi IP sau đó sẽ tiến hành thâm nhập lấy trộm thông tin.

IP Source Guard sẽ kiểm tra IP và MAC trong bảng MAC ở thời gian hiện hành xem có trùng khớp nhau không. Nếu phát hiện có sự khác biệt, cổng Untrust đó sẽ bị thi hành các biện pháp phòng chống mà người sử dụng cấu hình sẵn.

Cấu hình IP Source Guard:

.jpg)

2. ARP Spoofing

Là phương thức tấn công khi hacker thâm nhập mạng nội bộ thông qua việc giả dạng địa chỉ MAC của đích đến trong gói tin ARP Request rồi gắng nó với IP của mình, sau đó bắt thông tin từ máy nguồn. Kết thúc quá trình này, gói tin vẫn được trả về với vị trí đích thực sự nhưng đã bị lấy trộm thông tin ở bên trong. Chính vì vậy nên người sử dụng đầu cuối rất khó để phát hiện ra là mình đang bị hack.

- Phương thức phòng chống DAI (Dynamic ARP Inspection): Sử dụng phương thức này các cổng sẽ được chia ra thành 2 loại là Trusted và Untrusted. Trong đó các port uplink thường được cấu hình là các port Trusted, còn các port nối với thiết bị đầu cuối được cho là Untrusted. Các gói tin Request cũng như Offer từ dưới các thiết bị đầu cuối khi gửi người lại lên Server thông qua port Untrusted sẽ bị chặn lại và nếu vi phạm nhiều lần sẽ bị xử lý.

Cấu hình DAI:

Là phương thức bảo mật được cấu hình trên các cổng Untrusted nhằm chống việc hacker có thể sử dụng một máy có sẵn trong mạng nội bộ rồi đổi IP sau đó sẽ tiến hành thâm nhập lấy trộm thông tin.

IP Source Guard sẽ kiểm tra IP và MAC trong bảng MAC ở thời gian hiện hành xem có trùng khớp nhau không. Nếu phát hiện có sự khác biệt, cổng Untrust đó sẽ bị thi hành các biện pháp phòng chống mà người sử dụng cấu hình sẵn.

Cấu hình IP Source Guard:

Code:

[I]Switch(config)#ip dhcp snooping[/I] [I]Switch(config)#ip dhcp snooping vlan number [number][/I] [I]Switch(config-if)#ip verify source vlan dhcp-snooping port-security[/I]

.jpg)

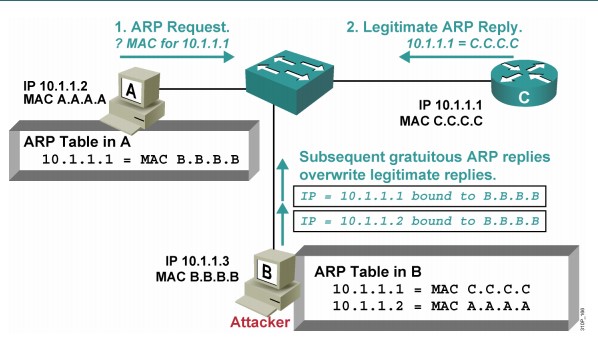

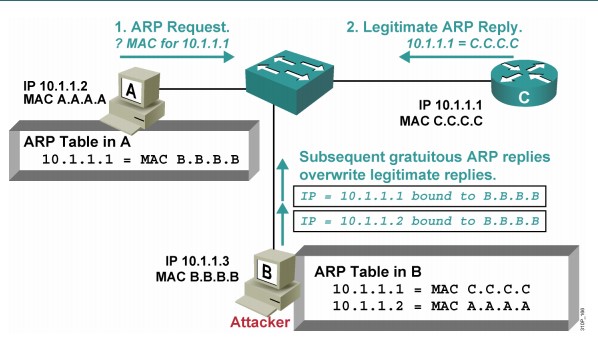

2. ARP Spoofing

Là phương thức tấn công khi hacker thâm nhập mạng nội bộ thông qua việc giả dạng địa chỉ MAC của đích đến trong gói tin ARP Request rồi gắng nó với IP của mình, sau đó bắt thông tin từ máy nguồn. Kết thúc quá trình này, gói tin vẫn được trả về với vị trí đích thực sự nhưng đã bị lấy trộm thông tin ở bên trong. Chính vì vậy nên người sử dụng đầu cuối rất khó để phát hiện ra là mình đang bị hack.

- Phương thức phòng chống DAI (Dynamic ARP Inspection): Sử dụng phương thức này các cổng sẽ được chia ra thành 2 loại là Trusted và Untrusted. Trong đó các port uplink thường được cấu hình là các port Trusted, còn các port nối với thiết bị đầu cuối được cho là Untrusted. Các gói tin Request cũng như Offer từ dưới các thiết bị đầu cuối khi gửi người lại lên Server thông qua port Untrusted sẽ bị chặn lại và nếu vi phạm nhiều lần sẽ bị xử lý.

Cấu hình DAI:

Code:

[I]Switch(config)#ip arp inspection vlan vlan_id[, vlan_id][/I]

[I]Switch(config-if)#ip arp inspection trust[/I]

[I]Switch(config-if)#ip arp inspection validate {[src-mac] [dst-mac] [ip]}[/I]

Đào Lê Hoàng - VnPro