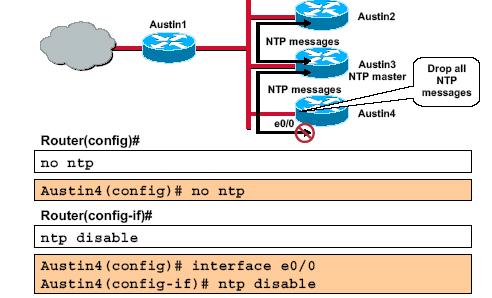

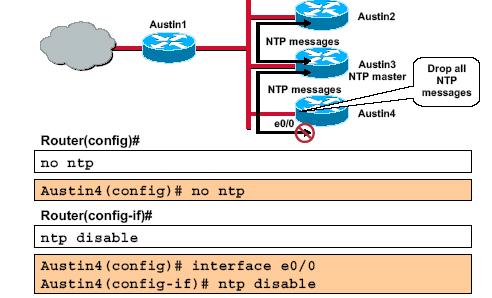

Tắt dịch vụ NTP:

Gây rối loạn giờ của hệ thống là một trong những cách mà các chủ thể tấn công làm ảnh hưởng xấu đến các giao thức bảo mật mạng. Do đó bạn nên tắt tính năng này nếu không dùng tới trong hệ thống mạng của mình. Mặc định dịch vụ này được tắt trên các thiết bị của Cisco.

Dùng câu lệnh sau để tắt dịch vụ NTP trên toàn router của bạn:

router (config)#no ntp

hoặc trên từng cổng:

router (config-if)#ntp disable

Nếu bạn cần dùng NTP trong hệ thống của mình, nên xem xét :

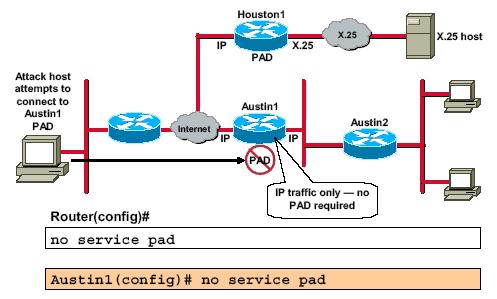

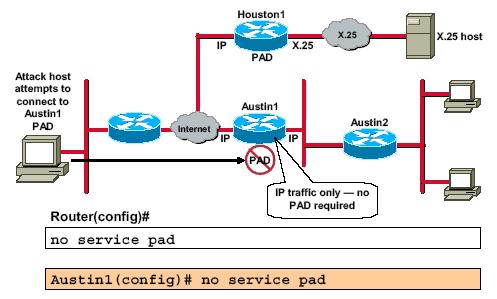

Tắt dịch vụ PAD

Dịch vụ PAD (packet Assembler/ Disassembler) mặc định được bật lên trên router. Dịch vụ này dùng để cho phép các kết nối X.25 giữa router và các thiết bị mạng khác. Một ví dụ về sử dụng dịch vụ PAD là khi router phải xử lý traffic giữa người sử dụng IP đầu xa và một đầu cuối X.25. Trong kịch bản này người sử dụng IP liên lạc với dịch vụ PAD của router ở trung tâm, khi đó thực hiện bất kỳ việc chuyển đổi giao thức từ IP sang X.25 và chuyển đi bằng các thông điệp X.25.

Một khi kết nối đến router chạy dịch vụ PAD được thiết lập, chủ thể tấn công có thể dùng các giao diện chạy PAD làm cho tổn hại đến việc xử lý route và độ ổn định của thiết bị. Do đó dịch vụ PAD nên tắt nếu không có nhu cầu sử dụng.

Câu lệnh: router (config)# no service pad

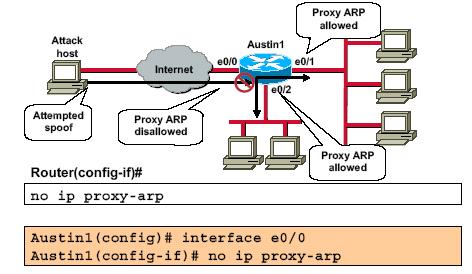

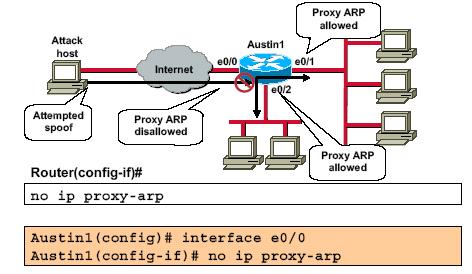

Tắt tính năng Proxy ARP

Khi tính năng Proxy Arp được bật lên trên một thiết bị, nó cho phép router mở rộng hệ thống mạng ở Layer 2 thông qua nhiều Interface (LAN Segment). Cisco router cho phép tính năng này mặc định trên tất cả các cổng của router.

Bởi vì Proxy Arp cho phép bắt cầu giữa các LAN segment, proxy ARP chỉ an toàn khi sử dụng giữa các segment LAN đáng tin cậy. Chủ thể tấn công có thể tận dụng bản chất này của Proxy Arp bằng cách tấn công kiểu spoof một thiết bị đã được cả hệ thống xem là tin tưởng và sau đó can thiệp chỉnh sửa các packet. Bởi tính thiếu bảo mật này, nên tắt đi tính năng proxy arp trên những giao tiếp cổng của router khi các cổng này nối vào những vùng không đáng tin cậy (ví dụ: Internet).

Dùng câu lệnh sau để tắt tính năng proxy arp:

router (config-if)#no ip proxy-arp

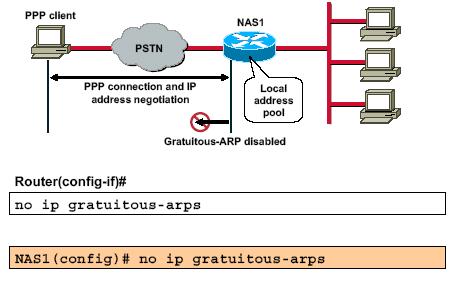

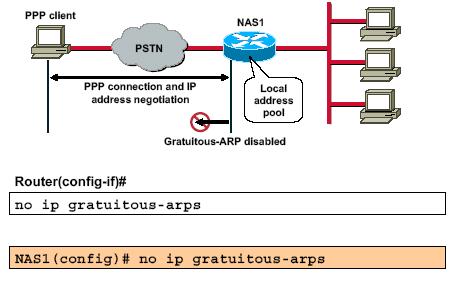

Tắt các tính năng Gratuitous ARP:

Hầu hết các router Cisco mặc định sẽ tự gửi ra ngoài một thông điệp ARP bất cứ khi nào một client kết nối và thương lượng tìm địa chỉ IP qua một kết nối PPP. Gratuitous ARP là cơ chế chính được sử dụng trong các tấn công làm hư cơ chế ARP. Bạn nên tắt tính năng này nếu không có nhu cầu sử dụng. Bạn có thể tắt tính năng này dùng câu lệnh:

router (config)#no ip gratuitous-arps

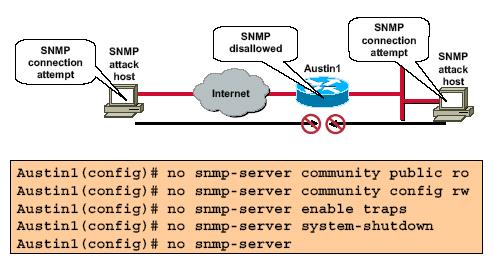

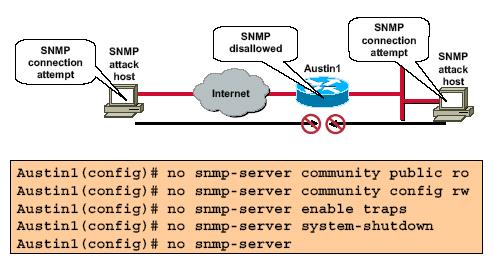

Tắt chức năng SNMP

Dịch vụ SNMP cho phép một router đáp ứng với các yêu cầu SNMP và khi có thay đổi trong cấu hình. Nếu bạn dự định sử dụng SNMP, bạn nên giới hạn những hệ thống SNMP nào có quyền truy xuất vào router sử dụng access-list. Khi bạn quyết định không sử dụng SNMP cho router, phải đảm bảo rằng hoàn tất một số bước sau để chắc rằng SNMP hoàn toàn không được nhìn thấy bởi chủ thể tấn công. Các bước sau là những câu lệnh cấu hình nhằm hoàn toàn tắt dịch vụ này:

router(config)#no snmp-server community string [ro | rw]

router (config)#no snmp-server enable traps

router (config)#no snmp-server system-shutdown

router (config)#no snmp-server

Tắt các dịch vụ Small Servers:

Mặc định các thiết bị Cisco cung cấp các dịch vụ “small server”: echo, chargen, daytime, and discard. Các dịch vụ này được bật lên mặc định trong các phiên bản trước 11.3 và được tắt mặc định trong các phiên bản sau 11.3. Những dịch vụ này, đặc biệt là những phiên bản UDP có thể được dùng để thiết lập các cuộc tấn công từ chối dịch vụ và các tấn công khác đối với router.

Ví dụ, chủ thể tấn công có thể gửi một packet DNS giả mạo địa chỉ source là địa chỉ của DNS server kèm theo source port là 53, DNS server thật ban đầu chủ thể tấn công không thể tới được. Nếu packet đó được gửi đến router Cisco UDP echo port, thì router sẽ gửi DNS packet đến server đang yêu cầu. Sẽ không có out-going access-list nào được áp dụng cho gói này vì nó được xem là do router sinh ra.

Câu lệnh dùng để tắt các dịch vụ này:

router (config)#no service tcp-small-servers

router (config)#no service udp-small-servers

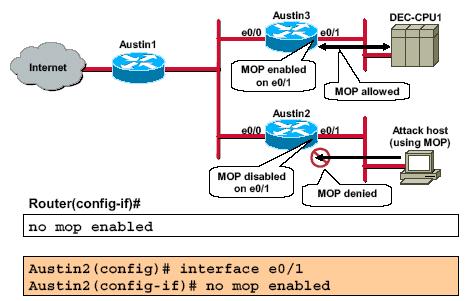

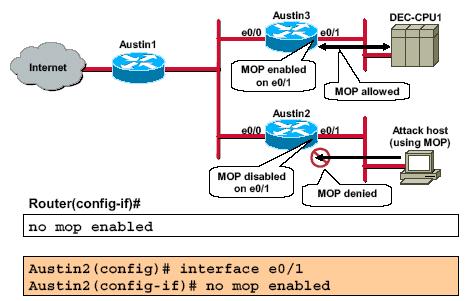

Tắt dịch vụ MOP:

Mặc định dịch vụ MOP (Digital Equipment Corporation Protocol) được bật lên trên nhiều giao tiếp trên Cisco router. MOP có chứa những nguy cơ bị tấn công trên router và nên được tắt trên tất cả các giao tiếp nếu không có nhu cầu sử dụng.

Câu lệnh: router (config-if)# no mop enable

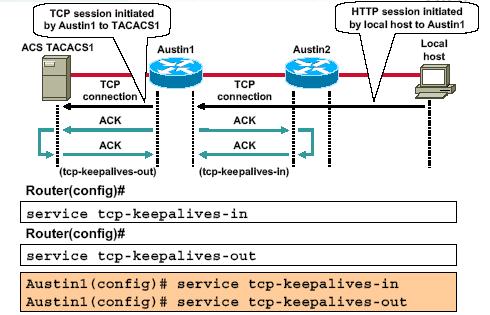

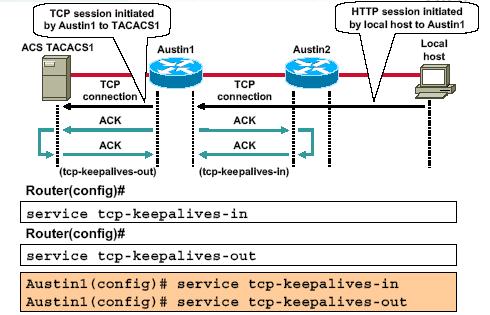

Cho phép các tính năng TCP Keepalives:

Mặc định, Cisco router không liên tục kiểm tra một kết nối giữa các đầu cuối TCP vẫn còn liên kết với nhau. Nếu một đầu của kết nối TCP bị kết thúc không đúng cách (do reload,…) đầu còn lại của kết nối TCP vẫn xem là kết nối vẫn tồn tại. Những liên kết không hoàn tất kiểu này sử dụng hết các tài nguyên trên thiết bị.

Để khắc phục tình trạng này, Cisco router có thể được cấu hình để gửi định thời những thông điệp keepalive (1 ACK cho mỗi phút) để chắc rằng các đầu liên kết vẫn còn làm việc. Nếu các thiết bị tham gia liên kết không đáp ứng các thông điệp keepalive trong vòng 5 phút, router sẽ xoá kết nối này.

Sử dụng câu lệnh: router (config)# service tcp-keepalives-in nhằm xác định và xoá những session không còn hoạt động hướng đi vào router

Sử dụng câu lệnh: router (config)# service tcp-keepalives-out nhằm xác định và xoá những session ra ngoài không còn hoạt động do router sinh ra.

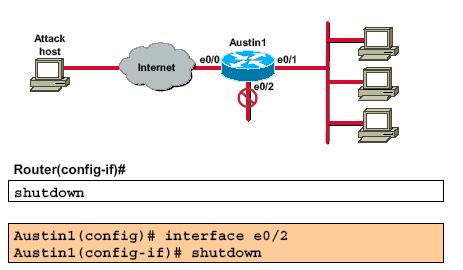

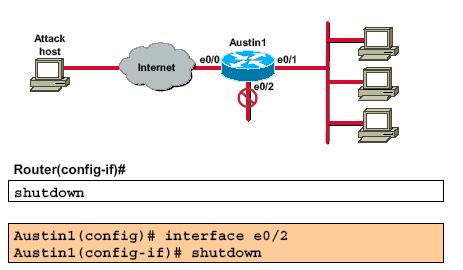

Tắt những giao tiếp cổng không sử dụng trên router:

Luôn tắt những giao tiếp không sử dụng trên router sử dụng câu lệnh:

router (config-if)# shutdown

Sử dụng Access-list để hạn chế các nguy cơ tấn công mạng.

Lọc các traffic trên router :

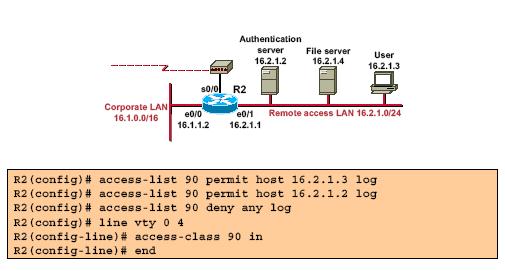

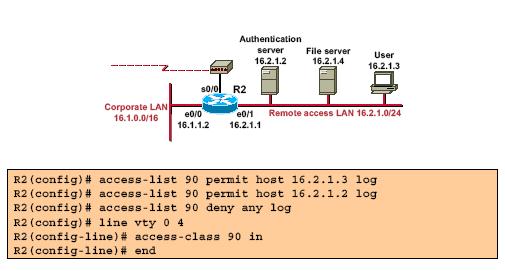

– Lọc các traffic Telnet:

Dịch vụ Telnet (vty ) thông thường được người quản trị sử dụng để quản lý và cấu hình thiết bị từ xa. Nên giới hạn những host nào được phép truy nhập bằng cách dùng những câu lệnh như trên.

Trong ví dụ này, IP standard access-list 90 chỉ cho phép các máy có địa chỉ 16.2.1.3 và 16.2.1.2 được truy nhập vào router R2 dùng Telnet. Từ khóa log nhằm để ghi nhận lại tất cả những lần truy nhập đến R2 cho dù có thành công hay không.

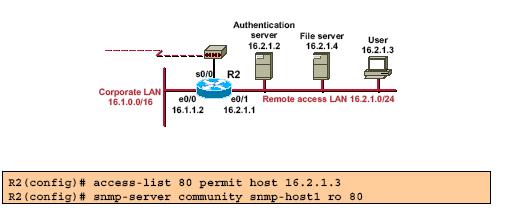

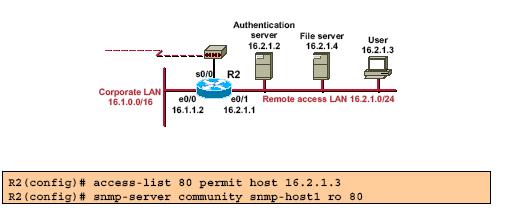

– Lọc traffic dịch vụ SNMP:

Vì bản thân giao thức SNMP ver 1 không hỗ trợ xác thực, quản lý mạng dùng SNMP nên chỉ sử dụng trong các mạng đã được bảo vệ. Cấu hình trên nhằm giới hạn việc truy nhập đến SNMP agent trên router sử dụng access-list.

Trong ví dụ này, chỉ có máy chạy SNMP có địa chỉ là 16.2.1.3 mới có quyền truy nhập đến SNMP agent trên router và chuỗi mật khẩu là “snmp-host1″.

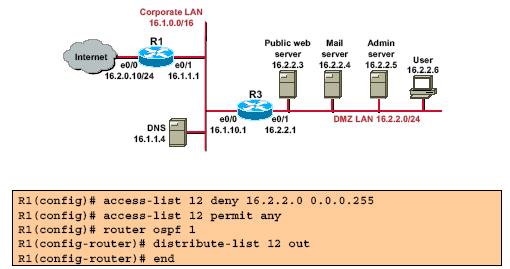

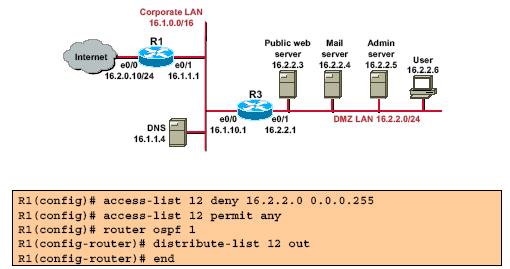

Lọc các route OSPF:

Ví dụ trên minh họa standard IP access-list được áp dụng vào giao thức OSPF. Trong ví dụ này, router R1 sẽ không quảng bá ra ngoài giao tiếp cổng e0/0 bất kỳ route nào trong mạng DMZ.

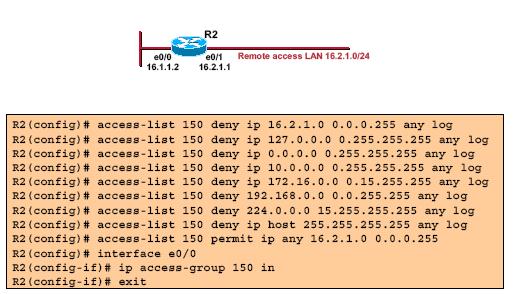

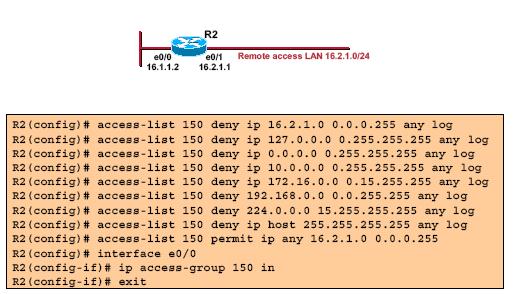

Lọc các traffic mạng:

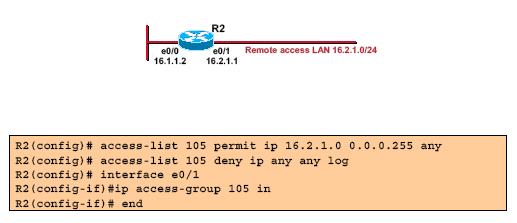

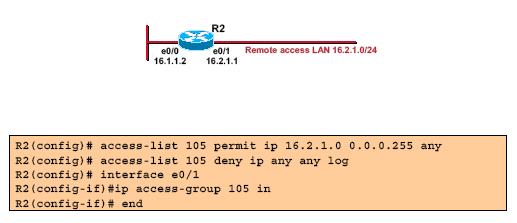

Làm hạn chế các tấn công dùng địa chỉ Spoof – hướng Inbound

Kết quả của việc chặn như trên là không cho bất kỳ packet nào đi vào vùng Inbound của router mà có địa chỉ source IP address trùng với địa chỉ bên trong hệ thống mà bạn quản lý. Trong ví dụ này, tất cả những gói có địa chỉ source IP như sau khi đi đến cổng e0/0 sẽ bị lọc bởi access-list:

Hạn chế tấn công dùng địa chỉ Spoof – hướng outbound

Kết quả khi dùng các access-list như trên là không cho phép các packet có địa chỉ source khác với địa chỉ bên trong hệ thống mạng do bạn quản lý đi ra ngoài.

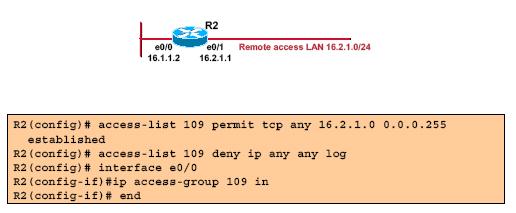

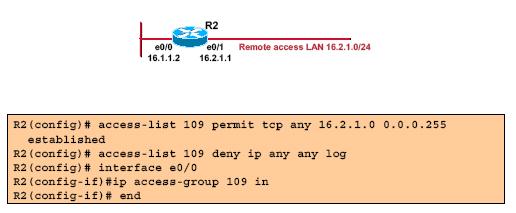

Hạn chế các tấn công từ chối dịch vụ tận dụng thông điệp SYN của TCP. Chặn các truy nhập từ bên ngoài.

Tấn công tận dụng thông điệp SYN liên quan đến việc gửi một số lượng lớn các packet từ một nguồn /địa chỉ nguồn bị Spoof vào trong mạng bên trong, làm cho số lượng kết nối TCP trong hệ thống tăng lên đáng kể.

Access-list trong ví dụ trên được thiết kế nhằm ngăn các packet đi vào mạng bên trong, với cờ SYN bật lên (tức là session TCP này được khởi tạo từ một máy bên ngoài). Tuy nhiên access-list này cũng cho phép tất cả các kết nối TCP do máy bên trong chủ động khởi tạo đi ra ngoài.

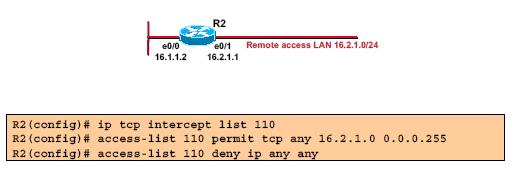

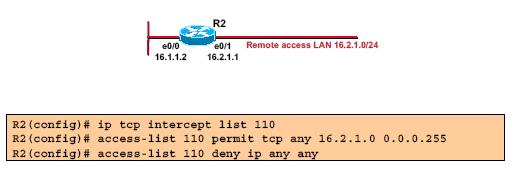

Hạn chế việc tấn công từ chối dịch vụ tận dụng thông điệp chứa cờ SYN – sử dụng cách chặn các kết nối TCP.

TCP Intercept là công cụ hiệu quả nhằm bảo vệ những máy bên trong từ những tấn công sử dụng cờ SYN trong TCP. Công cụ này sẽ chặn và đánh giá các yêu cầu kết nối TCP trước khi chúng đến được các máy tính trong hệ thống mạng của bạn. Chỉ những kết nối được đánh giá là hợp lệ (thỏa các điều kiện nhất định) mới được chuyển vào trong hệ thống, các kết nối không hợp lệ sẽ bị loại bỏ. Sử dụng công cụ này có thể làm giảm hiệu suất hoạt động của router.

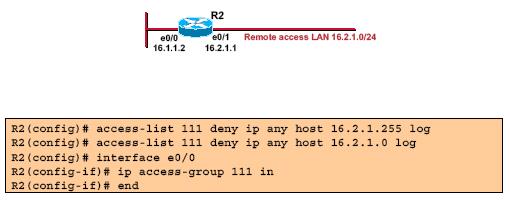

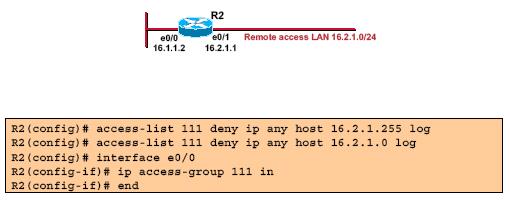

Hạn chế các tấn công từ chối dịch vụ theo kiểu Smurf

Tấn công theo kiểu Smurf sử dụng một số lượng lớn các gói ICMP gửi đến địa chỉ broadcast của subnet dùng một địa chỉ Spoof bên trong subnet đó. Một vài router có thể chuyển những gói này đến các router khác trong mạng, làm cho mạng nghẽn và hiệu suất hoạt động giảm rõ rệt. Access-list dùng trong ví dụ trên dùng để hạn chế tấn công kiểu này xảy ra khi khóa tất cả những gói IP xuất phát từ bất kỳ máy nào đến địa chỉ broadcast của subnet 16.2.1.0 (có thể dùng câu lệnh no ip directed-broadcast ).

(còn tiếp)

VnPro

Gây rối loạn giờ của hệ thống là một trong những cách mà các chủ thể tấn công làm ảnh hưởng xấu đến các giao thức bảo mật mạng. Do đó bạn nên tắt tính năng này nếu không dùng tới trong hệ thống mạng của mình. Mặc định dịch vụ này được tắt trên các thiết bị của Cisco.

Dùng câu lệnh sau để tắt dịch vụ NTP trên toàn router của bạn:

router (config)#no ntp

hoặc trên từng cổng:

router (config-if)#ntp disable

Nếu bạn cần dùng NTP trong hệ thống của mình, nên xem xét :

- Cấu hình một nguồn thời gian đồng bộ đáng tin cậy và cấu hình các router như là một phần phân cấp NTP

- Dùng xác thực NTP

Tắt dịch vụ PAD

Dịch vụ PAD (packet Assembler/ Disassembler) mặc định được bật lên trên router. Dịch vụ này dùng để cho phép các kết nối X.25 giữa router và các thiết bị mạng khác. Một ví dụ về sử dụng dịch vụ PAD là khi router phải xử lý traffic giữa người sử dụng IP đầu xa và một đầu cuối X.25. Trong kịch bản này người sử dụng IP liên lạc với dịch vụ PAD của router ở trung tâm, khi đó thực hiện bất kỳ việc chuyển đổi giao thức từ IP sang X.25 và chuyển đi bằng các thông điệp X.25.

Một khi kết nối đến router chạy dịch vụ PAD được thiết lập, chủ thể tấn công có thể dùng các giao diện chạy PAD làm cho tổn hại đến việc xử lý route và độ ổn định của thiết bị. Do đó dịch vụ PAD nên tắt nếu không có nhu cầu sử dụng.

Câu lệnh: router (config)# no service pad

Tắt tính năng Proxy ARP

Khi tính năng Proxy Arp được bật lên trên một thiết bị, nó cho phép router mở rộng hệ thống mạng ở Layer 2 thông qua nhiều Interface (LAN Segment). Cisco router cho phép tính năng này mặc định trên tất cả các cổng của router.

Bởi vì Proxy Arp cho phép bắt cầu giữa các LAN segment, proxy ARP chỉ an toàn khi sử dụng giữa các segment LAN đáng tin cậy. Chủ thể tấn công có thể tận dụng bản chất này của Proxy Arp bằng cách tấn công kiểu spoof một thiết bị đã được cả hệ thống xem là tin tưởng và sau đó can thiệp chỉnh sửa các packet. Bởi tính thiếu bảo mật này, nên tắt đi tính năng proxy arp trên những giao tiếp cổng của router khi các cổng này nối vào những vùng không đáng tin cậy (ví dụ: Internet).

Dùng câu lệnh sau để tắt tính năng proxy arp:

router (config-if)#no ip proxy-arp

Tắt các tính năng Gratuitous ARP:

Hầu hết các router Cisco mặc định sẽ tự gửi ra ngoài một thông điệp ARP bất cứ khi nào một client kết nối và thương lượng tìm địa chỉ IP qua một kết nối PPP. Gratuitous ARP là cơ chế chính được sử dụng trong các tấn công làm hư cơ chế ARP. Bạn nên tắt tính năng này nếu không có nhu cầu sử dụng. Bạn có thể tắt tính năng này dùng câu lệnh:

router (config)#no ip gratuitous-arps

Tắt chức năng SNMP

Dịch vụ SNMP cho phép một router đáp ứng với các yêu cầu SNMP và khi có thay đổi trong cấu hình. Nếu bạn dự định sử dụng SNMP, bạn nên giới hạn những hệ thống SNMP nào có quyền truy xuất vào router sử dụng access-list. Khi bạn quyết định không sử dụng SNMP cho router, phải đảm bảo rằng hoàn tất một số bước sau để chắc rằng SNMP hoàn toàn không được nhìn thấy bởi chủ thể tấn công. Các bước sau là những câu lệnh cấu hình nhằm hoàn toàn tắt dịch vụ này:

- Loại bỏ tất cả những chuỗi SNMP community string sử dụng câu lệnh:

router(config)#no snmp-server community string [ro | rw]

- string : chuỗi community mà bạn muốn loại bỏ trong cấu hình

- ro : đặc tả chuỗi string bị removed có quyền chỉ đọc

- rw : đặc tả chuỗi string bị removed có quyền đọc – ghi

- Tạo ra access-list nhằm deny tất cả các thông điệp SNMP cho router

- Tạo ra một chuỗi community string mới, khó đoán được và với quyền chỉ đọc và sẽ áp dụng access-list lên chuỗi này

- Tắt tất cả các chức năng SNMP trap sử dụng câu lệnh:

router (config)#no snmp-server enable traps

- no snmp-server enable traps [notification-type]

- notification-type : Tùy chọn, loại notification cần disable.

- Tắt chức năng shutdown hệ thống bằng SNMP sử dụng câu lệnh:

router (config)#no snmp-server system-shutdown

- Tắt dịch vụ SNMP dùng câu lệnh:

router (config)#no snmp-server

Tắt các dịch vụ Small Servers:

Mặc định các thiết bị Cisco cung cấp các dịch vụ “small server”: echo, chargen, daytime, and discard. Các dịch vụ này được bật lên mặc định trong các phiên bản trước 11.3 và được tắt mặc định trong các phiên bản sau 11.3. Những dịch vụ này, đặc biệt là những phiên bản UDP có thể được dùng để thiết lập các cuộc tấn công từ chối dịch vụ và các tấn công khác đối với router.

Ví dụ, chủ thể tấn công có thể gửi một packet DNS giả mạo địa chỉ source là địa chỉ của DNS server kèm theo source port là 53, DNS server thật ban đầu chủ thể tấn công không thể tới được. Nếu packet đó được gửi đến router Cisco UDP echo port, thì router sẽ gửi DNS packet đến server đang yêu cầu. Sẽ không có out-going access-list nào được áp dụng cho gói này vì nó được xem là do router sinh ra.

Câu lệnh dùng để tắt các dịch vụ này:

router (config)#no service tcp-small-servers

router (config)#no service udp-small-servers

Tắt dịch vụ MOP:

Mặc định dịch vụ MOP (Digital Equipment Corporation Protocol) được bật lên trên nhiều giao tiếp trên Cisco router. MOP có chứa những nguy cơ bị tấn công trên router và nên được tắt trên tất cả các giao tiếp nếu không có nhu cầu sử dụng.

Câu lệnh: router (config-if)# no mop enable

Cho phép các tính năng TCP Keepalives:

Mặc định, Cisco router không liên tục kiểm tra một kết nối giữa các đầu cuối TCP vẫn còn liên kết với nhau. Nếu một đầu của kết nối TCP bị kết thúc không đúng cách (do reload,…) đầu còn lại của kết nối TCP vẫn xem là kết nối vẫn tồn tại. Những liên kết không hoàn tất kiểu này sử dụng hết các tài nguyên trên thiết bị.

Để khắc phục tình trạng này, Cisco router có thể được cấu hình để gửi định thời những thông điệp keepalive (1 ACK cho mỗi phút) để chắc rằng các đầu liên kết vẫn còn làm việc. Nếu các thiết bị tham gia liên kết không đáp ứng các thông điệp keepalive trong vòng 5 phút, router sẽ xoá kết nối này.

Sử dụng câu lệnh: router (config)# service tcp-keepalives-in nhằm xác định và xoá những session không còn hoạt động hướng đi vào router

Sử dụng câu lệnh: router (config)# service tcp-keepalives-out nhằm xác định và xoá những session ra ngoài không còn hoạt động do router sinh ra.

Tắt những giao tiếp cổng không sử dụng trên router:

Luôn tắt những giao tiếp không sử dụng trên router sử dụng câu lệnh:

router (config-if)# shutdown

Sử dụng Access-list để hạn chế các nguy cơ tấn công mạng.

Lọc các traffic trên router :

– Lọc các traffic Telnet:

Dịch vụ Telnet (vty ) thông thường được người quản trị sử dụng để quản lý và cấu hình thiết bị từ xa. Nên giới hạn những host nào được phép truy nhập bằng cách dùng những câu lệnh như trên.

Trong ví dụ này, IP standard access-list 90 chỉ cho phép các máy có địa chỉ 16.2.1.3 và 16.2.1.2 được truy nhập vào router R2 dùng Telnet. Từ khóa log nhằm để ghi nhận lại tất cả những lần truy nhập đến R2 cho dù có thành công hay không.

– Lọc traffic dịch vụ SNMP:

Vì bản thân giao thức SNMP ver 1 không hỗ trợ xác thực, quản lý mạng dùng SNMP nên chỉ sử dụng trong các mạng đã được bảo vệ. Cấu hình trên nhằm giới hạn việc truy nhập đến SNMP agent trên router sử dụng access-list.

Trong ví dụ này, chỉ có máy chạy SNMP có địa chỉ là 16.2.1.3 mới có quyền truy nhập đến SNMP agent trên router và chuỗi mật khẩu là “snmp-host1″.

Lọc các route OSPF:

Ví dụ trên minh họa standard IP access-list được áp dụng vào giao thức OSPF. Trong ví dụ này, router R1 sẽ không quảng bá ra ngoài giao tiếp cổng e0/0 bất kỳ route nào trong mạng DMZ.

Lọc các traffic mạng:

Làm hạn chế các tấn công dùng địa chỉ Spoof – hướng Inbound

Kết quả của việc chặn như trên là không cho bất kỳ packet nào đi vào vùng Inbound của router mà có địa chỉ source IP address trùng với địa chỉ bên trong hệ thống mà bạn quản lý. Trong ví dụ này, tất cả những gói có địa chỉ source IP như sau khi đi đến cổng e0/0 sẽ bị lọc bởi access-list:

- Các địa chỉ có source từ mạng 16.2.1.0

- Các địa chỉ có source từ local host : 127.0.0.0/8

- Các địa chỉ có source thuộc không gian địa chỉ riêng : 10.0.0.0/8, 172.16.0.0/12, 192.168.0.0/16

- Các địa chỉ thuộc không gian Multicast

Hạn chế tấn công dùng địa chỉ Spoof – hướng outbound

Kết quả khi dùng các access-list như trên là không cho phép các packet có địa chỉ source khác với địa chỉ bên trong hệ thống mạng do bạn quản lý đi ra ngoài.

Hạn chế các tấn công từ chối dịch vụ tận dụng thông điệp SYN của TCP. Chặn các truy nhập từ bên ngoài.

Tấn công tận dụng thông điệp SYN liên quan đến việc gửi một số lượng lớn các packet từ một nguồn /địa chỉ nguồn bị Spoof vào trong mạng bên trong, làm cho số lượng kết nối TCP trong hệ thống tăng lên đáng kể.

Access-list trong ví dụ trên được thiết kế nhằm ngăn các packet đi vào mạng bên trong, với cờ SYN bật lên (tức là session TCP này được khởi tạo từ một máy bên ngoài). Tuy nhiên access-list này cũng cho phép tất cả các kết nối TCP do máy bên trong chủ động khởi tạo đi ra ngoài.

Hạn chế việc tấn công từ chối dịch vụ tận dụng thông điệp chứa cờ SYN – sử dụng cách chặn các kết nối TCP.

TCP Intercept là công cụ hiệu quả nhằm bảo vệ những máy bên trong từ những tấn công sử dụng cờ SYN trong TCP. Công cụ này sẽ chặn và đánh giá các yêu cầu kết nối TCP trước khi chúng đến được các máy tính trong hệ thống mạng của bạn. Chỉ những kết nối được đánh giá là hợp lệ (thỏa các điều kiện nhất định) mới được chuyển vào trong hệ thống, các kết nối không hợp lệ sẽ bị loại bỏ. Sử dụng công cụ này có thể làm giảm hiệu suất hoạt động của router.

Hạn chế các tấn công từ chối dịch vụ theo kiểu Smurf

Tấn công theo kiểu Smurf sử dụng một số lượng lớn các gói ICMP gửi đến địa chỉ broadcast của subnet dùng một địa chỉ Spoof bên trong subnet đó. Một vài router có thể chuyển những gói này đến các router khác trong mạng, làm cho mạng nghẽn và hiệu suất hoạt động giảm rõ rệt. Access-list dùng trong ví dụ trên dùng để hạn chế tấn công kiểu này xảy ra khi khóa tất cả những gói IP xuất phát từ bất kỳ máy nào đến địa chỉ broadcast của subnet 16.2.1.0 (có thể dùng câu lệnh no ip directed-broadcast ).

(còn tiếp)

VnPro