Bảo mật các dịch vụ trên router và các giao tiếp:

Cisco router hỗ trợ nhiều dịch vụ mạng nhưng đôi khi các dịch vụ này có thể không cần thiết trong hệ thống mạng của bạn. Việc tắt đi hay giới hạn quyền truy nhập các dịch vụ này có thể giúp làm tăng cường bảo mật cho hệ thống mạng.

Một trong những quy luật cơ bản của bảo mật router đó là chỉ cung cấp những dịch vụ nào cần thiết.

Các dịch vụ mạng có trên thiết bị router có khả năng bị khai thác trong các cuộc tấn công mạng:

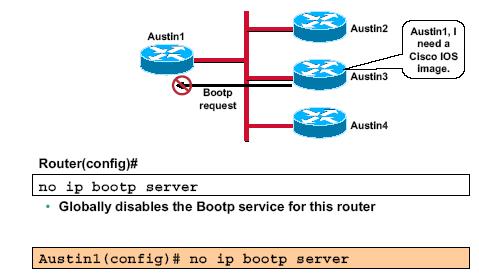

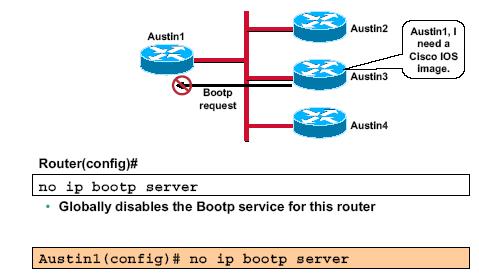

Tắt dịch vụ Bootp:

Bootp là một giao thức UDP được dùng bởi Cisco router để lấy được các bản copy của hệ điều hành Cisco IOS software trên một Cisco router khác chạy dịch vụ Bootp. Trong hình này, một Cisco router đóng vai trò như Cisco IOS server có thể download Cisco IOS đến các router khác có vai trò như là Bootp client. Dịch vụ này hiếm khi dùng, nhưng khi có thể, nó có thể cho phép :

Dịch vụ này được bật lên mặc định, có thể dùng lệnh no ip bootp server để tắt dịch vụ này.

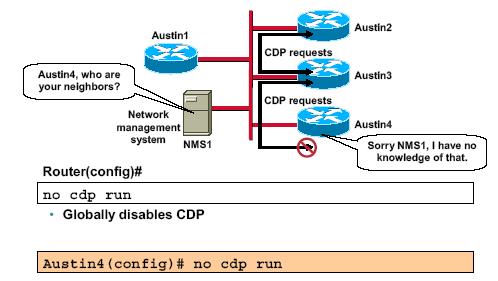

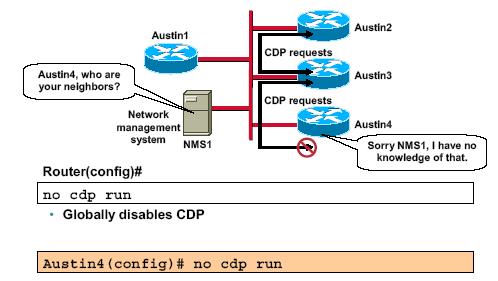

Tắt dịch vụ CDP

CDP là giao thức của Cisco chạy ở tầng 2 (Datalink layer) trên tất cả các thiết bị của Cisco (router, bridge, access server, switch) cho phép các ứng dụng quản lý mạng khám phá các thiết bị Cisco ở cận kề. Dịch vụ này mặc định được bật lên.

Chủ thể tấn công có thể tận dụng CDP trong các tấn công dạng thăm dò để biết được các thông tin của các thiết bị cận kề với router này, từ đó có thể nắm được các thông tin về hệ thống mạng. Do đó dịch vụ CDP nên được tắt trên toàn router hay trên cổng nếu không có nhu cầu sử dụng.

Tắt CDP trên toàn bộ router sử dụng lệnh: router (config)# no cdp run

Tắt CDP trên từng cổng dùng câu lệnh : router (config-if)# no cdp enable

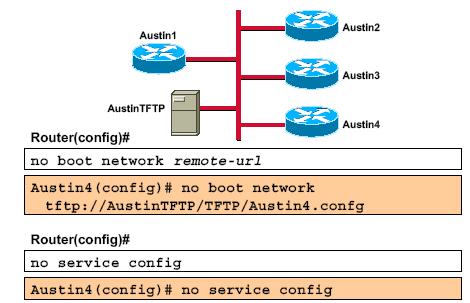

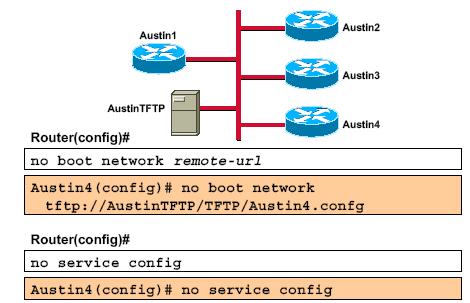

Tắt cơ chế tự động load file cấu hình trên mạng:

Hầu hết các router Cisco được cấu hình load hệ điều hành Cisco IOS và cấu hình ban đầu từ vùng nhớ Flash. Tuy nhiên, router có thể được cấu hình để load hệ điều hành Cisco IOS và cấu hình từ một server trên mạng. Việc load hệ điều hành Cisco IOS hay cấu hình từ server trên mạng có thể trở nên nguy hiểm nếu server này có nguồn gốc không rõ ràng. Mặc định tính năng này bị tắt.

Nếu muốn cho phép tính năng này, router nên được chỉ định lấy Cisco IOS và file cấu hình từ các server có độ tin cậy cao sử dụng câu lệnh:

router (config)#boot network remote-url

Cấu hình tắt tính năng tự động load cấu hình sử dụng câu lệnh

router (config)#no boot network remote-url

và câu lệnh:

router (config)#no service config

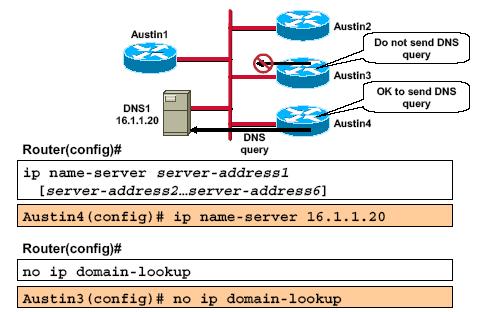

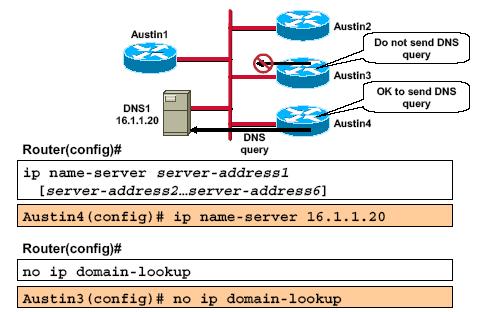

Giới hạn các dịch vụ DNS:

Theo mặc định, dịch vụ tìm kiếm DNS trên Cisco router sẽ gửi các yêu cầu phân giải tên thành địa chỉ IP đến địa chỉ broadcast 255.255.255.255. Nên tránh việc sử dụng địa chỉ broadcast này bởi vì nó có thể cho phép chủ thể tấn công mô phỏng là DNS server và trả lời cho router những thông tin không chính xác.

Mặc định, dịch vụ này được bật lên, nếu bạn có nhu cầu sử dụng dịch vụ này, nên khai báo rõ ràng địa chỉ IP của các DNS server trong cấu hình của router.

Câu lệnh:

router (config)#ip name-server server-address1 [server-address2...server-address6]

Bạn có thể tắt dịch vụ tìm kiếm DNS server dùng lệnh sau:

router (config)# no ip domain lookup

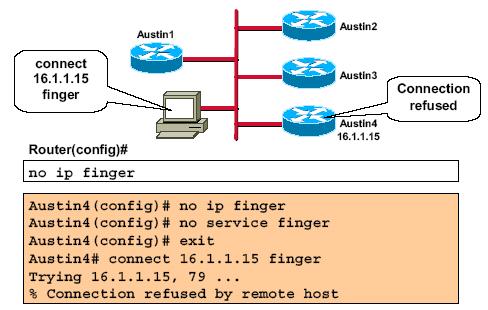

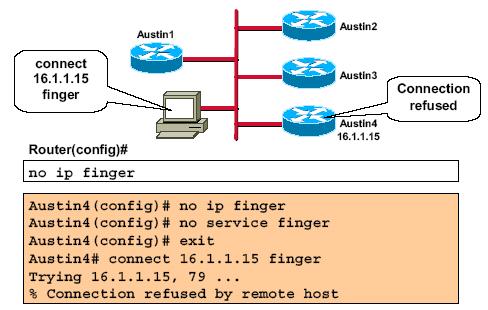

Tắt các dịch vụ Finger:

Cisco router cung cấp dịch vụ Finger nhằm để tìm ra những người sử dụng nào đang truy nhập vào 1 thiết bị mạng. Mặc dù thông tin này thì không phải lúc nào cũng nhạy cảm, nhưng có thể bị tận dụng trong các kiểu tấn công dọ thám. Dịch vụ này được cho phép mặc định.

Bạn có thể tắt dịch vụ Finger sử dụng câu lệnh:

router(config)#no ip finger hoặc

router(config)#no service finger.

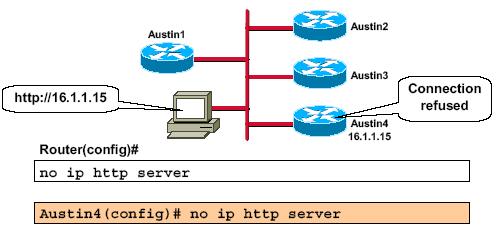

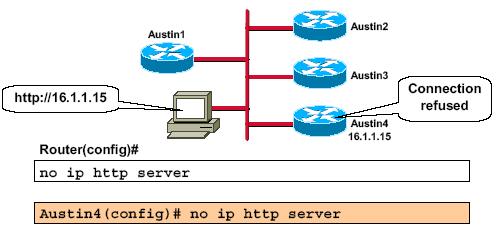

Tắt các dịch vụ HTTP:

Hầu hết các phiên bản của hệ điều hành Cisco IOS hỗ trợ việc cấu hình và giám sát dùng giao thức HTTP. Truy xuất bằng HTTP có thể tương tác trực tiếp với router. Giao thức xác thực dùng trong HTTP gửi mật khẩu dạng text thông qua hệ thống mạng. Điều này làm cho HTTP là một lựa chọn khá rủi ro khi gửi thông tin qua Internet. Dịch vụ này mặc định được tắt.

Nếu việc quản trị bằng Web không cần thiết, có thể tắt dịch vụ này dùng câu lệnh:

router (config)#no ip http server

Nếu việc quản trị bằng Web là cần thiết, nên thực hiện những việc sau:

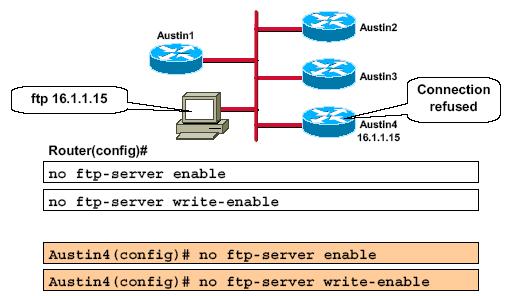

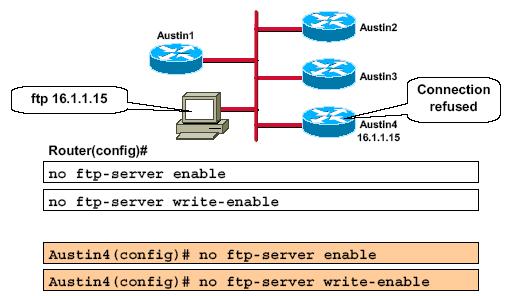

Tắt các dịch vụ FTP:

Đặc tính FTP server sẽ cấu hình router biến thành FTP server. FTP client sẽ có thể copy file từ hoặc đến những thư mục nào đó trên router. Ngoài ra, router có thể hoạt động như một FTP server bình thường.

Cho phép những truy nhập vào router bằng FTP có thể được dùng để truy xuất vào hệ thống file của router và do đó có thể được tận dụng để tấn công hệ thống mạng hay bản thân router. Bạn nên tắt dịch vụ này nếu không cần thiết sử dụng trên router của mình.

Từ phiên bản IOS 12.3 trở đi, dịch vụ FTP trên router có thể bị tắt sử dụng câu lệnh: router (config)#no ftp-server write-enable. Các phiên bản trước đó có thể sử dụng câu lệnh: router (config)#no ftp-server enable.

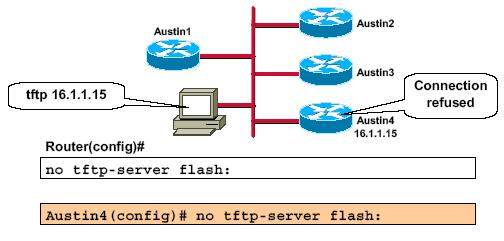

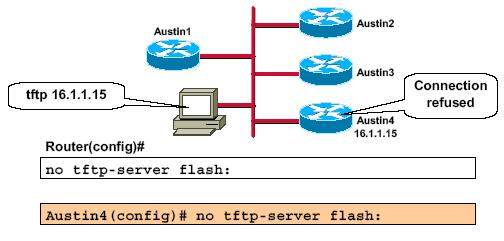

Tắt dịch vụ TFTP server:

Đặc tính TFTP server cấu hình router trở thành TFTP server. Router sẽ đáp ứng các thông điệp TFTP Read Request bằng cách gửi 1 bản sao của hệ điều hành hệ thống chứa đựng trong ROM hoặc các file hệ điều hành chứa trong vùng nhớ flash. Thông điệp TFTP Read Request phải dùng một trong những tên file được đặc tả trong cấu hình. Mặc định đặc tính này bị tắt trên thiết bị Cisco.

Vùng nhớ Flash có thể được dùng như TFTP file server cho những router khác trên hệ thống mạng. Đặc tính này cho phép bạn khởi động 1 router từ xa với một hệ điều hành nằm trong vùng nhớ của Flash server. Một số thiết bị Cisco yêu cầu bạn đặc tả các vị trí khác nhau của vùng nhớ Flash: (bootflash:, slot0:, slot1:, slavebooflash:, slaveslot0:, hoặc slaveslot1:) như là TFTP server.

Việc truy nhập TFTP vào router của bạn có thể được sử dụng để truy nhập vào các hệ thống file và do đó có thể được tận dụng để tấn công hệ thống hay router. Nên tắt tính năng này nếu không có nhu cầu sử dụng dịch vụ nào.

Tắt dịch vụ TFTP server dùng flash sử dụng câu lệnh: no tftp-server flash

router (config)#no tftp-server flash: [partition number: | filename][alias filename2]

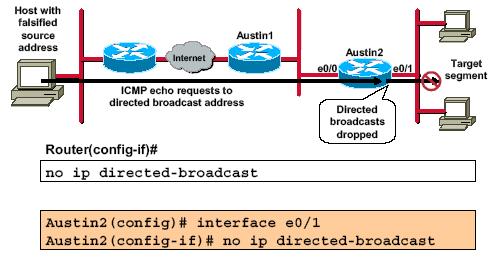

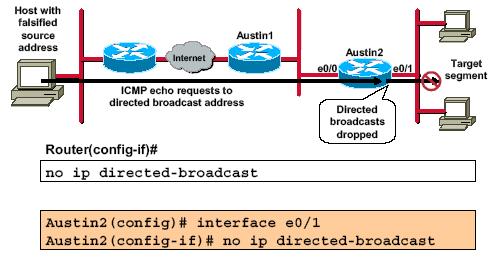

Tắt cơ chế IP Directed Broadcast

IP directed broadcast được dùng khá thông dụng và phổ biến trong tấn công từ chối dịch vụ dạng smurf và cũng có thể được sử dụng trong những cuộc tấn công liên quan. Dịch vụ này mặc định được bật lên trong các router sử dụng phiên bản IOS trước 12.0 và được tắt trong những phiên bản IOS sau 12.0.

Một gói IP directed broadcast là gói được gửi đến địa chỉ broadcast của subnet mà chủ thể gửi gói này không thuộc subnet này. Gói directed broadcast này được route thông qua hệ thống mạng như là một gói unicast cho đến khi nó đến được subnet đích, tại đó nó sẽ được chuyển thành gói broadcast trên đường link. Bởi vì kiến trúc của địa chỉ IP, chỉ có router cuối cùng trong chuỗi router, router kết nối trực tiếp đến subnet đích, có thể xác định được đây là một gói directed-broadcast. Việc sử dụng directed-broadcast không thường trong hệ thống của bạn.

Trong các tấn công kiểu smurf, chủ thể tấn công gửi các gói ICMP echo từ các địa chỉ spoofed đến địa chỉ directed-broadcast, làm cho tất cả các host trên subnet này trả lời cho địa chỉ spoofed này. Bằng cách gửi liên tục những gói tương tự, chủ thể tấn công có thể gây ra một số lượng lớn các gói reply và có thể làm nghẽn hệ thống mạng.

Câu lệnh no ip directed-broadcast, các gói directed-broadcast sẽ bị drop. Câu lệnh này được cấu hình trên mức cổng.

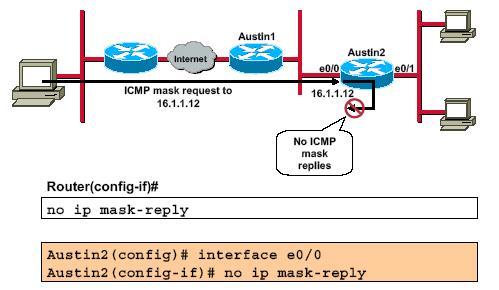

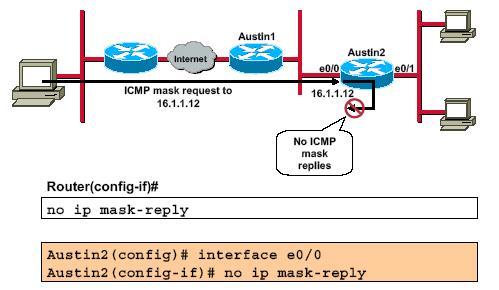

Tắt cơ chế gửi các gói trả lời ICMP Mask.

Cơ chế trả lời Mask Reply bị tắt trên Cisco IOS mặc định. Khi bật dịch vụ này lên, Cisco IOS sẽ trả lời cho những yêu cầu ICMP Mask bằng cách gửi những ICMP Mask reply. Những gói reply này có thể cung cấp cho chủ thể tấn công những thông tin quan trọng chuẩn bị trong các tấn công do thám. Dùng câu lệnh sau để tắt dịch vụ này:

router (config-if)# no ip mask-reply

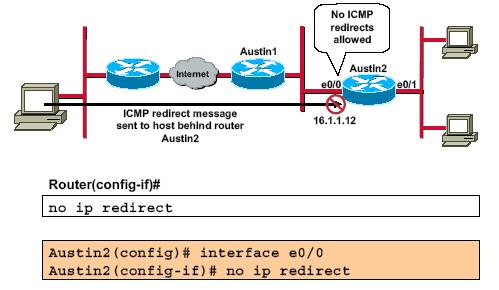

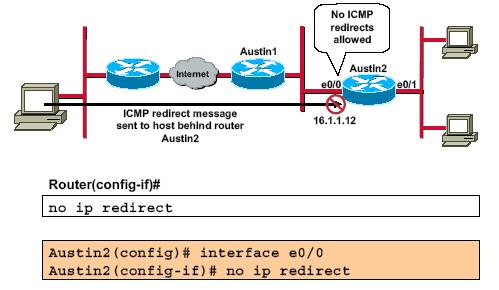

Tắt cơ chế ICMP redirect

Những thông điệp ICMP redirect được bật lên trong Cisco IOS theo mặc định. Một thông điệp ICMP redirect thông báo cho thiết bị đầu cuối sử dụng một đường khác hiệu quả hơn đến một đích đến nào đó. Trong hệ thống mạng thì router chỉ nên redirect cho những máy nằm chung subnet với router và các thiết bị đầu cuối không bao giờ nên gửi 1 gói redirect, và redirect không bao giờ nên gửi nhiều hơn 1 hop. Chủ thể tấn công thường hay tận dụng tính năng này.

Cú pháp câu lệnh:

router (config-if)#no ip redirect

Tắt các thông điệp ICMP Unreachable:

Chủ thể tấn công có thể dùng thông điệp ICMP Unreachable để dò tìm và ánh xạ hệ thống mạng của bạn. Mặc định các thông điệp này được cho phép trên Cisco IOS và nên bị tắt trên tất cả các giao tiếp cổng, đặc biệt là trên các cổng kết nối đến các hệ thống không đáng tin cậy.

Dùng câu lệnh sau:

router (config-if)#no ip unreachable

Tắt cơ chế IP Source Routing:

Giao thức IP hỗ trợ các tùy chọn sử dụng source-route cho phép người sử dụng gửi gói IP điều khiển đường đi đến cuối cùng và có thể điều khiển đường về. Các lựa chọn này thường dùng để phân tích và kiểm tra đường đi nhưng hiếm khi được sử dụng trong các dữ liệu bình thường. Tính năng Source-route được bật trên router mặc định.

Dùng câu lệnh sau nếu muốn tắt tính năng này:

router (config)#no ip source-route

Tắt cơ chế IP Identification

Việc định danh hỗ trợ bạn yêu cầu port TCP để định danh. Đặc điểm này cho phép giao thức RFC 1413 (là một giao thức không có tính bảo mật cao) thông báo việc nhận dạng một client đang khởi tạo 1 kết nối TCP và một host đáp ứng đến kết nối này.

Khi bật tính năng này lên, chủ thể tấn công có thể thực hiện kết nối TCP đến 1 host nào đó, khởi tạo một chuỗi text đơn giản để yêu cầu thông tin, và lấy về một đáp ứng trả lời cho chuỗi text. Không có cơ chế bảo vệ thực sự cho những yêu cầu không xác thực. Dịch vụ này nên được tắt nếu không dùng tới.

Dùng câu lệnh:

router (config)#no ip identd

(còn tiếp)

VnPro

Cisco router hỗ trợ nhiều dịch vụ mạng nhưng đôi khi các dịch vụ này có thể không cần thiết trong hệ thống mạng của bạn. Việc tắt đi hay giới hạn quyền truy nhập các dịch vụ này có thể giúp làm tăng cường bảo mật cho hệ thống mạng.

Một trong những quy luật cơ bản của bảo mật router đó là chỉ cung cấp những dịch vụ nào cần thiết.

Các dịch vụ mạng có trên thiết bị router có khả năng bị khai thác trong các cuộc tấn công mạng:

Tắt dịch vụ Bootp:

Bootp là một giao thức UDP được dùng bởi Cisco router để lấy được các bản copy của hệ điều hành Cisco IOS software trên một Cisco router khác chạy dịch vụ Bootp. Trong hình này, một Cisco router đóng vai trò như Cisco IOS server có thể download Cisco IOS đến các router khác có vai trò như là Bootp client. Dịch vụ này hiếm khi dùng, nhưng khi có thể, nó có thể cho phép :

- Chủ thể tấn công có thể dùng dịch vụ này để download bản sao của Cisco IOS trên router.

- Chủ thể tấn công có thể khai thác dịch vụ này để thực hiện tấn công từ chối dịch vụ.

Dịch vụ này được bật lên mặc định, có thể dùng lệnh no ip bootp server để tắt dịch vụ này.

Tắt dịch vụ CDP

CDP là giao thức của Cisco chạy ở tầng 2 (Datalink layer) trên tất cả các thiết bị của Cisco (router, bridge, access server, switch) cho phép các ứng dụng quản lý mạng khám phá các thiết bị Cisco ở cận kề. Dịch vụ này mặc định được bật lên.

Chủ thể tấn công có thể tận dụng CDP trong các tấn công dạng thăm dò để biết được các thông tin của các thiết bị cận kề với router này, từ đó có thể nắm được các thông tin về hệ thống mạng. Do đó dịch vụ CDP nên được tắt trên toàn router hay trên cổng nếu không có nhu cầu sử dụng.

Tắt CDP trên toàn bộ router sử dụng lệnh: router (config)# no cdp run

Tắt CDP trên từng cổng dùng câu lệnh : router (config-if)# no cdp enable

Tắt cơ chế tự động load file cấu hình trên mạng:

Hầu hết các router Cisco được cấu hình load hệ điều hành Cisco IOS và cấu hình ban đầu từ vùng nhớ Flash. Tuy nhiên, router có thể được cấu hình để load hệ điều hành Cisco IOS và cấu hình từ một server trên mạng. Việc load hệ điều hành Cisco IOS hay cấu hình từ server trên mạng có thể trở nên nguy hiểm nếu server này có nguồn gốc không rõ ràng. Mặc định tính năng này bị tắt.

Nếu muốn cho phép tính năng này, router nên được chỉ định lấy Cisco IOS và file cấu hình từ các server có độ tin cậy cao sử dụng câu lệnh:

router (config)#boot network remote-url

Cấu hình tắt tính năng tự động load cấu hình sử dụng câu lệnh

router (config)#no boot network remote-url

- remote-url : vị trí của file cấu hình. Dùng cú pháp sau:

- ftp:[[[//[username[:password]@]location]/directory]/filename]

- rcp:[[[//[username@]location]/directory]/filename]

- tftp:[[[//location]/directory]/filename]

và câu lệnh:

router (config)#no service config

Giới hạn các dịch vụ DNS:

Theo mặc định, dịch vụ tìm kiếm DNS trên Cisco router sẽ gửi các yêu cầu phân giải tên thành địa chỉ IP đến địa chỉ broadcast 255.255.255.255. Nên tránh việc sử dụng địa chỉ broadcast này bởi vì nó có thể cho phép chủ thể tấn công mô phỏng là DNS server và trả lời cho router những thông tin không chính xác.

Mặc định, dịch vụ này được bật lên, nếu bạn có nhu cầu sử dụng dịch vụ này, nên khai báo rõ ràng địa chỉ IP của các DNS server trong cấu hình của router.

Câu lệnh:

router (config)#ip name-server server-address1 [server-address2...server-address6]

- server-address : địa chỉ IP của các server DNS, tối đa bạn có thể khai báo 6 địa chỉ.

Bạn có thể tắt dịch vụ tìm kiếm DNS server dùng lệnh sau:

router (config)# no ip domain lookup

Tắt các dịch vụ Finger:

Cisco router cung cấp dịch vụ Finger nhằm để tìm ra những người sử dụng nào đang truy nhập vào 1 thiết bị mạng. Mặc dù thông tin này thì không phải lúc nào cũng nhạy cảm, nhưng có thể bị tận dụng trong các kiểu tấn công dọ thám. Dịch vụ này được cho phép mặc định.

Bạn có thể tắt dịch vụ Finger sử dụng câu lệnh:

router(config)#no ip finger hoặc

router(config)#no service finger.

Tắt các dịch vụ HTTP:

Hầu hết các phiên bản của hệ điều hành Cisco IOS hỗ trợ việc cấu hình và giám sát dùng giao thức HTTP. Truy xuất bằng HTTP có thể tương tác trực tiếp với router. Giao thức xác thực dùng trong HTTP gửi mật khẩu dạng text thông qua hệ thống mạng. Điều này làm cho HTTP là một lựa chọn khá rủi ro khi gửi thông tin qua Internet. Dịch vụ này mặc định được tắt.

Nếu việc quản trị bằng Web không cần thiết, có thể tắt dịch vụ này dùng câu lệnh:

router (config)#no ip http server

Nếu việc quản trị bằng Web là cần thiết, nên thực hiện những việc sau:

- Cấu hình username và password như đặc tả ở phần trên. Bởi vì password bị gửi đi trên mạng ở dạng text, nên tránh đặt password giống với enable password.

- Sử dụng AAA hoặc các server AAA bất cứ khi nào có thể. Cách hay nhất cho việc xác thực HTTP là dùng chung với các server TACACS+ và RADIUS.

- Sử dụng IP access-list để hạn chế những host nào có thể truy nhập vào Web server.

- Sử dụng Syslog để theo dõi ai đã truy nhập vào router và khi nào.

Tắt các dịch vụ FTP:

Đặc tính FTP server sẽ cấu hình router biến thành FTP server. FTP client sẽ có thể copy file từ hoặc đến những thư mục nào đó trên router. Ngoài ra, router có thể hoạt động như một FTP server bình thường.

Cho phép những truy nhập vào router bằng FTP có thể được dùng để truy xuất vào hệ thống file của router và do đó có thể được tận dụng để tấn công hệ thống mạng hay bản thân router. Bạn nên tắt dịch vụ này nếu không cần thiết sử dụng trên router của mình.

Từ phiên bản IOS 12.3 trở đi, dịch vụ FTP trên router có thể bị tắt sử dụng câu lệnh: router (config)#no ftp-server write-enable. Các phiên bản trước đó có thể sử dụng câu lệnh: router (config)#no ftp-server enable.

Tắt dịch vụ TFTP server:

Đặc tính TFTP server cấu hình router trở thành TFTP server. Router sẽ đáp ứng các thông điệp TFTP Read Request bằng cách gửi 1 bản sao của hệ điều hành hệ thống chứa đựng trong ROM hoặc các file hệ điều hành chứa trong vùng nhớ flash. Thông điệp TFTP Read Request phải dùng một trong những tên file được đặc tả trong cấu hình. Mặc định đặc tính này bị tắt trên thiết bị Cisco.

Vùng nhớ Flash có thể được dùng như TFTP file server cho những router khác trên hệ thống mạng. Đặc tính này cho phép bạn khởi động 1 router từ xa với một hệ điều hành nằm trong vùng nhớ của Flash server. Một số thiết bị Cisco yêu cầu bạn đặc tả các vị trí khác nhau của vùng nhớ Flash: (bootflash:, slot0:, slot1:, slavebooflash:, slaveslot0:, hoặc slaveslot1:) như là TFTP server.

Việc truy nhập TFTP vào router của bạn có thể được sử dụng để truy nhập vào các hệ thống file và do đó có thể được tận dụng để tấn công hệ thống hay router. Nên tắt tính năng này nếu không có nhu cầu sử dụng dịch vụ nào.

Tắt dịch vụ TFTP server dùng flash sử dụng câu lệnh: no tftp-server flash

router (config)#no tftp-server flash: [partition number: | filename][alias filename2]

- flash: đặc tả dịch vụ TFTP cho file trong vùng nhớ Flash. Ghi rõ đường dẫn flash: để tắt dịch vụ TFTP server cho tất cả các file trong flash.

- partition-number: (tùy chọn) đặc tả dịch vụ TFTP của 1 file trong partition của vùng nhớ flash. Nếu số partition không nêu rõ, file nằm trong partition đầu tiên được sử dụng.

- filename1 : tên file nằm trong flash hay rom mà TFTP server sẽ dùng để trả lời các yêu cầu TFTP Read.

- alias : đặc tả một tên gọi khác cho file mà TFTP server dùng để đáp ứng các yêu cầu TFTP Read.

- filename2 : một tên gọi khác cho file mà TFTP server dùng để trả lời các yêu cầu TFTP Read.

Tắt cơ chế IP Directed Broadcast

IP directed broadcast được dùng khá thông dụng và phổ biến trong tấn công từ chối dịch vụ dạng smurf và cũng có thể được sử dụng trong những cuộc tấn công liên quan. Dịch vụ này mặc định được bật lên trong các router sử dụng phiên bản IOS trước 12.0 và được tắt trong những phiên bản IOS sau 12.0.

Một gói IP directed broadcast là gói được gửi đến địa chỉ broadcast của subnet mà chủ thể gửi gói này không thuộc subnet này. Gói directed broadcast này được route thông qua hệ thống mạng như là một gói unicast cho đến khi nó đến được subnet đích, tại đó nó sẽ được chuyển thành gói broadcast trên đường link. Bởi vì kiến trúc của địa chỉ IP, chỉ có router cuối cùng trong chuỗi router, router kết nối trực tiếp đến subnet đích, có thể xác định được đây là một gói directed-broadcast. Việc sử dụng directed-broadcast không thường trong hệ thống của bạn.

Trong các tấn công kiểu smurf, chủ thể tấn công gửi các gói ICMP echo từ các địa chỉ spoofed đến địa chỉ directed-broadcast, làm cho tất cả các host trên subnet này trả lời cho địa chỉ spoofed này. Bằng cách gửi liên tục những gói tương tự, chủ thể tấn công có thể gây ra một số lượng lớn các gói reply và có thể làm nghẽn hệ thống mạng.

Câu lệnh no ip directed-broadcast, các gói directed-broadcast sẽ bị drop. Câu lệnh này được cấu hình trên mức cổng.

Tắt cơ chế gửi các gói trả lời ICMP Mask.

Cơ chế trả lời Mask Reply bị tắt trên Cisco IOS mặc định. Khi bật dịch vụ này lên, Cisco IOS sẽ trả lời cho những yêu cầu ICMP Mask bằng cách gửi những ICMP Mask reply. Những gói reply này có thể cung cấp cho chủ thể tấn công những thông tin quan trọng chuẩn bị trong các tấn công do thám. Dùng câu lệnh sau để tắt dịch vụ này:

router (config-if)# no ip mask-reply

Tắt cơ chế ICMP redirect

Những thông điệp ICMP redirect được bật lên trong Cisco IOS theo mặc định. Một thông điệp ICMP redirect thông báo cho thiết bị đầu cuối sử dụng một đường khác hiệu quả hơn đến một đích đến nào đó. Trong hệ thống mạng thì router chỉ nên redirect cho những máy nằm chung subnet với router và các thiết bị đầu cuối không bao giờ nên gửi 1 gói redirect, và redirect không bao giờ nên gửi nhiều hơn 1 hop. Chủ thể tấn công thường hay tận dụng tính năng này.

Cú pháp câu lệnh:

router (config-if)#no ip redirect

Tắt các thông điệp ICMP Unreachable:

Chủ thể tấn công có thể dùng thông điệp ICMP Unreachable để dò tìm và ánh xạ hệ thống mạng của bạn. Mặc định các thông điệp này được cho phép trên Cisco IOS và nên bị tắt trên tất cả các giao tiếp cổng, đặc biệt là trên các cổng kết nối đến các hệ thống không đáng tin cậy.

Dùng câu lệnh sau:

router (config-if)#no ip unreachable

Tắt cơ chế IP Source Routing:

Giao thức IP hỗ trợ các tùy chọn sử dụng source-route cho phép người sử dụng gửi gói IP điều khiển đường đi đến cuối cùng và có thể điều khiển đường về. Các lựa chọn này thường dùng để phân tích và kiểm tra đường đi nhưng hiếm khi được sử dụng trong các dữ liệu bình thường. Tính năng Source-route được bật trên router mặc định.

Dùng câu lệnh sau nếu muốn tắt tính năng này:

router (config)#no ip source-route

Tắt cơ chế IP Identification

Việc định danh hỗ trợ bạn yêu cầu port TCP để định danh. Đặc điểm này cho phép giao thức RFC 1413 (là một giao thức không có tính bảo mật cao) thông báo việc nhận dạng một client đang khởi tạo 1 kết nối TCP và một host đáp ứng đến kết nối này.

Khi bật tính năng này lên, chủ thể tấn công có thể thực hiện kết nối TCP đến 1 host nào đó, khởi tạo một chuỗi text đơn giản để yêu cầu thông tin, và lấy về một đáp ứng trả lời cho chuỗi text. Không có cơ chế bảo vệ thực sự cho những yêu cầu không xác thực. Dịch vụ này nên được tắt nếu không dùng tới.

Dùng câu lệnh:

router (config)#no ip identd

(còn tiếp)

VnPro