Tăng cường tính bảo mật cho các thông tin tài khoản được lưu trong thiết bị Cisco:

Với các phiên bản IOS từ 12.0(18)S trở đi, người quản trị có thể dùng cơ chế mã hoá băm MD5 để mã hoá các thông tin về tài khoản (username, password) trên router. Việc thêm vào cơ chế mã hóa cho các thông tin này rất có ích trong những môi trường trong đó các thông tin về file cấu hình phải di chuyển trong mạng hay lưu trữ trên các TFTP server.

Cú pháp của câu lệnh:

Router(config)#username name secret [0] password

0 : (tùy chọn) diễn tả chuỗi ký tự đi sau là mật khẩu sẽ bị băm dùng MD5

password : là mật khẩu sẽ bị băm

5 : diễn tả chuỗi ký tự đi sau là mật khẩu đã bị băm dùng MD5

encrypted-secret: là chuỗi ký tự đã bị băm.

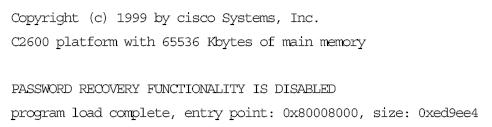

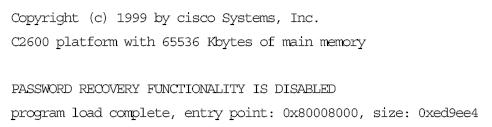

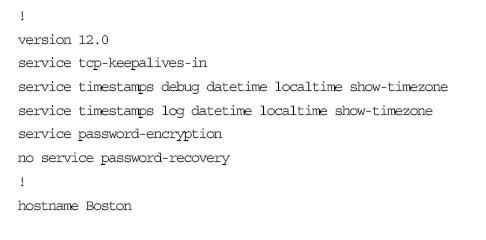

Bảo mật mode ROMMON với câu lệnh no service password-recovery:

Mặc định Cisco IOS cho phép nhận tín hiệu BREAK từ bàn phím trong 60 giây kể từ lúc khởi động lại router, khi nhận tín hiệu này, người sử dụng đang kết nối trực tiếp bằng cổng consol sẽ được chuyển vào mode ROMMON và có thể thao tác các thủ tục khôi phục mật khẩu. Việc này có thể bị ngăn chặn sử dụng câu lệnh no service password-recovery (chú ý: đây là câu lệnh ẩn trong tập lệnh IOS).

Chú ý cẩn thận khi dùng lệnh này, vì tất cả quyền truy xuất vào ROMMON của bạn sẽ không còn nữa và các thao tác khôi phục mật khẩu hay khôi phục IOS từ ROMMON sẽ không thực hiện được.

Khi tiến hành xem file cấu hình, show running-config:

Cho phép số lần truy nhập không thành công và ghi nhận:

Với các phiên bản Cisco IOS 12.3(1), người quản trị có thể cấu hình cho phép số lần truy nhập không thành công sử dụng câu lệnh:

Router(config)#security authentication failure rate threshold-rate log

Cài đặt thời gian hết hạn cho các line truy nhập:

Mặc định, một line truy nhập quản lý (bằng telnet hay console) sẽ active trong thời gian là 10 phút sau lần thao tác cuối cùng. Sau đó, những giao tiếp này sẽ bị timeout và log out khỏi phiên làm việc hiện tại. Giá trị mặc định này nên được tối ưu hóa thành 2 hay 3 phút.

Câu lệnh thực hiện:

Router (config-line)#exec-timeout minutes [second]

Cài đặt cấp độ phân quyền:

Cisco router cho phép bạn cấu hình những cấp độ phân quyền khác nhau. Những mật khẩu khác nhau có thể được cấu hình nhằm điều khiển quyền hạn truy nhập vào hệ thống cho người sử dụng. Điều này có ích trong các môi trường hỗ trợ kỹ thuật khi một số người quản trị có quyền cấu hình và giám sát toàn bộ hệ thống (cấp độ 15) trong khi những người khác chỉ được cho phép giám sát (cấp độ từ 2 đến 14). 16 cấp độ (từ 0 đến 15) có dạng như sau:

Câu lệnh thực hiện:

Router (config)#priviledge mode level level command

Danh sách những mode cấu hình thiết bị router có thể dùng sau câu lệnh priviledge:

Cấu hình thông điệp thông báo:

Các câu thông điệp nên được dùng để thông báo người đang truy nhập là họ có đang truy nhập hợp lệ hay không.

Chức năng hiển thị câu thông báo không tích cực theo mặc định và người quản trị phải cấu hình nếu muốn sử dụng chức năng này.

Câu lệnh thực hiện:

Router (config)#banner slip-ppp d message d

Nội dung của câu thông điệp thông thường như sau:

Giới thiệu về mô hình AAA trên thiết bị router Cisco:

Các cơ chế bảo mật quyền truy nhập hay quản lý vào hệ thống mạng trong môi trường Cisco – thông qua mạng campus, dialup modem hay truy nhập từ Internet – chủ yếu dựa vào một kiến trúc có chứa 3 thành phần:

Hiện thực mô hình AAA:

Các sản phẩm của Cisco hỗ trợ việc điều khiển truy nhập sử dụng nhiều cách khác nhau:

– Sử dụng các mật khẩu được thiết lập trên đường line (telnet, console …).

– Sử dụng các tài khoản trong cơ sở dữ liệu được xây dựng nội bộ bên trong thiết bị.

– Sử dụng các tài khoản trong các cơ sở dữ liệu nằm từ xa trên các server bảo mật.

Các cơ sở dữ liệu quản lý nội bộ (local database) chỉ thích hợp cho những nhóm nhỏ người sử dụng hệ thống, thông thường một cơ sở dữ liệu từ xa (nằm trên các server bảo mật ) cung cấp các dịch vụ của mô hình AAA cho nhiều thiết bị mạng và một số lượng lớn người dùng.

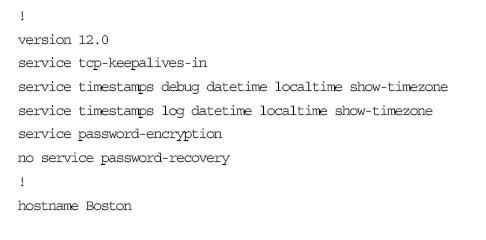

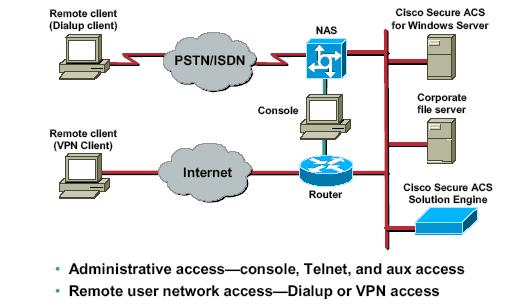

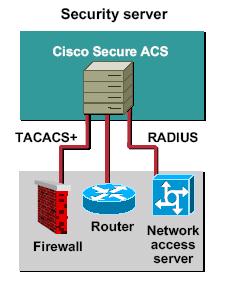

Cisco hỗ trợ nhiều cách hiện thực các dịch vụ AAA cho router Cisco, cho các thiết bị đóng vai trò kiểm soát việc truy nhập vào hệ thống (NAS: Network Access Server), và cả trên các thiết bị switch (xem hình).

Hiện thực cơ chế xác thực cấu hình nội bộ trên thiết bị (local database):

Một số đặc điểm :

Hiện thực cơ chế xác thực sử dụng các server xác thực riêng:

Khi hiện thực AAA sử dụng cơ sở dữ liệu nội bộ trên router, mô hình này sẽ trở nên không khả thi nếu có hàng trăm hay hàng ngàn người sử dụng hệ thống và tất cả đều yêu cầu xác thực. Do đó, việc xây dựng một / nhiều cơ sở dữ liệu bên ngoài sử dụng Cisco Secure ACS nhằm quản lý tất cả người dùng là điều rất cần thiết khi hệ thống có nhu cầu ngày càng phát triển.

Các hệ thống chạy AAA bên ngoài như các máy Window Server có cài đặt Cisco Secure ACS hay thiết bị chuyên dụng của Cisco, sẽ liên lạc với Cisco router và NAS sử dụng giao thức AAA ví dụ TACACS+ và RADIUS.

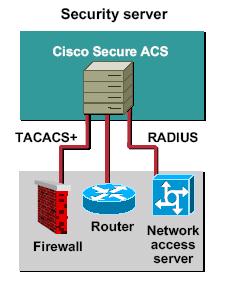

Giới thiệu về các giao thức RADIUS và TACACS+

TACACS+ (Terminal Access Controller Access Control System +) và RADIUS (Remote Access Dial-In User Service) là 2 giao thức sử dụng rộng rãi trên các server bảo mật chạy cùng với Cisco firewall, router, và NAS. Cisco đã phát triển họ sản phẩm Cisco Secure ACS cài đặt trên các AAA server hỗ trợ cả TACACS+ và RADIUS.

Cisco Secure ACS thực hiện bảo mật truy nhập vào hệ thống đối với các dịch vụ sau:

Cisco Secure ACS làm việc chung với NAS, router, VPN 3000 Concentrator, và PIX firewall hiện thực được một chính sách bảo mật tổng thể bằng mô hình AAA. Ngoài ra Cisco Secure ACS cũng làm việc với những công nghệ như token-card và các server bảo mật khác…

Phần mềm Cisco Secure ACS chạy trên nền Window Server có đặc điểm là dễ quản lý sử dụng một chương trình duyệt web, cho phép dễ dàng trong việc thêm, xoá, chỉnh sửa các thông tin về username và password … Chương trình này chạy trên nền Microsoft Window 2000 Server.

Thiết bị Cisco Secure ACS Solution Engine thực hiện các chức năng tương tự phần mềm Cisco Secure ACS chạy trên nền Windows Server, nhưng là thiết bị chuyên dụng có độ cao 1 RU.

Bảng so sánh các phương thức xác thực và mức độ dễ sử dụng:

(One-time password – password chỉ dùng 1 lần )

Sử dụng Token card hay soft token dùng OTP

Một trong những phương thức xác thực người dùng phổ biến nhất đó là việc sử dụng username và password. Cách xác thực đơn giản là dùng cơ sở dữ liệu chứa các username và password, cách phức tạp hơn là dùng kiểu password chỉ dùng 1 lần (OTP – One time password), xem xét các phương thức xác thực sau:

Cấu hình AAA trên thiết bị Cisco

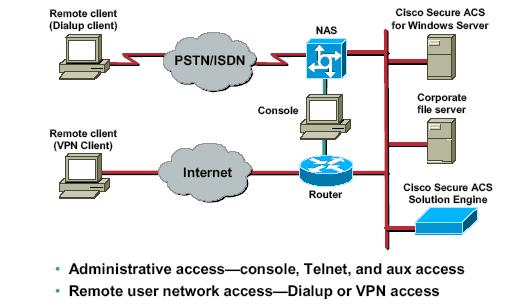

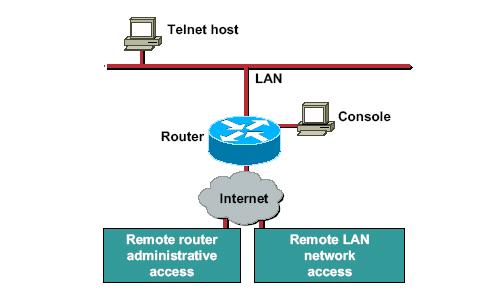

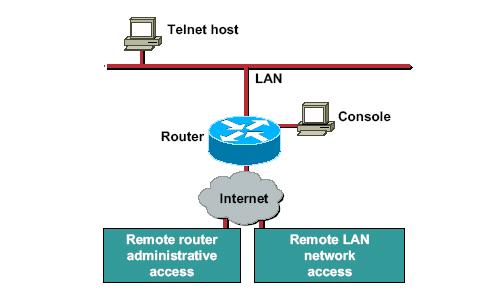

Bảo mật các giao tiếp có trên router của bạn là một việc rất quan trọng, đặc biệt nếu các router này đóng vai trò là những access server và các router ra Internet.

Bạn nên cấu hình router bảo mật quyền truy nhập dùng trong quản lý và các truy nhập vào hệ thống LAN sử dụng các câu lệnh AAA. Các mode truy nhập router, các loại port và các thành phần trong câu lệnh AAA nằm trong bảng sau:

Quy trình cấu hình Xác thực nội bộ trên router:

Bảo mật quyền truy nhập vào mode priviledge-exec và mode configuration:

Dùng các câu lệnh:

router (config)#enable password

router (config)#service password-encryption

router (config)#enable secret

Bật tính năng AAA sử dụng câu lệnh aaa new-model

router (config)#aaa new-model

router (config)#username username password password

Câu lệnh aaa new-model sẽ buộc router thay thế mọi phương thức xác thực trước đây được cấu hình trên các line của router. Nếu phiên làm việc telnet hoặc console bị mất khi đang bật tính năng AAA trên router và không có cơ sở dữ liệu chứa thông tin tài khoản của người sử dụng, người quản trị sẽ bị khoá không vào được router. Do đó, việc cấu hình một tài khoản dành cho người quản trị lúc ban đầu là hết sức cần thiết.

Ít nhất những câu lệnh sau nên được thực hiện khi bật tính năng AAA:

router (config)#aaa new-model

router (config)#username username password password

router (config)#aaa authentication login default local

từ khóa “local” giúp người quản trị có thể truy nhập lại router của mình dùng thông tin tài khoản trong cơ sở dữ liệu nội bộ trong router.

Các câu lệnh aaa authentication

router (config)#aaa authentication arap

router (config)#aaa authentication banner

router (config)#aaa authentication enable default

router (config)#aaa authentication fail-message

router (config)#aaa authentication login

router (config)#aaa authentication password-prompt

router (config)#aaa authentication ppp

router (config)#aaa authentication username-prompt

Đây là toàn bộ danh sách những câu lệnh aaa authentication trong phiên bản IOS 12.2 trở đi, trong đó 3 câu lệnh được xem là quan trọng nhất là:

ppp authentication login

ppp authentication ppp

ppp authentication enable default

Sau khi bật tính năng AAA trên router đóng vai trò Access server, bạn cần định nghĩa danh sách các phương thức dùng để xác thực (authentication method list) và áp dụng chúng trên các đường line hay các giao tiếp cổng (interface). Những phương thức này thực chất là những profile bảo mật chỉ định những dịch vụ chẳng hạn các liên kết dữ liệu bằng PPP, ARAP (AppleTalk Remote Access Protocol), NASI (Netware Access Server Interface), login … cùng với phương thức xác thực đi kèm (xác thực trong cơ sở dữ liệu nội bộ – local, qua các server TACACS+, RADIUS, dùng mật khẩu thiết lập trên đường line hoặc mật khẩu trong mode enable ). Bạn có thể áp dụng 4 phương thức xác thực lên 1 đường line hay giao tiếp cổng. Một trong những cách nên sử dụng là chọn kiểu xác thực local hay enable như là cách thức cuối cùng để xác thực trong trường hợp lên kết đến các server xác thực không thành công.

Các bước cơ bản trong việc cấu hình sau khi bật tính năng aaa new-model:

Bước 1: đặc tả các dịch vụ cần xác thực (PPP, ARAP, NASI) hoặc login

Bước 2: nhận dạng các phương thức xác thực bằng tên hay dùng kiểu mặc định – default.

Bước 3: đặc tả và cấu hình các phương thức xác thực, đặc tả phương thức xác thực cuối cùng là trên router nếu các server AAA không hoạt động. Có thể áp dụng 4 phương thức xác thực AAA trước khi ngưng quá trình xác thực.

Bước 4: sau khi đã định nghĩa danh sách các phương thức xác thực, áp dụng các phương thức này theo cách sau:

Bước 5: sử dụng câu lệnh aaa authentication ở mode configuration để kích hoạt tiến trình xác thực.

Câu lệnh aaa authentication login:

router (config)#aaa authentication login list-name method1 [method2...]

Sử dụng câu lệnh này ở mode configuration nhằm thiết lập xác thực AAA đối với truy nhập theo kiểu login.

Câu lệnh aaa authentication ppp:

router (config)#aaa authentication ppp list-name method1 [method2...]

Dùng aaa authentication ppp nhằm đặc tả một hay nhiều phương thức xác thực AAA trên các cổng serial chạy PPP.

Câu lệnh aaa authentication enable default:

router (config)#aaa authentication enable default method1 [method2 ...]

Sử dụng câu lệnh trên nhằm bật tính năng AAA xác thực khi người sử dụng truy nhập vào mode priviledge.

Áp dụng các câu lệnh xác thực lên các đường line và các giao tiếp cổng:

Những câu lệnh xác thực có thể được áp dụng lên các đường line của router . Ví dụ:

router (config)#line console 0

router (config-line)#login authentication console-in

router (config)#int s3/0

router (config-if)#ppp authentication chap dial-in

Câu lệnh aaa authorization:

router (config)#aaa authorization network list-name method1 [method2...]

Sử dụng aaa authorization nhằm thiết lập các thông số và giới hạn quyền quản trị truy nhập đến router hay truy nhập vào hệ thống mạng.

Một số câu lệnh xử lý sự cố trong AAA

router #debug aaa authentication

router #debug aaa authorization

router #debug aaa accounting

(Còn tiếp)

VnPro

Với các phiên bản IOS từ 12.0(18)S trở đi, người quản trị có thể dùng cơ chế mã hoá băm MD5 để mã hoá các thông tin về tài khoản (username, password) trên router. Việc thêm vào cơ chế mã hóa cho các thông tin này rất có ích trong những môi trường trong đó các thông tin về file cấu hình phải di chuyển trong mạng hay lưu trữ trên các TFTP server.

Cú pháp của câu lệnh:

Router(config)#username name secret [0] password

0 : (tùy chọn) diễn tả chuỗi ký tự đi sau là mật khẩu sẽ bị băm dùng MD5

password : là mật khẩu sẽ bị băm

5 : diễn tả chuỗi ký tự đi sau là mật khẩu đã bị băm dùng MD5

encrypted-secret: là chuỗi ký tự đã bị băm.

Bảo mật mode ROMMON với câu lệnh no service password-recovery:

Mặc định Cisco IOS cho phép nhận tín hiệu BREAK từ bàn phím trong 60 giây kể từ lúc khởi động lại router, khi nhận tín hiệu này, người sử dụng đang kết nối trực tiếp bằng cổng consol sẽ được chuyển vào mode ROMMON và có thể thao tác các thủ tục khôi phục mật khẩu. Việc này có thể bị ngăn chặn sử dụng câu lệnh no service password-recovery (chú ý: đây là câu lệnh ẩn trong tập lệnh IOS).

Chú ý cẩn thận khi dùng lệnh này, vì tất cả quyền truy xuất vào ROMMON của bạn sẽ không còn nữa và các thao tác khôi phục mật khẩu hay khôi phục IOS từ ROMMON sẽ không thực hiện được.

Khi tiến hành xem file cấu hình, show running-config:

Cho phép số lần truy nhập không thành công và ghi nhận:

Với các phiên bản Cisco IOS 12.3(1), người quản trị có thể cấu hình cho phép số lần truy nhập không thành công sử dụng câu lệnh:

Router(config)#security authentication failure rate threshold-rate log

- Các giá trị mặc định là 10 lần truy nhập không thành công trước khi delay 15 giây.

- Tạo ra thông điệp Syslog khi số lần truy nhập vượt quá ngưỡng cho phép

- threshold-rate: số lần cho phép truy nhập không thành công (từ 2-1024).

- log: tạo ra một thông điệp Syslog

Cài đặt thời gian hết hạn cho các line truy nhập:

Mặc định, một line truy nhập quản lý (bằng telnet hay console) sẽ active trong thời gian là 10 phút sau lần thao tác cuối cùng. Sau đó, những giao tiếp này sẽ bị timeout và log out khỏi phiên làm việc hiện tại. Giá trị mặc định này nên được tối ưu hóa thành 2 hay 3 phút.

Câu lệnh thực hiện:

Router (config-line)#exec-timeout minutes [second]

- minute: số phút

- second: khoảng thời gian thêm tính bằng giây

Cài đặt cấp độ phân quyền:

Cisco router cho phép bạn cấu hình những cấp độ phân quyền khác nhau. Những mật khẩu khác nhau có thể được cấu hình nhằm điều khiển quyền hạn truy nhập vào hệ thống cho người sử dụng. Điều này có ích trong các môi trường hỗ trợ kỹ thuật khi một số người quản trị có quyền cấu hình và giám sát toàn bộ hệ thống (cấp độ 15) trong khi những người khác chỉ được cho phép giám sát (cấp độ từ 2 đến 14). 16 cấp độ (từ 0 đến 15) có dạng như sau:

- Cấp 1: được xác định trước dành cho những người sử dụng bình thường (user-level access priviledge)

- cấp 2 – 14: có thể điều chỉnh cho những người sử dụng khác nhau

- Cấp 15 : được xá định trước dành cho mode enable

Câu lệnh thực hiện:

Router (config)#priviledge mode level level command

- mode : đặc tả mode cấu hình cho phép. Xem danh sách ở bảng sau cho các option có thể có

- level : (tùy chọn – từ khóa) cho phép cài đặt cấp độ khi dùng từ khóa này

- level: (tùy chọn) : các giá trị từ 0 đến 16

- command: (tùy chọn): câu lệnh được chọn để cấp quyền

- reset : (tùy chọn) cài đặt lại quyền mặc định cho câu lệnh

- command: câu lệnh bạn muốn thiết lập lại quyền mặc định.

Danh sách những mode cấu hình thiết bị router có thể dùng sau câu lệnh priviledge:

- accept-dialin – VPDN group accept dialin configuration mode

- accept-dialout – VPDN gourp accept dialout configuration mode

Cấu hình thông điệp thông báo:

Các câu thông điệp nên được dùng để thông báo người đang truy nhập là họ có đang truy nhập hợp lệ hay không.

Chức năng hiển thị câu thông báo không tích cực theo mặc định và người quản trị phải cấu hình nếu muốn sử dụng chức năng này.

Câu lệnh thực hiện:

Router (config)#banner slip-ppp d message d

- banner exec – đặc tả và cho phép câu thông điệp sẽ hiển thị khi một tiến trình EXEC đang được tạo ra trên router của bạn.

- banner incoming – đặc tả và cho phép câu thông báo sẽ hiển thị khi có một kết nối đến từ một host trên mạng vào router.

- banner login – đặc tả và cho phép một câu thông điệp được hiển thị trước khi yêu cầu nhập username và password.

- banner motd – đặc tả và cho phép hiển thị câu thông điệp trong ngày

- banner slip-ppp – đặc tả và cho phép câu thông điệp được hiển thị khi có kết nối được thực hiện bằng giao thức SLIP hoặc PPP.

- d : Ký bắt đầu và kết thúc chuỗi ký tự hiển thị câu thông báo của bạn.

- message : câu thông báo cần hiển thị.

Nội dung của câu thông điệp thông thường như sau:

- Định nghĩa thế nào là hợp lệ để truy nhập vào hệ thống của bạn

- Thông báo rằng hệ thống này đang có sự giám sát

- Không sử dụng bất cứ từ vựng gì có chữ “chào mừng”

- …

Giới thiệu về mô hình AAA trên thiết bị router Cisco:

Các cơ chế bảo mật quyền truy nhập hay quản lý vào hệ thống mạng trong môi trường Cisco – thông qua mạng campus, dialup modem hay truy nhập từ Internet – chủ yếu dựa vào một kiến trúc có chứa 3 thành phần:

- Xác thực ( Authentication ): đòi hỏi người sử dụng chứng minh được họ thực sự là ai, thông qua một số cách như yêu cầu username và password, các yêu cầu challenge và respone, token cards…

- Quyền hạng cho phép (Authorization): sau khi xác thực thành công, các dịch vụ authorization sẽ quyết định người sử dụng này được thao tác gì trên hệ thống và được sử dụng những tài nguyên nào.

- Ghi nhận thông tin và đánh giá (Acconting and Auditing): ghi nhận lại những thao tác mà người sử dụng này đã thực hiện trên thiết bị, những tài nguyên nào họ đã sử dụng và thời gian sử dụng là bao lâu. Các thông tin ghi nhận này sẽ được đánh giá định kỳ hay khi có sự cố về bảo mật xảy ra.

Hiện thực mô hình AAA:

Các sản phẩm của Cisco hỗ trợ việc điều khiển truy nhập sử dụng nhiều cách khác nhau:

– Sử dụng các mật khẩu được thiết lập trên đường line (telnet, console …).

– Sử dụng các tài khoản trong cơ sở dữ liệu được xây dựng nội bộ bên trong thiết bị.

– Sử dụng các tài khoản trong các cơ sở dữ liệu nằm từ xa trên các server bảo mật.

Các cơ sở dữ liệu quản lý nội bộ (local database) chỉ thích hợp cho những nhóm nhỏ người sử dụng hệ thống, thông thường một cơ sở dữ liệu từ xa (nằm trên các server bảo mật ) cung cấp các dịch vụ của mô hình AAA cho nhiều thiết bị mạng và một số lượng lớn người dùng.

Cisco hỗ trợ nhiều cách hiện thực các dịch vụ AAA cho router Cisco, cho các thiết bị đóng vai trò kiểm soát việc truy nhập vào hệ thống (NAS: Network Access Server), và cả trên các thiết bị switch (xem hình).

- AAA được cấu hình nội bộ trong thiết bị (self-contained AAA): các dịch vụ AAA có thể được cấu hình nội bộ trên router hay NAS.

- Dùng phần mềm Cisco Secure ACS trên hệ nền Window Servers: các dịch vụ AAA trên router hay NAS sẽ liên lạc với hệ thống Window Server có cài đặt Cisco Secure ACS về thông tin xác thực người dùng.

- Dùng thiết bị Cisco Secure ACS Engine của Cisco: các dịch vụ AAA trên router hay NAS sẽ liên lạc với hệ thống Cisco Secure ACS về thông tin xác thực người dùng.

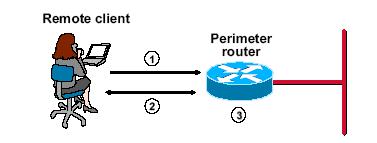

Hiện thực cơ chế xác thực cấu hình nội bộ trên thiết bị (local database):

- Người sử dụng thiết lập kết nối đến router.

- Router sẽ yêu cầu người sử dụng nhập vào username và password.

- Router sẽ xác thực thông tin về username và password trong cơ sở dữ liệu trong router. Người sử dụng sẽ được cấp quyền truy nhập vào hệ thống mạng dựa trên thông tin phân quyền được lưu trong router.

Một số đặc điểm :

- Thích hợp cho những mạng nhỏ.

- Thông tin username và password được lưu nội bộ trên router.

- Người sử dụng được xác thực dựa trên cơ sở dữ liệu nằm trong router.

- Không cần sử dụng một cơ sở dữ liệu bên ngoài

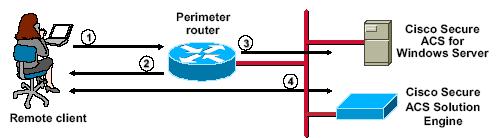

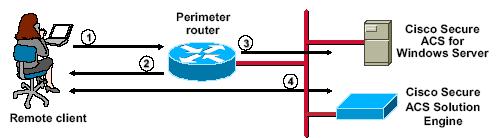

Hiện thực cơ chế xác thực sử dụng các server xác thực riêng:

- Người sử dụng thiết lập kết nối đến router.

- Router sẽ yêu cầu người sử dụng nhập vào username và password.

- Router sẽ chuyển thông tin username và password đến thiết bị có cài đặt Cisco Secure ACS (server riêng hay thiết bị chuyên dụng của Cisco).

- Thiết bị Cisco Secure ACS sẽ xác thực người dùng. Người sử dụng sẽ được cấp quyền truy nhập vào hệ thống mạng dựa trên thông tin phân quyền được lưu trong các server này.

Khi hiện thực AAA sử dụng cơ sở dữ liệu nội bộ trên router, mô hình này sẽ trở nên không khả thi nếu có hàng trăm hay hàng ngàn người sử dụng hệ thống và tất cả đều yêu cầu xác thực. Do đó, việc xây dựng một / nhiều cơ sở dữ liệu bên ngoài sử dụng Cisco Secure ACS nhằm quản lý tất cả người dùng là điều rất cần thiết khi hệ thống có nhu cầu ngày càng phát triển.

Các hệ thống chạy AAA bên ngoài như các máy Window Server có cài đặt Cisco Secure ACS hay thiết bị chuyên dụng của Cisco, sẽ liên lạc với Cisco router và NAS sử dụng giao thức AAA ví dụ TACACS+ và RADIUS.

Giới thiệu về các giao thức RADIUS và TACACS+

TACACS+ (Terminal Access Controller Access Control System +) và RADIUS (Remote Access Dial-In User Service) là 2 giao thức sử dụng rộng rãi trên các server bảo mật chạy cùng với Cisco firewall, router, và NAS. Cisco đã phát triển họ sản phẩm Cisco Secure ACS cài đặt trên các AAA server hỗ trợ cả TACACS+ và RADIUS.

Cisco Secure ACS thực hiện bảo mật truy nhập vào hệ thống đối với các dịch vụ sau:

- Các truy nhập bằng dial-up vào Cisco access server và router

- Các truy nhập qua cổng console của router và switch, cổng auxiliary, cổng vty…

- Các truy nhập vào thiết bị PIX firewall

- Các kết nối VPN (Virtual Private Network) vào thiết bị VPN 3000 Concentrators (chỉ dùng được RADIUS)

Cisco Secure ACS làm việc chung với NAS, router, VPN 3000 Concentrator, và PIX firewall hiện thực được một chính sách bảo mật tổng thể bằng mô hình AAA. Ngoài ra Cisco Secure ACS cũng làm việc với những công nghệ như token-card và các server bảo mật khác…

Phần mềm Cisco Secure ACS chạy trên nền Window Server có đặc điểm là dễ quản lý sử dụng một chương trình duyệt web, cho phép dễ dàng trong việc thêm, xoá, chỉnh sửa các thông tin về username và password … Chương trình này chạy trên nền Microsoft Window 2000 Server.

Thiết bị Cisco Secure ACS Solution Engine thực hiện các chức năng tương tự phần mềm Cisco Secure ACS chạy trên nền Windows Server, nhưng là thiết bị chuyên dụng có độ cao 1 RU.

Bảng so sánh các phương thức xác thực và mức độ dễ sử dụng:

(One-time password – password chỉ dùng 1 lần )

Sử dụng Token card hay soft token dùng OTP

Một trong những phương thức xác thực người dùng phổ biến nhất đó là việc sử dụng username và password. Cách xác thực đơn giản là dùng cơ sở dữ liệu chứa các username và password, cách phức tạp hơn là dùng kiểu password chỉ dùng 1 lần (OTP – One time password), xem xét các phương thức xác thực sau:

- Không sử dụng username và password: đây là lựa chọn ít bảo mật nhất. Chủ thể tấn công chỉ cần tìm ra phương thức truy nhập vào hệ thống.

- Đặt username và password cố định: không thay đổi trừ khi được đổi bởi người quản trị và người dùng cuối. Rất dễ bị tấn công theo kiểu lặp lại (play back attack), lấy trộm khi đang trao đổi thông tin, và các chương trình phá password.

- Đặt username và password có thay đổi theo thời gian: những thông tin về username và password sẽ hết hạn sau một thời gian (thông thường là từ 30 đến 60 ngày) và phải bị reset, bởi người sử dụng trước khi người này được cấp quyền truy nhập vào hệ thống.

- Sử dụng mật khẩu chỉ dùng một lần (OTP): đây là phương thức bảo vệ mật khẩu mạnh nhất. Hầu hết các hệ thống OTP dựa trên khái niệm “secret pass-phrase”, dùng để tạo ra danh sách các mật khẩu. Các mật khẩu này chỉ sử dụng được 1 lần, và sẽ trở nên vô hiệu nếu bị tấn công bắt gói.

- Token card và soft token: dựa trên các thông tin mà bạn có (trên các token card) và các thông tin mà bạn biết (token card personal identification number [PIN]). Token cards thông thường là những thiết bị điện tử có kích thước nhỏ và độ phức tạp như một máy tính bỏ túi. Có nhiều nhà sản xuất token cards, và mỗi nhà sản xuất có những máy server quản lý những token này. Con số PIN được cài đặt (bằng tay hay tự động sinh bằng máy) vào trong card, tạo ra một mật khẩu bảo mật. Khi sử dụng, token server sẽ nhận và đánh giá các mật khẩu này.

Cấu hình AAA trên thiết bị Cisco

Bảo mật các giao tiếp có trên router của bạn là một việc rất quan trọng, đặc biệt nếu các router này đóng vai trò là những access server và các router ra Internet.

Bạn nên cấu hình router bảo mật quyền truy nhập dùng trong quản lý và các truy nhập vào hệ thống LAN sử dụng các câu lệnh AAA. Các mode truy nhập router, các loại port và các thành phần trong câu lệnh AAA nằm trong bảng sau:

Quy trình cấu hình Xác thực nội bộ trên router:

- Bảo mật quyền truy nhập vào mode priviledge-EXEC.

- Bật tính năng cho phép AAA trên router sử dụng câu lệnh “aaa new-model”

- Cấu hình danh sách xác thực AAA

- Cấu hình việc cấp quyền sau khi người sử dụng đã được xác thực thành công.

- Cấu hình các tùy chọn ghi nhận các thao tác / tài nguyên người sử dụng đã thực hiện.

- Kiểm tra hoàn thiện cấu hình

Bảo mật quyền truy nhập vào mode priviledge-exec và mode configuration:

Dùng các câu lệnh:

router (config)#enable password

router (config)#service password-encryption

router (config)#enable secret

Bật tính năng AAA sử dụng câu lệnh aaa new-model

router (config)#aaa new-model

- thiết lập phần AAA trong file cấu hình

router (config)#username username password password

- giúp ngăn việc bị khóa không cho truy nhập vào quyền administrator khi đang cấu hình AAA

Câu lệnh aaa new-model sẽ buộc router thay thế mọi phương thức xác thực trước đây được cấu hình trên các line của router. Nếu phiên làm việc telnet hoặc console bị mất khi đang bật tính năng AAA trên router và không có cơ sở dữ liệu chứa thông tin tài khoản của người sử dụng, người quản trị sẽ bị khoá không vào được router. Do đó, việc cấu hình một tài khoản dành cho người quản trị lúc ban đầu là hết sức cần thiết.

Ít nhất những câu lệnh sau nên được thực hiện khi bật tính năng AAA:

router (config)#aaa new-model

router (config)#username username password password

router (config)#aaa authentication login default local

từ khóa “local” giúp người quản trị có thể truy nhập lại router của mình dùng thông tin tài khoản trong cơ sở dữ liệu nội bộ trong router.

Các câu lệnh aaa authentication

router (config)#aaa authentication arap

router (config)#aaa authentication banner

router (config)#aaa authentication enable default

router (config)#aaa authentication fail-message

router (config)#aaa authentication login

router (config)#aaa authentication password-prompt

router (config)#aaa authentication ppp

router (config)#aaa authentication username-prompt

Đây là toàn bộ danh sách những câu lệnh aaa authentication trong phiên bản IOS 12.2 trở đi, trong đó 3 câu lệnh được xem là quan trọng nhất là:

ppp authentication login

ppp authentication ppp

ppp authentication enable default

Sau khi bật tính năng AAA trên router đóng vai trò Access server, bạn cần định nghĩa danh sách các phương thức dùng để xác thực (authentication method list) và áp dụng chúng trên các đường line hay các giao tiếp cổng (interface). Những phương thức này thực chất là những profile bảo mật chỉ định những dịch vụ chẳng hạn các liên kết dữ liệu bằng PPP, ARAP (AppleTalk Remote Access Protocol), NASI (Netware Access Server Interface), login … cùng với phương thức xác thực đi kèm (xác thực trong cơ sở dữ liệu nội bộ – local, qua các server TACACS+, RADIUS, dùng mật khẩu thiết lập trên đường line hoặc mật khẩu trong mode enable ). Bạn có thể áp dụng 4 phương thức xác thực lên 1 đường line hay giao tiếp cổng. Một trong những cách nên sử dụng là chọn kiểu xác thực local hay enable như là cách thức cuối cùng để xác thực trong trường hợp lên kết đến các server xác thực không thành công.

Các bước cơ bản trong việc cấu hình sau khi bật tính năng aaa new-model:

Bước 1: đặc tả các dịch vụ cần xác thực (PPP, ARAP, NASI) hoặc login

Bước 2: nhận dạng các phương thức xác thực bằng tên hay dùng kiểu mặc định – default.

Bước 3: đặc tả và cấu hình các phương thức xác thực, đặc tả phương thức xác thực cuối cùng là trên router nếu các server AAA không hoạt động. Có thể áp dụng 4 phương thức xác thực AAA trước khi ngưng quá trình xác thực.

Bước 4: sau khi đã định nghĩa danh sách các phương thức xác thực, áp dụng các phương thức này theo cách sau:

- đối với các đường line: tty, vty, console, aux, async dùng login và các đường asynchronous dùng ARAP

- đối với các giao tiếp (interface): các giao tiếp async, sync và virtual dùng PPP, SLIP, NASI hoặc ARAP

Bước 5: sử dụng câu lệnh aaa authentication ở mode configuration để kích hoạt tiến trình xác thực.

Câu lệnh aaa authentication login:

router (config)#aaa authentication login list-name method1 [method2...]

Sử dụng câu lệnh này ở mode configuration nhằm thiết lập xác thực AAA đối với truy nhập theo kiểu login.

- default : dùng các phương thức được đặc tả sau từ khoá này như là danh sách mặc định các phương thức xác thực khi người sử dụng login vào.

- list-name : chuỗi ký tự đặt tên cho các phương thức xác thực này.

- method : phương thức xác thực, có những dạng sau:

- enable : dùng password trên mode enable cho việc xác thực

- krb5 : xác thực dùng Kerberos 5

- krb5-telnet : xác thực các kết nối telnet dùng Kerberos 5

- line : xác thực dùng password trên đường line

- local : xác thực dùng username và password trong cơ sở dữ liệu nội bộ trên router

- local-case : giống trên nhưng có phân biệt chữ hoa /chữ thường

- none : không cần xác thực

- group radius : sử dụng danh sách những server RADIUS để xác thực

- group tacacs+ : sử dụng danh sách những server TACACS+ để xác thực

- group group-name : sử dụng một tập họp những server RADIUS hoặc TACACS+ để xác thực, các server này được định nghĩa trong các câu lệnh: aaa group server radius hoặc aaa group server tacacs+

Câu lệnh aaa authentication ppp:

router (config)#aaa authentication ppp list-name method1 [method2...]

Dùng aaa authentication ppp nhằm đặc tả một hay nhiều phương thức xác thực AAA trên các cổng serial chạy PPP.

- default : dùng danh sách các phương thức sau từ khóa này như là danh sách mặc định khi người sử dụng log vào.

- list-name : đây là tên của danh sách các phương thức xác thực sẽ được sử dụng khi người sử dụng log vào.

- method : sẽ là một trong các từ khóa sau

- if-needed : sẽ không xác thực nếu người sử dụng đã được xác thực trên một đường line tty.

- krb5 : Sử dụng Kerberos 5 để xác thực (chỉ có thể được sử dụng cho xác thực kiểu PAP)

- local : sử dụng cơ sở dữ liệu username nội bộ trên router

- local-case : sử dụng xác thực username có phân biệt chữ hoa / chữ thường.

- none : không cần xác thực

- group group-name : sử dụng một tập họp những server RADIUS hoặc TACACS+ để xác thực, các server này được định nghĩa trong các câu lệnh: aaa group server radius hoặc aaa group server tacacs+

Câu lệnh aaa authentication enable default:

router (config)#aaa authentication enable default method1 [method2 ...]

Sử dụng câu lệnh trên nhằm bật tính năng AAA xác thực khi người sử dụng truy nhập vào mode priviledge.

- method : sẽ là một trong các từ khóa sau

- enable : sử dụng mật khẩu được cài đặt ở mode enable để xác thực

- line : sử dụng mật khẩu đường line để xác thực

- none : không cần xác thực

- group radius : sử dụng danh sách những server RADIUS để xác thực

- group tacacs+ : sử dụng danh sách những server TACACS+ để xác thực

- group group-name : sử dụng một tập họp những server RADIUS hoặc TACACS+ để xác thực, các server này được định nghĩa trong các câu lệnh: aaa group server radius hoặc aaa group server tacacs+

Áp dụng các câu lệnh xác thực lên các đường line và các giao tiếp cổng:

Những câu lệnh xác thực có thể được áp dụng lên các đường line của router . Ví dụ:

router (config)#line console 0

router (config-line)#login authentication console-in

router (config)#int s3/0

router (config-if)#ppp authentication chap dial-in

Câu lệnh aaa authorization:

router (config)#aaa authorization network list-name method1 [method2...]

Sử dụng aaa authorization nhằm thiết lập các thông số và giới hạn quyền quản trị truy nhập đến router hay truy nhập vào hệ thống mạng.

- network : xác định quyền truy nhập hệ thống cho tất cả các yêu cầu dịch vụ liên quan đến hệ thống bao gồm SLIP, PPP, PPP NCPs và ARA.

- exec : xác định người sử dụng có quyền chạy EXEC shell.

- commands : xác định quyền cho tất cả các câu lệnh tại một cấp độ nào đó

- reverse-access : xác định quyền cho các kết nối reverse access, như reverse Telnet

- configuration : xác định quyền download cấu hình từ server AAA

- default : sử dụng các phương thức xác thực bên dưới như là danh sách mặc định các phương thức dùng để cấp quyền

- level : cấp độ mà câu lệnh được xác định cho dùng (có quyền). Các giá trị có từ 0 đến 15

- list-name : tên của phương phức cấp quyền

- method : sử dụng ít nhất 1 trong những từ khóa sau:

- group group-name : sử dụng một tập hợp những server RADIUS hoặc TACACS+ để xác thực, các server này được định nghĩa trong các câu lệnh: aaa group server radius hoặc aaa group server tacacs+

- if-authenticated : cho phép người sử dụng dùng được chức năng yêu cầu của mình nếu người sử dụng được xác thực

- kbr5-instance : sử dụng giao tiếp được định nghĩa bởi câu lệnh kerberos instance map

- local : sử dụng cơ sở dữ liệu nội bộ để cấp quyền

- none : không thực hiện việc authorization

Một số câu lệnh xử lý sự cố trong AAA

router #debug aaa authentication

router #debug aaa authorization

router #debug aaa accounting

(Còn tiếp)

VnPro