Tổng quan về các nguy cơ tấn công mạng

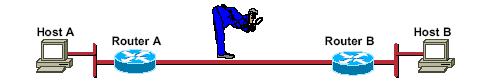

Tùy theo quy mô của các hệ thống mạng, các dạng tấn công mạng có thể biến thể theo nhiều kiểu khác nhau. Nếu không có sự bảo vệ đúng đắn, bất kỳ nơi nào trong hệ thống mạng cũng có thể bị tấn công hoặc bị xâm nhập trái phép. Router, switch hoặc các thiêt bị máy tính đầu cuối đều có thể bị xâm phạm bởi những hacker chuyên nghiệp, các công ty đối thủ hoặc ngay cả các nhân viên bên trong tổ chức của mình. Thực chất là các thống kê cho thấy rằng phần lớn các cuộc tấn công đều xuất phát từ bên trong mạng nội bộ của công ty.

Các tác nhân đe dọa đến bảo mật mạng:

Tổng quát, các tác nhân có khả năng đe dọa đến bảo mật mạng được chia làm 4 loại:

– Các tác nhân có cấu trúc

– Các tác nhân không có cấu trúc

– Các tác nhân xuất phát từ bên ngoài

– Các tác nhân có nguồn gốc từ bên trong

Các tác nhân không có cấu trúc: (unstructured Attacks )

Các tác nhân này gây ra bởi những hacker sử dụng những công cụ như password cracker, các chương trình sinh số credit card tự động … Mặc dù chủ thể tấn công theo dạng này có thể có chủ ý, nhưng đa số là do muốn biểu diễn khả năng của mình hơn là gây ra phá hoại cho hệ thống mạng.

Các tác nhân có cấu trúc (structured Attacks):

Các tác nhân này gây ra bởi những hacker có trình độ cao. Những hacker này hoạt động một mình hay theo nhóm và dùng / phát triển những công cụ tấn công tinh vi để xâm nhập vào các công ty. Những hacker này thông thường được thuê bởi các tổ chức tội phạm, các công ty đối thủ của nhau….và có khả năng gây phá hoại nặng nề cho các hệ thống mạng.

Các tác nhân xuất phát từ bên ngoài:

Những tác nhân này (bao gồm có cấu trúc hoặc không có cấu trúc) có nguồn gốc xuất phát từ bên ngoài. Những tác nhân này có thể chứa những ý định phá hoại hoặc đơn giản là những lỗi của hệ thống (về phần cứng/ phần mềm) gây ra những tác nhân này.

Các tác nhân có nguồn gốc từ bên trong:

Những tác nhân này gây ra phần lớn từ các nhân viên trong tổ chức, và gây ra nhiều điều đáng ngại hơn so với các tác nhân từ bên ngoài. Tuy nhiên, đã có những công cụ làm giảm ảnh hưởng của các tác nhân này và có thể đáp ứng lại khi có bất kỳ tấn công nào xảy ra.

Các loại tấn công mạng chủ yếu:

Các cuộc tấn công mạng có thể được phân loại thành 4 kiểu sau đây:

– Tấn công theo kiểu do thám

– Tấn công theo kiểu truy xuất

– Tấn công từ chối dịch vụ

– Worms, Viruses và Trojan horses

Tấn công theo kiểu do thám:

Là những hành động dùng các công cụ hoặc những thông tin có sẵn dò tìm các thông tin, các dịch vụ hoặc các lỗ hổng trong hệ thống mạng nào đó. Các hành động này còn được xem là thu thập thông tin và trong nhiều trường hợp đây là những hiện tượng mở đầu cho các tấn công theo kiểu truy nhập hoặc từ chối dịch vụ. Chủ thể tấn công thông thường thực hiện dò tìm các máy nào hiện diện bằng cách ping quét các địa chỉ IP. Sau đó chủ thể này tiếp tục dò tìm các dịch vụ hay các port nào đang mở trên các địa chỉ IP này và sẽ thực hiện yêu cầu (query) trên các port này nhằm xác định loại ứng dụng và version cũng như thông tin về hệ điều hành đang chạy trên máy này.

Tấn công theo kiểu do thám có thể có những dạng sau:

– Bắt gói packet (packet sniffing)

– Dò port (port scan)

– Ping quét (Ping sweep)

– Thực hiện yêu cầu thông tin Internet (Internet Information queries)

a. Bắt gói packet (packet sniffing):

Đây thực chất là một ứng dụng sử dụng NIC mạng cho hoạt động ở mode promicuous nhằm để giữ lại tất cả những gói packet đi qua LAN (cùng collision domain). Cách bắt gói như thế này chỉ tận dụng các thông tin được gửi đi theo dạng text (clear text) (ví dụ các giao thức sau gửi thông tin trong gói ở dạng clear text : Telnet, FTP, SNMP, POP, HTTP …). Các chương trình này có thể được thiết kể theo kiểu tổng quát hay theo kiểu chuyên dùng cho các cuộc tấn công.

Một số cách làm giảm đi khả năng bắt gói trong hệ thống mạng:

– Xác thực người dùng : lựa chọn đầu tiên cho việc chống lại các công cụ bắt gói trong hệ thống mạng là sử dụng cơ chế xác thực người dùng chẳng hạn như mật khẩu chỉ dùng 1 lần (one-time password).

– Hiện thực hệ thống switch trong mạng: hiện thực hệ thống switch trong mạng LAN có thể làm giảm việc bắt gói trong mạng

– Sử dụng những công cụ chống / nhận dạng các phần mềm bắt gói có trong hệ thống của mình.

– Mã hoá dữ liệu: làm cho các công cụ bắt gói trở nên vô hiệu và được xem là hiệu quả nhất để chống lại kiểu tấn công này. Nếu kênh thông tin được bảo mật chặt chẽ, dữ liệu mà các công cụ bắt gói này có được là những dữ liệu đã được mã hóa. Một số công cụ như SSH (Secure Shell Protocol) và SSL (Secure socket Layer) có sử dụng cơ chế mã hóa cho các dữ liệu quản lý của mình để chống lại các tấn công theo kiểu này.

b.Dò port và Ping quét:

Đây là những ứng dụng nhằm kiểm tra thiết bị nào đó với mục đích nhận dạng tất cả các dịch vụ trên thiết bị này. Thông tin có được từ việc thu thập các thông tin về địa chỉ IP và Port từ các port TCP hay UDP.

Cách làm giảm các tấn công kiểu dò port và ping quét :

Tấn công theo kiểu dò port và ping quét rất khó loại bỏ hoàn toàn trong hệ thống mạng ví dụ nếu tắt đi ICMP echo và reply trên router thì ping quét có thể bị loại bỏ nhưng lại gây khó khăn cho người quản trị trong việc chẩn đoán / kiểm tra kết nối khi có sự cố xảy ra. Tuy nhiên tấn công quét port vẫn có thể hoạt động mà không cần ping quét đi kèm. Một số thiết bị phát hiện xâm nhập (IDS) có thể thông báo cho người quản trị khi phát hiện được đang có các tấn công do thám xảy ra.

c.Thực hiện yêu cầu dò tìm thông tin trên Internet

Các yêu cầu về tên miền (DNS queries) có thể giúp phát hiện một số thông tin chẳng hạn như ai đang sở hữu tên miền và các địa chỉ nào được dùng cho tên miền đó. Ping quét các địa chỉ này sẽ giúp cho chủ thể tấn công có một cái nhìn tổng quát về những thiết bị nào đang “sống” trong môi trường này. Khi đó, các công cụ quét port có thể phát hiện được những dịch vụ nào đang chạy trên các máy này. Cuối cùng, hacker có thể giám sát các đặc tính của các ứng dụng chạy trên máy cụ thể nào đó, bước này có thể dẫn đến việc thu thập một số thông tin để gây tổn hại đến dịch vụ đó.

Việc dò tìm địa chỉ IP như trên có thể biết được những thông tin như ai đang sở hữu những địa chỉ IP nào và tên domain liên kết tới những địa chỉ này.

Tấn công theo kiểu truy xuất và một số phương pháp làm giảm kiểu tấn công này.

Tấn công theo kiểu truy xuất khai thác những lổ hỗng trong các dịch vụ xác thực, FTP, Web … để lấy các dữ liệu như các tài khoản đăng nhập Web, các cơ sở dữ liệu nội bộ hoặc các thông tin nhạy cảm. Ngoài ra, chủ thể tấn công còn có thể nắm quyền truy nhập và tự làm tăng quyền truy xuất vào hệ thống. Tấn công theo kiểu này bao gồm những dạng sau:

– Tấn công dò tìm mật khẩu

– Khai thác những điểm đáng tin cậy

– Chuyển hướng port ứng dụng

– Tấn công theo kiểu man-in-the-middle attack

a. Tấn công dò tìm mật khẩu

Hacker có thể dò tìm mật khẩu sử dụng một vài cách thức như: tấn công theo kiểu Brute-force, dùng các chương trình Trojan horse, các công cụ bắt gói hay kỹ thuật IP Spoofing. Mặc dù các kỹ thuật bắt gói hay IP Spoofing có thể giúp tìm ra được tài khoản của người sử dụng (username, password), tấn công dò tìm mật khẩu luôn luôn liên hệ tới việc thử-và-sai lặp đi lặp lại thông tin tài khoản, kiểu này còn được gọi là tấn công theo kiểu Brute-force.

Thông thường tấn công theo kiểu brute-force được thực hiện dưới dạng sử dụng chương trình chạy qua mạng và thử truy xuất vào các tài nguyên chia sẻ trên các server. Khi chủ thể tấn công truy nhập vào được các tài nguyên này, chủ thể này có cùng quyền với tài khoản mà mình đang sử dụng. Nếu tài khoản này có đủ quyền hạng, chủ thể tấn công có thể tạo những lỗ hổng truy xuất riêng cho mình vào hệ thống mà không cần thay đổi gì đến tài khoản của người sử dụng. Tấn công Brute-Force có thể xâm nhập và chỉnh sửa các file và các dịch vụ mạng, hoặc bổ sung bảng tìm đường làm cho traffic mạng chuyển hướng đến chủ thể tấn công trước khi chúng đi đến đích đến cuối cùng. Trường hợp này, chủ thể tấn công có thể giám sát tất cả traffic mạng, trở thành một dạng tấn công man-in-the-middle.

Ví dụ:

Chương trình L0phtCrack có thể lấy dữ liệu dạng băm (hash) của mật khẩu và khôi phục lại dạng text. Đây là 2 cách tính toán mật khẩu mà chương trình này sử dụng:

– Crack dò tìm theo kiểu từ điển (Dictionary cracking): tất cả các từ trong 1 file từ điển được băm và so sánh với tất cả mật khẩu được băm của người sử dụng. Cách này tương đối nhanh và rất hiệu quả trong việc dò tìm những mật khẩu đơn giản.

– Tính toán theo kiểu Brute-Force: bằng việc sử dụng một tập ký tự đặc biệt, như A-Z hoặc A-Z cùng 0-9, và tính toán ra giá trị băm từ việc kết hợp các ký tự này với nhau. Cách này sẽ luôn tìm ra mật khẩu nếu và chỉ nếu các ký tự có trong mật khẩu nằm trong tập ký tự được chọn. Nhược điểm là tốn rất nhiều thời gian khi sử dụng cách này.

Cách làm giảm tấn công dò tìm mật khẩu:

– Không cho phép người sử dụng dùng cùng mật khẩu trên những hệ thống khác nhau.

– Vô hiệu hóa tài khoản của người sử dụng sau một số lần xác thực không thành công.

– Không sử dụng mật khẩu dạng text. Nên sử dụng các loại mật khẩu chỉ dùng một lần (One-time password OTP) hoặc các mật khẩu đã được mã hóa.

– Đặt mật khẩu có ít nhất 8 ký tự trong đó có chứa ký tự in hoa, ký tự thường, ký tự số và các ký tự đặc biệt. (“strong” password).

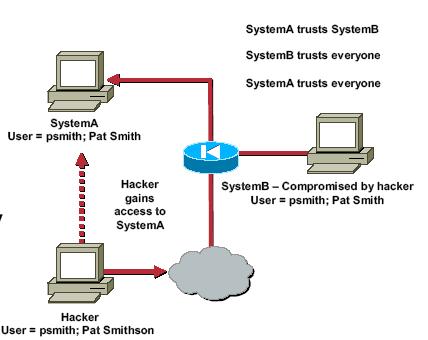

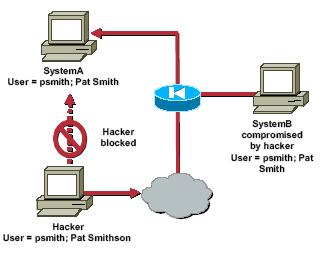

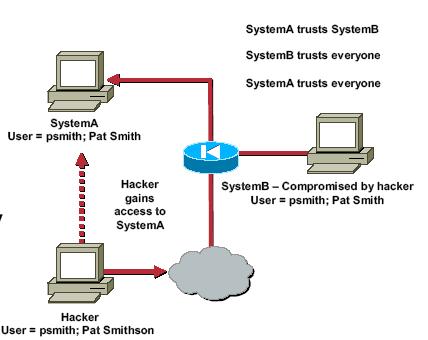

b. Khai thác những điểm được xem là tin cậy trong hệ thống mạng:

Một trong những ví dụ về các điểm được xem là đáng tin cậy đó là một hệ thống mạng có chứa các dịch vụ như DNS, SMTP, và HTTP. Do tất cả các server nằm chung trên một segment mạng nên khi có một máy A bị tấn công cũng có thể dẫn đến các máy khác cũng bị tấn công do các hệ thống này xem A là thiết bị đáng tin cậy (ví dụ như domain hoặc Active Directory trong hệ thống Windows hay NFS và NIS+ trong hệ thống Linux và Unix).

Một ví dụ khác là một máy ở vùng bên ngoài (outside) thiết bị firewall xây dựng được mối liên hệ tin cậy với các thiết bị ở vùng mạng bên trong (inside). Khi máy này bị tấn công thì chủ thể tấn công có thể tận dụng các mối liên hệ tin cậy này để tiếp tục tấn công vào hệ thống bên trong.

Cách làm giảm tấn công :

Cách hay nhất để hạn chế tấn công theo kiểu này đó là các hệ thống ở vùng bên trong của firewall không nên tin / xây dựng các mối quan hệ đáng tin cậy so với các hệ thống bên ngoài của firewall. Và các mối liên hệ đáng tin cậy nếu có xây dựng thì chỉ giới hạn cho những giao thức cụ thể và độ tin cậy nên được đánh giá bởi những yếu tố khác với địa chỉ IP.

c. Chuyển hướng port ứng dụng:

Đây cũng là kiểu tấn công khai thác những điểm đáng tin cậy trong mạng, tấn công theo kiểu này dùng một máy bị tấn công nằm ở vùng bên trong của firewall để chuyển traffic của mình “lọt” qua firewall. Ví dụ một firewall có 3 giao tiếp: vùng bên trong (inside), vùng bên ngoài (outside) và vùng trung lập (DMZ). Một máy ở vùng bên ngoài có thể liên lạc dữ liệu với máy ở khu vực trung lập (DMZ), nhưng không thể giao tiếp được với máy ở vùng bên trong của firewall. Máy tính ở vùng trung lập có thể giao tiếp với cả vùng bên trong và bên ngoài. Nếu hacker có thể tấn công được vào máy tính nằm ở vùng trung lập (DMZ), hacker có thể cài đặt các phần mềm nhằm chuyển hướng traffic mạng từ máy tính ở vùng bên ngoài, thông qua máy ở vùng trung lập, đi đến máy tính ở vùng bên trong. Mặc dù firewall không phát hiện những xâm nhập đang diễn ra, máy tính ở vùng bên ngoài vẫn thiết lập kết nối dữ liệu được với máy ở vùng bên trong thông qua quá trình chuyển hướng port ứng dụng trên thiết bị ở vùng trung lập.

Chuyển hướng port ứng dụng có thể bị hạn chế thông qua việc sử dụng các mô hình xây dựng mức độ tin tưởng giữa các thiết bị một cách đúng đắn nhưng mang đặc tính riêng biệt ở những hệ thống mạng khác nhau. Ví dụ khi có tấn công xảy ra, một thiết bị phát hiện xâm nhập có thể giúp phát hiện ra hacker và ngăn chặn việc cài đặt các chương trình chuyển hướng port vào máy tính.

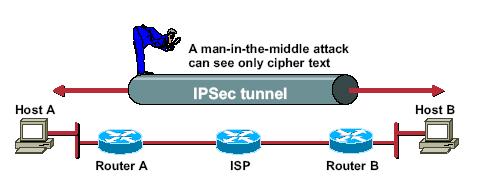

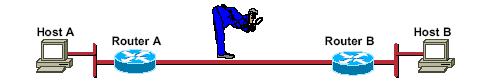

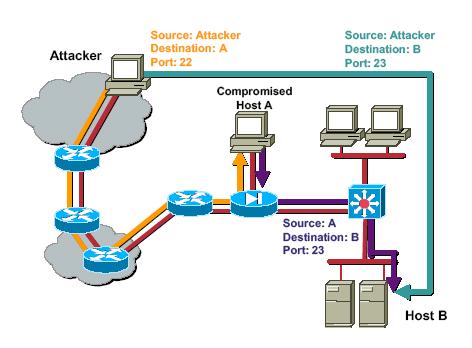

d. Tấn công theo kiểu man-in-the-middle attack:

Tấn công theo kiểu này đòi hỏi hacker trước tiên phải có quyền truy nhập và có khả năng xem xét các gói dữ liệu chạy trên mạng. Man-in-the-middle attack được hiện thực sử dụng các công cụ bắt các gói tin hoặc các thông tin tìm đường và các thông tin ở tầng transport. Khi sử dụng cách thức tấn công này, các hành động đi kèm thông thường là:

– Đánh cắp thông tin

– Chiếm và thay đổi quyền điều khiển các phiên (session) trao đổi dữ liệu

– Phân tích các traffic có trên mạng

– Từ chối dịch vụ

– Sửa đổi các dữ liệu được truyền đi

– Chỉnh sửa và thêm vào các thông tin giữa các phiên trao đổi dữ liệu trên mạng.

Một ví dụ của tấn công loại này là chủ thể tấn công làm việc cho các ISP và có thể thấy và truy xuất được tất cả các traffic giữa các công ty.

Cách hạn chế :

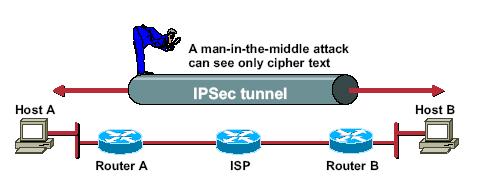

Cách hạn chế hiệu quả nhất đối với tấn công theo kiểu man-in-the-middle attack là mã hoá dữ liệu truyền qua lại giữa các hệ thống mạng (IPSec Tunnel).

e. Tấn công từ chối dịch vụ và cách hạn chế:

Tấn công từ chối dịch vụ xảy ra khi kẻ xâm nhập tấn công theo cách gây tổn hại đến hệ thống mạng của bạn hoặc làm từ chối việc truy xuất vào các tài nguyên, hệ thống hoặc dịch vụ của chính mình. Đây là dạng tấn công được xem như là phổ biến nhất và rất khó trong việc loại bỏ hoàn toàn. Ngay cả trong thế giới của hacker, tấn công từ chối dịch vụ được xem là tầm thường và không hay bởi vì quá dễ để thực hiện. Tuy vậy, do quá dễ để hiện thực nhưng lại gây hậu quả rất lớn nên được giới quản trị bảo mật mạng đặc biệt chú ý. Tấn công từ chối dịch vụ có thể có những dạng sau:

– IP Spoofing

– Tấn công từ chối dịch vụ (DoS) và tấn công từ chối dịch vụ phân tán (DDoS – Distributed-Denial-Of-Service Attack)

Tấn công theo kiểu IP Spoofing:

Tấn công IP Spoofing xảy ra khi chủ thể tấn công ở bên ngoài hoặc bên trong hệ thống của bạn dùng địa chỉ IP thuộc không gian IP bên trong hệ thống của bạn hoặc dùng địa chỉ IP bên ngoài nhưng được hệ thống của bạn xác thực là tin cậy và bạn muốn cấp quyền truy xuất vào tài nguyên nhất định cho những IP này. Thông thường tấn công theo kiểu IP Spoofing chỉ giới hạn tới mức thêm vào thông tin hoặc những câu lệnh của hacker vào trong dữ liệu có sẵn giữa các ứng dụng client – server hay các kết nối ngang hàng. Nhằm cho phép việc truyền nhận dữ liệu được tiến hành theo 2 chiều, hacker phải thay đổi tất cả các thông tin trong bảng tìm đường trên router để chỉ đến địa chỉ Spoof, một cách tiếp cận khác là hacker không quan tâm đến việc nhận các đáp ứng từ các ứng dụng này. Ví dụ, nếu hacker chỉ quan tâm đến việc làm cho hệ thống mail cho mình một file chứa các thông tin nhạy cảm, các đáp ứng từ các ứng dụng khác là không quan trọng.

Tuy nhiên, nếu chủ thể tấn công đã thay đổi được thông tin trong bảng tìm đường của router chỉ đến địa chỉ IP Spoof, hacker có thể nhận tất cả các gói tin trên mạng đi đến địa chỉ IP Spoof và thực hiện việc đáp ứng trả lời cho các gói tin này giống như thiết bị bình thường.

Cách hạn chế:

Nguy cơ của IP Spoofing có thể được hạn chế, chứ không hoàn toàn bị loại bỏ thông qua một số phương thức sau:

– Điều khiển các truy nhập vào hệ thống : đây là cách thông thường nhất để ngăn chặn IP Spoofing

– Lọc theo RFC 2827: Ngăn chặn bất kỳ traffic nào xuất phát từ trong hệ thống mạng của bạn đi ra bên ngoài mà có địa chỉ IP nguồn không nằm trong vùng không gian địa chỉ của hệ thống, mục đích của việc này là ngăn chặn những người sử dụng trong hệ thống mạng của công ty tiến hành tấn công IP Spoofing đối với các hệ thống khác.

– Thêm các tính năng xác thực: IP Spoofing chỉ có thể hoạt động hiệu quả chỉ khi các thiết bị xác thực dựa chủ yếu trên kiểu IP (tức là kiểm tra có phải người gửi xuất phát từ đúng địa chỉ IP hay không). Do đó, nếu sử dụng thêm một số cách thức xác thực khác như mã hoá dữ liệu, sử dụng các mật khẩu đủ dài, kết hợp nhiều ký tự hoặc mật khẩu chỉ dùng một lần (One-time password), thì vấn đề hạn chế cách tấn công theo kiểu IP Spoofing sẽ trở nên hiệu quả hơn.

Tấn công theo kiểu từ chối dịch vụ DoS:

Tấn công theo kiểu từ chối dịch vụ có sự khác biệt so với các kiểu tấn công khác bởi vì mục đích không nhằm vào việc chiếm quyền truy xuất vào hệ thống của bạn để lấy thông tin. Tấn công theo kiểu này tập trung vào việc làm cho dịch vụ nào đó trong hệ thống mạng của bạn không còn khả năng đáp ứng hay phục vụ cho các yêu cầu dịch vụ như bình thường, việc này được thực hiện bằng cách làm cạn kiệt các tài nguyên trong hệ thống mạng, trong các hệ điều hành hoặc các ứng dụng đầu cuối. Tấn công theo kiểu này lại rất dễ được thực hiện bởi vì chúng thông thường tận dụng các yếu điểm của các giao thức hay dựa vào các traffic mạng được cho phép lưu thông trong hệ thống mạng của bạn, do đó từ chối dịch vụ được xem là khó loại bỏ hoàn toàn trong hệ thống mạng.

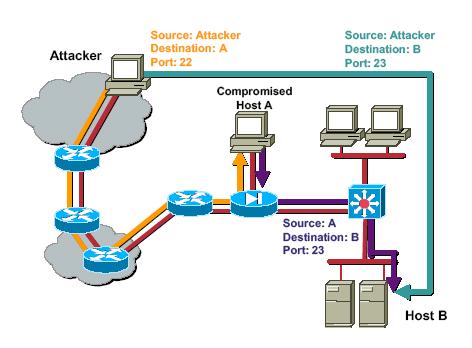

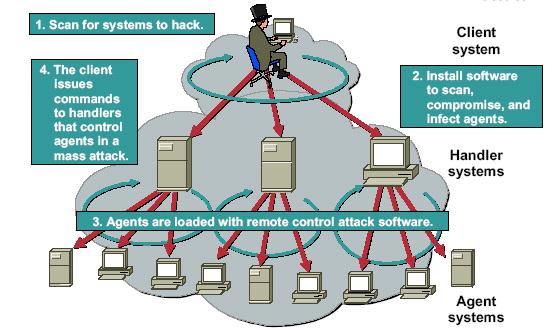

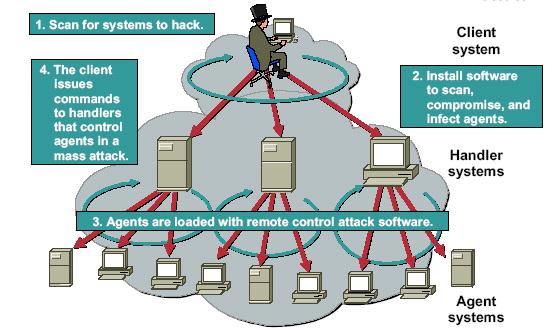

Tấn công từ chối dịch vụ phân tán (DDoS) là thế hệ tiếp theo của kiểu tấn công từ chối dịch vụ trước đây. Tuy nhiên, cách tấn công không phải là mới – gây tràn các gói tin đồng bộ TCP và UDP SYN, các gói tin ICMP echo, và các gói tin directed broadcast – nhưng phạm vi của các cuộc tấn công này hoàn toàn mới. Nạn nhân của kiểu tấn công DDoS sẽ gặp rất nhiều gói tin (hiện tượng tràn – flooding) từ nhiều nguồn xuất phát khác nhau, đa số là các gói tin dạng IP Spoof, làm cho các kết nối trong hệ thống mạng bị nghẽn và ùn tắc dữ liệu nặng nề. Với các công cụ DDoS, hacker có thể gây ra cùng một dạng tấn công trên hàng ngàn hệ thống.

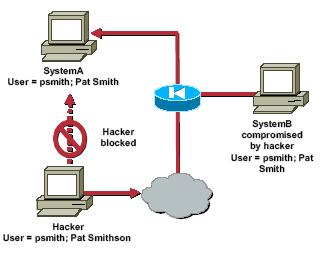

Ở hình trên, hacker sử dụng thiết bị đầu cuối để dò tìm các hệ thống cần tấn công. Khi xâm nhập được trực tiếp vào bên trong các hệ thống này (còn gọi là hệ trung gian), hacker sẽ cài đặt các chương trình có khả năng dò tìm, xâm nhập phá hoại và gây ảnh hưởng lên một số máy tính từ xa. Khi các máy tính từ xa đã bị nhiễm và có khả năng truy nhập bởi hacker, hacker sẽ tiến hành chạy những chương trình tấn công từ xa để thực hiện tấn công từ chối dịch vụ trên hệ thống.

Cách hạn chế tấn công từ chối dịch vụ:

Các nguy cơ bị tấn công từ chối dịch vụ có thể được hạn chế sử dụng 3 cách sau:

– Dùng các tính năng chống Spoof (AntiSpoof): thiết lập những chính sách đúng đắn dùng các tính năng chống Spoof trên các thiết bị router và switch có thể làm giảm nguy cơ cho hệ thống mạng của bạn. Các chính sách này nên dùng tối thiểu là theo cách lọc dữ liệu của RFC 2827. Nếu hacker không thể che dấu được định danh của mình, thì họ ít khi tiến hành tấn công.

– Dùng các tính năng chống tấn công từ chối dịch vụ: cách này sẽ giúp làm giảm độ mức độ hiệu quả của tấn công mạng, thông thường liên quan đến việc giới hạn số lượng kết nối (TCP, application..) không trọn vẹn mà hệ thống cho phép tại một thời điểm.

– Giới hạn lưu lượng traffic trên mạng (có thể hiện thực tương ứng với các ISP): tính năng này giới hạn lưu lượng những traffic không cần thiết chạy trên segment mạng dưới 1 tốc độ nào đó. Một trong những ví dụ là bạn giới hạn lượng traffic ICMP cho phép trong hệ thống mạng bởi vì ICMP dùng chủ yếu cho việc kiểm tra, chẩn đoán các kết nối mạng. Tấn công từ chối dịch vụ sử dụng ICMP cũng là một trong những tấn công thông thường.

d. Tấn công sử dụng Worm, Virus, Trojan horse và cách hạn chế tấn công theo kiểu này:

Những lỗ hổng chủ yếu trong các máy tính ở các thiết bị đầu cuối là bị tấn công theo kiểu worm, virus và Trojan horse

– Worm thực thi một đoạn mã bất kỳ và tự cài đặt bản sao của mình vào bộ nhớ của máy tính bị nhiễm, làm lây sang các máy tính khác.

– Virus là một chương trình gây hại có khả năng đính kèm trong một chương trình khác nhằm thực thi chức năng gây tổn hại cho thiết bị đầu cuối.

– Trojan horse không có khả năng nhân bản và xuất hiện dưới dạng một công cụ tiện ích cho người sử dụng, mà thật ra là một công cụ tấn công. Trojan horse làm cho nạn nhân nghĩ rằng chúng nên được cài đặt trên máy tính của họ.

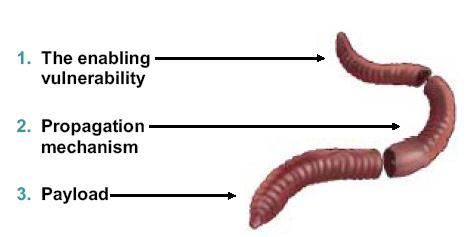

Tấn công sử dụng Worm:

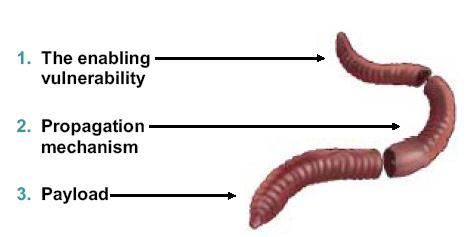

Sử dụng 3 cơ chế chính:

– Cơ chế khai thác những lỗ hổng trong hệ thống (the enabling vulnerability): Worm sẽ tự cài đặt mình sử dụng các thực thể có khả năng ký sinh và khai thác các lỗ hổng trong các hệ thống đầu cuối.

– Cơ chế lan truyền (propagation mechanism) : sau khi có quyền truy xuất vào thiết bị, Worm sẽ nhân bản và lựa chọn những mục tiêu tấn công mới.

– Payload: khi thiết bị đầu cuối bị ảnh hưởng bởi tấn công worm, chủ thể tấn công đã có quyền truy nhập vào thiết bị đầu cuối như là một người dùng có quyền. Chủ thể tấn công có thể sử dụng quyền này để tiếp tục khai thác và làm tăng quyền của mình lên mức độ Administrator.

Thông thường, worm là những chương trình có khả năng tự động khai thác, tấn công hệ thống đầu cuối và cố gắng tận dụng những lỗ hổng có được. Ngay khi tận dụng thành công các lỗ hổng có trong hệ thống, worm sẽ tự động copy chương trình của mình từ máy tấn công đến các mục tiêu vừa khai thác và bắt đầu chu kỳ tấn công của mình một lần nữa. Virus thông thường lại dựa vào một thực thể ký sinh để mang các đoạn mã của virus từ một hệ thống này đến hệ thống khác. Các thực thể ký sinh có thể là một văn bản, một thông điệp e-mail hoặc là một chương trình thực thi được.Yếu tố chính giúp phân biệt một worm điện tử với một virus điện tử đó là cần có sự tương tác trực tiếp của con người thì virus mới có khả năng phát tán được.

Cách hạn chế tấn công bằng Worm

Cách hạn chế tấn công bằng Worm đòi hỏi việc hợp tác giữa các nhà quản trị hệ thống, các kỹ sư mạng và các cá nhân theo dõi tình trạng bảo mật của hệ thống, việc này rất quan trọng trong việc đáp ứng và hạn chế hiệu quả các tấn công sử dụng worm điện tử. Những cách sau là cần thiết trong việc hạn chế các tác động của Worm điện tử:

– Đưa ra các chính sách ngăn chận: nhằm hạn chế phạm vi lan truyền của Worm điện tử bên trong hệ thống mạng, ngăn ra những khu vực nào trong hệ thống của bạn không / chưa bị ảnh hưởng.

– Đưa ra các biện pháp phòng ngừa: tìm kiếm các lỗ hổng bảo mật trong hệ thống và tiến hành vá những lỗ hổng này nếu cần thiết.

– Cách ly các hệ thống đã bị nhiễm bên trong hệ thống mạng của bạn ra khỏi các hệ thống còn lại.

– Tiến hành quét và sửa lỗi những hệ thống đã bị nhiễm, một số worm có thể đòi hỏi cài đặt lại toàn hệ thống mới có khả năng loại bỏ hoàn toàn ảnh hưởng.

Các phương thức đáp ứng với các hiện tượng bị nhiễm Worm thông thường có 6 loại chính:

– Chuẩn bị: thu được tài nguyên để đáp ứng

– Nhận dạng được loại Worm nào đang tấn công.

– Phân loại các đặc tính tấn công

– Truy lại nguồn gốc xuất phát của worm này

– Cô lập và sửa chữa các hệ thống bị nhiễm

– Lưu hồ sơ và phân tích toàn bộ quá trình trong tương lai

Tấn công sử dụng Virus và Trojan horses

Virus và Trojan horse chủ yếu khai thác những lỗ hổng trong thiết bị đầu cuối của người sử dụng. Virus là những phần mềm ký sinh trên một chương trình nằm trong máy tính của người sử dụng nhằm thực thi một tác vụ gây hại đến máy tính bị nhiễm. Một trong những ví dụ của virus đó là chương trình ký sinh trong câu lệnh command.com của hệ điều hành Windows làm xóa một vài file và làm nhiễm các phiên bản khác của câu lệnh “command.com” mà nó tìm được.

Tấn công sử dụng Trojan horse

Trojan horse khác biệt ở chỗ đó là chương trình được viết như một công cụ tiện ích cho người sử dụng, nhưng thật ra đó là một công cụ tấn công. Trojan horse làm cho nạn nhân nghĩ rằng chúng nên được cài đặt trên máy tính của họ. Ví dụ như một ứng dụng game chạy trên máy tính của nạn nhân, khi nạn nhân đang sử dụng game này, Trojan horse sẽ e-mail bản sao của mình đến tất cả những địa chỉ e-mail có trong danh sách e-mail của nạn nhân. Những người khác nhận được và nếu sử dụng game này, Trojan lại tiếp tục lây lan và mở rộng phạm vi của mình.

Cách hạn chế Virus và Trojan horse:

Các loại tấn công này có thể được hạn chế bằng những cách sau:

– Sử dụng các chương trình chống Virus.

– Cập nhật định kỳ cách chống lại các kiểu tấn công này.

– Cập nhật các thông tin mới nhất cho các chương trình chống virus.

(còn tiếp)

VnPro

Tùy theo quy mô của các hệ thống mạng, các dạng tấn công mạng có thể biến thể theo nhiều kiểu khác nhau. Nếu không có sự bảo vệ đúng đắn, bất kỳ nơi nào trong hệ thống mạng cũng có thể bị tấn công hoặc bị xâm nhập trái phép. Router, switch hoặc các thiêt bị máy tính đầu cuối đều có thể bị xâm phạm bởi những hacker chuyên nghiệp, các công ty đối thủ hoặc ngay cả các nhân viên bên trong tổ chức của mình. Thực chất là các thống kê cho thấy rằng phần lớn các cuộc tấn công đều xuất phát từ bên trong mạng nội bộ của công ty.

Các tác nhân đe dọa đến bảo mật mạng:

Tổng quát, các tác nhân có khả năng đe dọa đến bảo mật mạng được chia làm 4 loại:

– Các tác nhân có cấu trúc

– Các tác nhân không có cấu trúc

– Các tác nhân xuất phát từ bên ngoài

– Các tác nhân có nguồn gốc từ bên trong

Các tác nhân không có cấu trúc: (unstructured Attacks )

Các tác nhân này gây ra bởi những hacker sử dụng những công cụ như password cracker, các chương trình sinh số credit card tự động … Mặc dù chủ thể tấn công theo dạng này có thể có chủ ý, nhưng đa số là do muốn biểu diễn khả năng của mình hơn là gây ra phá hoại cho hệ thống mạng.

Các tác nhân có cấu trúc (structured Attacks):

Các tác nhân này gây ra bởi những hacker có trình độ cao. Những hacker này hoạt động một mình hay theo nhóm và dùng / phát triển những công cụ tấn công tinh vi để xâm nhập vào các công ty. Những hacker này thông thường được thuê bởi các tổ chức tội phạm, các công ty đối thủ của nhau….và có khả năng gây phá hoại nặng nề cho các hệ thống mạng.

Các tác nhân xuất phát từ bên ngoài:

Những tác nhân này (bao gồm có cấu trúc hoặc không có cấu trúc) có nguồn gốc xuất phát từ bên ngoài. Những tác nhân này có thể chứa những ý định phá hoại hoặc đơn giản là những lỗi của hệ thống (về phần cứng/ phần mềm) gây ra những tác nhân này.

Các tác nhân có nguồn gốc từ bên trong:

Những tác nhân này gây ra phần lớn từ các nhân viên trong tổ chức, và gây ra nhiều điều đáng ngại hơn so với các tác nhân từ bên ngoài. Tuy nhiên, đã có những công cụ làm giảm ảnh hưởng của các tác nhân này và có thể đáp ứng lại khi có bất kỳ tấn công nào xảy ra.

Các loại tấn công mạng chủ yếu:

Các cuộc tấn công mạng có thể được phân loại thành 4 kiểu sau đây:

– Tấn công theo kiểu do thám

– Tấn công theo kiểu truy xuất

– Tấn công từ chối dịch vụ

– Worms, Viruses và Trojan horses

Tấn công theo kiểu do thám:

Là những hành động dùng các công cụ hoặc những thông tin có sẵn dò tìm các thông tin, các dịch vụ hoặc các lỗ hổng trong hệ thống mạng nào đó. Các hành động này còn được xem là thu thập thông tin và trong nhiều trường hợp đây là những hiện tượng mở đầu cho các tấn công theo kiểu truy nhập hoặc từ chối dịch vụ. Chủ thể tấn công thông thường thực hiện dò tìm các máy nào hiện diện bằng cách ping quét các địa chỉ IP. Sau đó chủ thể này tiếp tục dò tìm các dịch vụ hay các port nào đang mở trên các địa chỉ IP này và sẽ thực hiện yêu cầu (query) trên các port này nhằm xác định loại ứng dụng và version cũng như thông tin về hệ điều hành đang chạy trên máy này.

Tấn công theo kiểu do thám có thể có những dạng sau:

– Bắt gói packet (packet sniffing)

– Dò port (port scan)

– Ping quét (Ping sweep)

– Thực hiện yêu cầu thông tin Internet (Internet Information queries)

a. Bắt gói packet (packet sniffing):

Đây thực chất là một ứng dụng sử dụng NIC mạng cho hoạt động ở mode promicuous nhằm để giữ lại tất cả những gói packet đi qua LAN (cùng collision domain). Cách bắt gói như thế này chỉ tận dụng các thông tin được gửi đi theo dạng text (clear text) (ví dụ các giao thức sau gửi thông tin trong gói ở dạng clear text : Telnet, FTP, SNMP, POP, HTTP …). Các chương trình này có thể được thiết kể theo kiểu tổng quát hay theo kiểu chuyên dùng cho các cuộc tấn công.

Một số cách làm giảm đi khả năng bắt gói trong hệ thống mạng:

– Xác thực người dùng : lựa chọn đầu tiên cho việc chống lại các công cụ bắt gói trong hệ thống mạng là sử dụng cơ chế xác thực người dùng chẳng hạn như mật khẩu chỉ dùng 1 lần (one-time password).

– Hiện thực hệ thống switch trong mạng: hiện thực hệ thống switch trong mạng LAN có thể làm giảm việc bắt gói trong mạng

– Sử dụng những công cụ chống / nhận dạng các phần mềm bắt gói có trong hệ thống của mình.

– Mã hoá dữ liệu: làm cho các công cụ bắt gói trở nên vô hiệu và được xem là hiệu quả nhất để chống lại kiểu tấn công này. Nếu kênh thông tin được bảo mật chặt chẽ, dữ liệu mà các công cụ bắt gói này có được là những dữ liệu đã được mã hóa. Một số công cụ như SSH (Secure Shell Protocol) và SSL (Secure socket Layer) có sử dụng cơ chế mã hóa cho các dữ liệu quản lý của mình để chống lại các tấn công theo kiểu này.

b.Dò port và Ping quét:

Đây là những ứng dụng nhằm kiểm tra thiết bị nào đó với mục đích nhận dạng tất cả các dịch vụ trên thiết bị này. Thông tin có được từ việc thu thập các thông tin về địa chỉ IP và Port từ các port TCP hay UDP.

Cách làm giảm các tấn công kiểu dò port và ping quét :

Tấn công theo kiểu dò port và ping quét rất khó loại bỏ hoàn toàn trong hệ thống mạng ví dụ nếu tắt đi ICMP echo và reply trên router thì ping quét có thể bị loại bỏ nhưng lại gây khó khăn cho người quản trị trong việc chẩn đoán / kiểm tra kết nối khi có sự cố xảy ra. Tuy nhiên tấn công quét port vẫn có thể hoạt động mà không cần ping quét đi kèm. Một số thiết bị phát hiện xâm nhập (IDS) có thể thông báo cho người quản trị khi phát hiện được đang có các tấn công do thám xảy ra.

c.Thực hiện yêu cầu dò tìm thông tin trên Internet

Các yêu cầu về tên miền (DNS queries) có thể giúp phát hiện một số thông tin chẳng hạn như ai đang sở hữu tên miền và các địa chỉ nào được dùng cho tên miền đó. Ping quét các địa chỉ này sẽ giúp cho chủ thể tấn công có một cái nhìn tổng quát về những thiết bị nào đang “sống” trong môi trường này. Khi đó, các công cụ quét port có thể phát hiện được những dịch vụ nào đang chạy trên các máy này. Cuối cùng, hacker có thể giám sát các đặc tính của các ứng dụng chạy trên máy cụ thể nào đó, bước này có thể dẫn đến việc thu thập một số thông tin để gây tổn hại đến dịch vụ đó.

Việc dò tìm địa chỉ IP như trên có thể biết được những thông tin như ai đang sở hữu những địa chỉ IP nào và tên domain liên kết tới những địa chỉ này.

Tấn công theo kiểu truy xuất và một số phương pháp làm giảm kiểu tấn công này.

Tấn công theo kiểu truy xuất khai thác những lổ hỗng trong các dịch vụ xác thực, FTP, Web … để lấy các dữ liệu như các tài khoản đăng nhập Web, các cơ sở dữ liệu nội bộ hoặc các thông tin nhạy cảm. Ngoài ra, chủ thể tấn công còn có thể nắm quyền truy nhập và tự làm tăng quyền truy xuất vào hệ thống. Tấn công theo kiểu này bao gồm những dạng sau:

– Tấn công dò tìm mật khẩu

– Khai thác những điểm đáng tin cậy

– Chuyển hướng port ứng dụng

– Tấn công theo kiểu man-in-the-middle attack

a. Tấn công dò tìm mật khẩu

Hacker có thể dò tìm mật khẩu sử dụng một vài cách thức như: tấn công theo kiểu Brute-force, dùng các chương trình Trojan horse, các công cụ bắt gói hay kỹ thuật IP Spoofing. Mặc dù các kỹ thuật bắt gói hay IP Spoofing có thể giúp tìm ra được tài khoản của người sử dụng (username, password), tấn công dò tìm mật khẩu luôn luôn liên hệ tới việc thử-và-sai lặp đi lặp lại thông tin tài khoản, kiểu này còn được gọi là tấn công theo kiểu Brute-force.

Thông thường tấn công theo kiểu brute-force được thực hiện dưới dạng sử dụng chương trình chạy qua mạng và thử truy xuất vào các tài nguyên chia sẻ trên các server. Khi chủ thể tấn công truy nhập vào được các tài nguyên này, chủ thể này có cùng quyền với tài khoản mà mình đang sử dụng. Nếu tài khoản này có đủ quyền hạng, chủ thể tấn công có thể tạo những lỗ hổng truy xuất riêng cho mình vào hệ thống mà không cần thay đổi gì đến tài khoản của người sử dụng. Tấn công Brute-Force có thể xâm nhập và chỉnh sửa các file và các dịch vụ mạng, hoặc bổ sung bảng tìm đường làm cho traffic mạng chuyển hướng đến chủ thể tấn công trước khi chúng đi đến đích đến cuối cùng. Trường hợp này, chủ thể tấn công có thể giám sát tất cả traffic mạng, trở thành một dạng tấn công man-in-the-middle.

Ví dụ:

Chương trình L0phtCrack có thể lấy dữ liệu dạng băm (hash) của mật khẩu và khôi phục lại dạng text. Đây là 2 cách tính toán mật khẩu mà chương trình này sử dụng:

– Crack dò tìm theo kiểu từ điển (Dictionary cracking): tất cả các từ trong 1 file từ điển được băm và so sánh với tất cả mật khẩu được băm của người sử dụng. Cách này tương đối nhanh và rất hiệu quả trong việc dò tìm những mật khẩu đơn giản.

– Tính toán theo kiểu Brute-Force: bằng việc sử dụng một tập ký tự đặc biệt, như A-Z hoặc A-Z cùng 0-9, và tính toán ra giá trị băm từ việc kết hợp các ký tự này với nhau. Cách này sẽ luôn tìm ra mật khẩu nếu và chỉ nếu các ký tự có trong mật khẩu nằm trong tập ký tự được chọn. Nhược điểm là tốn rất nhiều thời gian khi sử dụng cách này.

Cách làm giảm tấn công dò tìm mật khẩu:

– Không cho phép người sử dụng dùng cùng mật khẩu trên những hệ thống khác nhau.

– Vô hiệu hóa tài khoản của người sử dụng sau một số lần xác thực không thành công.

– Không sử dụng mật khẩu dạng text. Nên sử dụng các loại mật khẩu chỉ dùng một lần (One-time password OTP) hoặc các mật khẩu đã được mã hóa.

– Đặt mật khẩu có ít nhất 8 ký tự trong đó có chứa ký tự in hoa, ký tự thường, ký tự số và các ký tự đặc biệt. (“strong” password).

b. Khai thác những điểm được xem là tin cậy trong hệ thống mạng:

Một trong những ví dụ về các điểm được xem là đáng tin cậy đó là một hệ thống mạng có chứa các dịch vụ như DNS, SMTP, và HTTP. Do tất cả các server nằm chung trên một segment mạng nên khi có một máy A bị tấn công cũng có thể dẫn đến các máy khác cũng bị tấn công do các hệ thống này xem A là thiết bị đáng tin cậy (ví dụ như domain hoặc Active Directory trong hệ thống Windows hay NFS và NIS+ trong hệ thống Linux và Unix).

Một ví dụ khác là một máy ở vùng bên ngoài (outside) thiết bị firewall xây dựng được mối liên hệ tin cậy với các thiết bị ở vùng mạng bên trong (inside). Khi máy này bị tấn công thì chủ thể tấn công có thể tận dụng các mối liên hệ tin cậy này để tiếp tục tấn công vào hệ thống bên trong.

Cách làm giảm tấn công :

Cách hay nhất để hạn chế tấn công theo kiểu này đó là các hệ thống ở vùng bên trong của firewall không nên tin / xây dựng các mối quan hệ đáng tin cậy so với các hệ thống bên ngoài của firewall. Và các mối liên hệ đáng tin cậy nếu có xây dựng thì chỉ giới hạn cho những giao thức cụ thể và độ tin cậy nên được đánh giá bởi những yếu tố khác với địa chỉ IP.

c. Chuyển hướng port ứng dụng:

Đây cũng là kiểu tấn công khai thác những điểm đáng tin cậy trong mạng, tấn công theo kiểu này dùng một máy bị tấn công nằm ở vùng bên trong của firewall để chuyển traffic của mình “lọt” qua firewall. Ví dụ một firewall có 3 giao tiếp: vùng bên trong (inside), vùng bên ngoài (outside) và vùng trung lập (DMZ). Một máy ở vùng bên ngoài có thể liên lạc dữ liệu với máy ở khu vực trung lập (DMZ), nhưng không thể giao tiếp được với máy ở vùng bên trong của firewall. Máy tính ở vùng trung lập có thể giao tiếp với cả vùng bên trong và bên ngoài. Nếu hacker có thể tấn công được vào máy tính nằm ở vùng trung lập (DMZ), hacker có thể cài đặt các phần mềm nhằm chuyển hướng traffic mạng từ máy tính ở vùng bên ngoài, thông qua máy ở vùng trung lập, đi đến máy tính ở vùng bên trong. Mặc dù firewall không phát hiện những xâm nhập đang diễn ra, máy tính ở vùng bên ngoài vẫn thiết lập kết nối dữ liệu được với máy ở vùng bên trong thông qua quá trình chuyển hướng port ứng dụng trên thiết bị ở vùng trung lập.

Chuyển hướng port ứng dụng có thể bị hạn chế thông qua việc sử dụng các mô hình xây dựng mức độ tin tưởng giữa các thiết bị một cách đúng đắn nhưng mang đặc tính riêng biệt ở những hệ thống mạng khác nhau. Ví dụ khi có tấn công xảy ra, một thiết bị phát hiện xâm nhập có thể giúp phát hiện ra hacker và ngăn chặn việc cài đặt các chương trình chuyển hướng port vào máy tính.

d. Tấn công theo kiểu man-in-the-middle attack:

Tấn công theo kiểu này đòi hỏi hacker trước tiên phải có quyền truy nhập và có khả năng xem xét các gói dữ liệu chạy trên mạng. Man-in-the-middle attack được hiện thực sử dụng các công cụ bắt các gói tin hoặc các thông tin tìm đường và các thông tin ở tầng transport. Khi sử dụng cách thức tấn công này, các hành động đi kèm thông thường là:

– Đánh cắp thông tin

– Chiếm và thay đổi quyền điều khiển các phiên (session) trao đổi dữ liệu

– Phân tích các traffic có trên mạng

– Từ chối dịch vụ

– Sửa đổi các dữ liệu được truyền đi

– Chỉnh sửa và thêm vào các thông tin giữa các phiên trao đổi dữ liệu trên mạng.

Một ví dụ của tấn công loại này là chủ thể tấn công làm việc cho các ISP và có thể thấy và truy xuất được tất cả các traffic giữa các công ty.

Cách hạn chế :

Cách hạn chế hiệu quả nhất đối với tấn công theo kiểu man-in-the-middle attack là mã hoá dữ liệu truyền qua lại giữa các hệ thống mạng (IPSec Tunnel).

e. Tấn công từ chối dịch vụ và cách hạn chế:

Tấn công từ chối dịch vụ xảy ra khi kẻ xâm nhập tấn công theo cách gây tổn hại đến hệ thống mạng của bạn hoặc làm từ chối việc truy xuất vào các tài nguyên, hệ thống hoặc dịch vụ của chính mình. Đây là dạng tấn công được xem như là phổ biến nhất và rất khó trong việc loại bỏ hoàn toàn. Ngay cả trong thế giới của hacker, tấn công từ chối dịch vụ được xem là tầm thường và không hay bởi vì quá dễ để thực hiện. Tuy vậy, do quá dễ để hiện thực nhưng lại gây hậu quả rất lớn nên được giới quản trị bảo mật mạng đặc biệt chú ý. Tấn công từ chối dịch vụ có thể có những dạng sau:

– IP Spoofing

– Tấn công từ chối dịch vụ (DoS) và tấn công từ chối dịch vụ phân tán (DDoS – Distributed-Denial-Of-Service Attack)

Tấn công theo kiểu IP Spoofing:

Tấn công IP Spoofing xảy ra khi chủ thể tấn công ở bên ngoài hoặc bên trong hệ thống của bạn dùng địa chỉ IP thuộc không gian IP bên trong hệ thống của bạn hoặc dùng địa chỉ IP bên ngoài nhưng được hệ thống của bạn xác thực là tin cậy và bạn muốn cấp quyền truy xuất vào tài nguyên nhất định cho những IP này. Thông thường tấn công theo kiểu IP Spoofing chỉ giới hạn tới mức thêm vào thông tin hoặc những câu lệnh của hacker vào trong dữ liệu có sẵn giữa các ứng dụng client – server hay các kết nối ngang hàng. Nhằm cho phép việc truyền nhận dữ liệu được tiến hành theo 2 chiều, hacker phải thay đổi tất cả các thông tin trong bảng tìm đường trên router để chỉ đến địa chỉ Spoof, một cách tiếp cận khác là hacker không quan tâm đến việc nhận các đáp ứng từ các ứng dụng này. Ví dụ, nếu hacker chỉ quan tâm đến việc làm cho hệ thống mail cho mình một file chứa các thông tin nhạy cảm, các đáp ứng từ các ứng dụng khác là không quan trọng.

Tuy nhiên, nếu chủ thể tấn công đã thay đổi được thông tin trong bảng tìm đường của router chỉ đến địa chỉ IP Spoof, hacker có thể nhận tất cả các gói tin trên mạng đi đến địa chỉ IP Spoof và thực hiện việc đáp ứng trả lời cho các gói tin này giống như thiết bị bình thường.

Cách hạn chế:

Nguy cơ của IP Spoofing có thể được hạn chế, chứ không hoàn toàn bị loại bỏ thông qua một số phương thức sau:

– Điều khiển các truy nhập vào hệ thống : đây là cách thông thường nhất để ngăn chặn IP Spoofing

– Lọc theo RFC 2827: Ngăn chặn bất kỳ traffic nào xuất phát từ trong hệ thống mạng của bạn đi ra bên ngoài mà có địa chỉ IP nguồn không nằm trong vùng không gian địa chỉ của hệ thống, mục đích của việc này là ngăn chặn những người sử dụng trong hệ thống mạng của công ty tiến hành tấn công IP Spoofing đối với các hệ thống khác.

– Thêm các tính năng xác thực: IP Spoofing chỉ có thể hoạt động hiệu quả chỉ khi các thiết bị xác thực dựa chủ yếu trên kiểu IP (tức là kiểm tra có phải người gửi xuất phát từ đúng địa chỉ IP hay không). Do đó, nếu sử dụng thêm một số cách thức xác thực khác như mã hoá dữ liệu, sử dụng các mật khẩu đủ dài, kết hợp nhiều ký tự hoặc mật khẩu chỉ dùng một lần (One-time password), thì vấn đề hạn chế cách tấn công theo kiểu IP Spoofing sẽ trở nên hiệu quả hơn.

Tấn công theo kiểu từ chối dịch vụ DoS:

Tấn công theo kiểu từ chối dịch vụ có sự khác biệt so với các kiểu tấn công khác bởi vì mục đích không nhằm vào việc chiếm quyền truy xuất vào hệ thống của bạn để lấy thông tin. Tấn công theo kiểu này tập trung vào việc làm cho dịch vụ nào đó trong hệ thống mạng của bạn không còn khả năng đáp ứng hay phục vụ cho các yêu cầu dịch vụ như bình thường, việc này được thực hiện bằng cách làm cạn kiệt các tài nguyên trong hệ thống mạng, trong các hệ điều hành hoặc các ứng dụng đầu cuối. Tấn công theo kiểu này lại rất dễ được thực hiện bởi vì chúng thông thường tận dụng các yếu điểm của các giao thức hay dựa vào các traffic mạng được cho phép lưu thông trong hệ thống mạng của bạn, do đó từ chối dịch vụ được xem là khó loại bỏ hoàn toàn trong hệ thống mạng.

Tấn công từ chối dịch vụ phân tán (DDoS) là thế hệ tiếp theo của kiểu tấn công từ chối dịch vụ trước đây. Tuy nhiên, cách tấn công không phải là mới – gây tràn các gói tin đồng bộ TCP và UDP SYN, các gói tin ICMP echo, và các gói tin directed broadcast – nhưng phạm vi của các cuộc tấn công này hoàn toàn mới. Nạn nhân của kiểu tấn công DDoS sẽ gặp rất nhiều gói tin (hiện tượng tràn – flooding) từ nhiều nguồn xuất phát khác nhau, đa số là các gói tin dạng IP Spoof, làm cho các kết nối trong hệ thống mạng bị nghẽn và ùn tắc dữ liệu nặng nề. Với các công cụ DDoS, hacker có thể gây ra cùng một dạng tấn công trên hàng ngàn hệ thống.

Ở hình trên, hacker sử dụng thiết bị đầu cuối để dò tìm các hệ thống cần tấn công. Khi xâm nhập được trực tiếp vào bên trong các hệ thống này (còn gọi là hệ trung gian), hacker sẽ cài đặt các chương trình có khả năng dò tìm, xâm nhập phá hoại và gây ảnh hưởng lên một số máy tính từ xa. Khi các máy tính từ xa đã bị nhiễm và có khả năng truy nhập bởi hacker, hacker sẽ tiến hành chạy những chương trình tấn công từ xa để thực hiện tấn công từ chối dịch vụ trên hệ thống.

Cách hạn chế tấn công từ chối dịch vụ:

Các nguy cơ bị tấn công từ chối dịch vụ có thể được hạn chế sử dụng 3 cách sau:

– Dùng các tính năng chống Spoof (AntiSpoof): thiết lập những chính sách đúng đắn dùng các tính năng chống Spoof trên các thiết bị router và switch có thể làm giảm nguy cơ cho hệ thống mạng của bạn. Các chính sách này nên dùng tối thiểu là theo cách lọc dữ liệu của RFC 2827. Nếu hacker không thể che dấu được định danh của mình, thì họ ít khi tiến hành tấn công.

– Dùng các tính năng chống tấn công từ chối dịch vụ: cách này sẽ giúp làm giảm độ mức độ hiệu quả của tấn công mạng, thông thường liên quan đến việc giới hạn số lượng kết nối (TCP, application..) không trọn vẹn mà hệ thống cho phép tại một thời điểm.

– Giới hạn lưu lượng traffic trên mạng (có thể hiện thực tương ứng với các ISP): tính năng này giới hạn lưu lượng những traffic không cần thiết chạy trên segment mạng dưới 1 tốc độ nào đó. Một trong những ví dụ là bạn giới hạn lượng traffic ICMP cho phép trong hệ thống mạng bởi vì ICMP dùng chủ yếu cho việc kiểm tra, chẩn đoán các kết nối mạng. Tấn công từ chối dịch vụ sử dụng ICMP cũng là một trong những tấn công thông thường.

d. Tấn công sử dụng Worm, Virus, Trojan horse và cách hạn chế tấn công theo kiểu này:

Những lỗ hổng chủ yếu trong các máy tính ở các thiết bị đầu cuối là bị tấn công theo kiểu worm, virus và Trojan horse

– Worm thực thi một đoạn mã bất kỳ và tự cài đặt bản sao của mình vào bộ nhớ của máy tính bị nhiễm, làm lây sang các máy tính khác.

– Virus là một chương trình gây hại có khả năng đính kèm trong một chương trình khác nhằm thực thi chức năng gây tổn hại cho thiết bị đầu cuối.

– Trojan horse không có khả năng nhân bản và xuất hiện dưới dạng một công cụ tiện ích cho người sử dụng, mà thật ra là một công cụ tấn công. Trojan horse làm cho nạn nhân nghĩ rằng chúng nên được cài đặt trên máy tính của họ.

Tấn công sử dụng Worm:

Sử dụng 3 cơ chế chính:

– Cơ chế khai thác những lỗ hổng trong hệ thống (the enabling vulnerability): Worm sẽ tự cài đặt mình sử dụng các thực thể có khả năng ký sinh và khai thác các lỗ hổng trong các hệ thống đầu cuối.

– Cơ chế lan truyền (propagation mechanism) : sau khi có quyền truy xuất vào thiết bị, Worm sẽ nhân bản và lựa chọn những mục tiêu tấn công mới.

– Payload: khi thiết bị đầu cuối bị ảnh hưởng bởi tấn công worm, chủ thể tấn công đã có quyền truy nhập vào thiết bị đầu cuối như là một người dùng có quyền. Chủ thể tấn công có thể sử dụng quyền này để tiếp tục khai thác và làm tăng quyền của mình lên mức độ Administrator.

Thông thường, worm là những chương trình có khả năng tự động khai thác, tấn công hệ thống đầu cuối và cố gắng tận dụng những lỗ hổng có được. Ngay khi tận dụng thành công các lỗ hổng có trong hệ thống, worm sẽ tự động copy chương trình của mình từ máy tấn công đến các mục tiêu vừa khai thác và bắt đầu chu kỳ tấn công của mình một lần nữa. Virus thông thường lại dựa vào một thực thể ký sinh để mang các đoạn mã của virus từ một hệ thống này đến hệ thống khác. Các thực thể ký sinh có thể là một văn bản, một thông điệp e-mail hoặc là một chương trình thực thi được.Yếu tố chính giúp phân biệt một worm điện tử với một virus điện tử đó là cần có sự tương tác trực tiếp của con người thì virus mới có khả năng phát tán được.

Cách hạn chế tấn công bằng Worm

Cách hạn chế tấn công bằng Worm đòi hỏi việc hợp tác giữa các nhà quản trị hệ thống, các kỹ sư mạng và các cá nhân theo dõi tình trạng bảo mật của hệ thống, việc này rất quan trọng trong việc đáp ứng và hạn chế hiệu quả các tấn công sử dụng worm điện tử. Những cách sau là cần thiết trong việc hạn chế các tác động của Worm điện tử:

– Đưa ra các chính sách ngăn chận: nhằm hạn chế phạm vi lan truyền của Worm điện tử bên trong hệ thống mạng, ngăn ra những khu vực nào trong hệ thống của bạn không / chưa bị ảnh hưởng.

– Đưa ra các biện pháp phòng ngừa: tìm kiếm các lỗ hổng bảo mật trong hệ thống và tiến hành vá những lỗ hổng này nếu cần thiết.

– Cách ly các hệ thống đã bị nhiễm bên trong hệ thống mạng của bạn ra khỏi các hệ thống còn lại.

– Tiến hành quét và sửa lỗi những hệ thống đã bị nhiễm, một số worm có thể đòi hỏi cài đặt lại toàn hệ thống mới có khả năng loại bỏ hoàn toàn ảnh hưởng.

Các phương thức đáp ứng với các hiện tượng bị nhiễm Worm thông thường có 6 loại chính:

– Chuẩn bị: thu được tài nguyên để đáp ứng

– Nhận dạng được loại Worm nào đang tấn công.

– Phân loại các đặc tính tấn công

– Truy lại nguồn gốc xuất phát của worm này

– Cô lập và sửa chữa các hệ thống bị nhiễm

– Lưu hồ sơ và phân tích toàn bộ quá trình trong tương lai

Tấn công sử dụng Virus và Trojan horses

Virus và Trojan horse chủ yếu khai thác những lỗ hổng trong thiết bị đầu cuối của người sử dụng. Virus là những phần mềm ký sinh trên một chương trình nằm trong máy tính của người sử dụng nhằm thực thi một tác vụ gây hại đến máy tính bị nhiễm. Một trong những ví dụ của virus đó là chương trình ký sinh trong câu lệnh command.com của hệ điều hành Windows làm xóa một vài file và làm nhiễm các phiên bản khác của câu lệnh “command.com” mà nó tìm được.

Tấn công sử dụng Trojan horse

Trojan horse khác biệt ở chỗ đó là chương trình được viết như một công cụ tiện ích cho người sử dụng, nhưng thật ra đó là một công cụ tấn công. Trojan horse làm cho nạn nhân nghĩ rằng chúng nên được cài đặt trên máy tính của họ. Ví dụ như một ứng dụng game chạy trên máy tính của nạn nhân, khi nạn nhân đang sử dụng game này, Trojan horse sẽ e-mail bản sao của mình đến tất cả những địa chỉ e-mail có trong danh sách e-mail của nạn nhân. Những người khác nhận được và nếu sử dụng game này, Trojan lại tiếp tục lây lan và mở rộng phạm vi của mình.

Cách hạn chế Virus và Trojan horse:

Các loại tấn công này có thể được hạn chế bằng những cách sau:

– Sử dụng các chương trình chống Virus.

– Cập nhật định kỳ cách chống lại các kiểu tấn công này.

– Cập nhật các thông tin mới nhất cho các chương trình chống virus.

(còn tiếp)

VnPro