Như các bạn đã biết, nếu tìm hiểu về IOS của Cisco thì cũng giống như mọi người dùng Windows, mỗi windows sẽ dùng tối ưu cho từng mục đích sử dụng. IOS trên router cũng vậy, tùy từng IOS mà chúng ta sẽ dùng cho từng mục đích khác nhau.

Ex :

+ Voice

+ R&S base

+ VPN

+ Security

Trong đó không thể không kể đến dòng IOS hỗ trợ mạnh tính năng Security - Cisco IOS Firewall. Router sẽ có tính năng như một firewall cứng nhưng mini. Đương nhiên sẽ không đủ tính năng như một firewall PIX hay ASA hay CP... nhưng đối với một hệ thống mạng trung bình thì có thể chấp nhận được để tiết kiệm chi phí thiết bị.

Dưới đây sẽ là demo cấu hình chặn truy cập, giới hạn tới các website hay IP bên ngoài...

Nếu yêu cầu truy cập được các ACLs chấp nhận, người dùng sẽ phải nhập Username và Password, nếu Valid thì sẽ được forward còn nếu Invalid thì sẽ ngay lập tức bị discard và không thể thử lại (với số lần thử được admin định nghĩa).

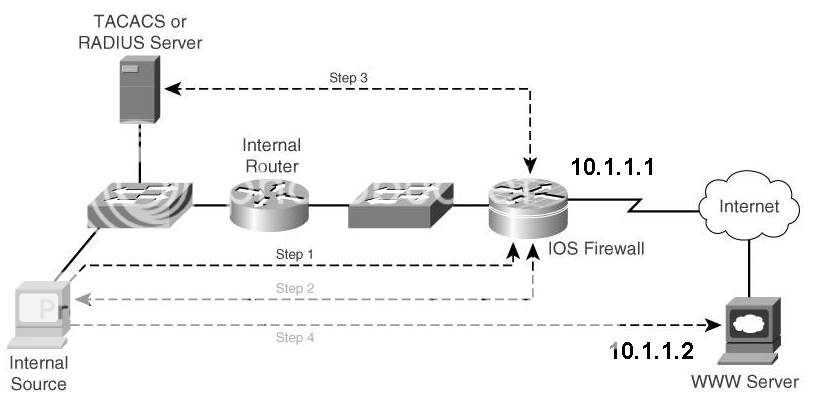

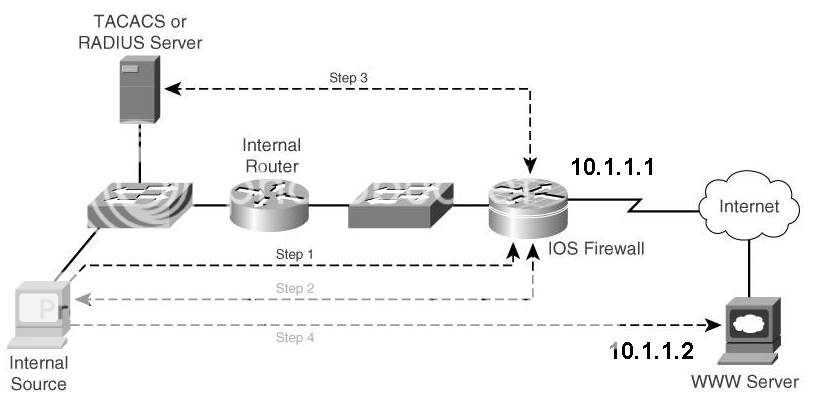

Topo : (mang tính chất demo, các bạn có thể dựng mô hình đơn giản hơn để test)

Sau đây là cấu hình chi tiết cho Router đóng vai trò Firewall :

Cấu hình trên Router đóng vai trò là Firewall. Lưu ý rằng muốn làm được điều này trước tiên IOS đó phải hộ trợ Cisco Firewall.

Các bạn chú ý phần cấu hình được in đậm.

Sau đây là chi tiết cấu hình :

Sau khi cấu hình xong, các bạn tiến hành test bằng cách đứng từ 1 PC trong mạng LAN và thực hiện kết nối ra ngoài PC ngoài Internet có địa chỉ 10.1.1.2

Ex :

+ Voice

+ R&S base

+ VPN

+ Security

Trong đó không thể không kể đến dòng IOS hỗ trợ mạnh tính năng Security - Cisco IOS Firewall. Router sẽ có tính năng như một firewall cứng nhưng mini. Đương nhiên sẽ không đủ tính năng như một firewall PIX hay ASA hay CP... nhưng đối với một hệ thống mạng trung bình thì có thể chấp nhận được để tiết kiệm chi phí thiết bị.

Dưới đây sẽ là demo cấu hình chặn truy cập, giới hạn tới các website hay IP bên ngoài...

Nếu yêu cầu truy cập được các ACLs chấp nhận, người dùng sẽ phải nhập Username và Password, nếu Valid thì sẽ được forward còn nếu Invalid thì sẽ ngay lập tức bị discard và không thể thử lại (với số lần thử được admin định nghĩa).

Topo : (mang tính chất demo, các bạn có thể dựng mô hình đơn giản hơn để test)

Sau đây là cấu hình chi tiết cho Router đóng vai trò Firewall :

Cấu hình trên Router đóng vai trò là Firewall. Lưu ý rằng muốn làm được điều này trước tiên IOS đó phải hộ trợ Cisco Firewall.

Các bạn chú ý phần cấu hình được in đậm.

Sau đây là chi tiết cấu hình :

Code:

IOS-firewall#write terminal Building configuration... Current configuration : 2983 bytes ! version 12.3 service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption ! hostname IOS-firewall ! boot-start-marker boot-end-marker ! ! [B]aaa new-model[/B] ! ! [B]aaa authentication login default local[/B] ! aaa session-id common ! resource policy ! memory-size iomem 5 ip subnet-zero ! ! ip cef no ip dhcp use vrf connected ! ! [B]ip auth-proxy auth-proxy-banner http ^C[/B] [B]Cisco.com --- hoadqtk4^C[/B] [B]ip auth-proxy name hoadq http inactivity-time 60[/B] [B]ip admission auth-proxy-banner http ^C[/B] [B]Cisco.com --- hoadqtk4^C[/B] no ip ips deny-action ips-interface ! no ftp-server write-enable ! ! crypto pki trustpoint TP-self-signed-0 enrollment selfsigned subject-name cn=IOS-Self-Signed-Certificate-0 revocation-check none rsakeypair TP-self-signed-0 ! ! crypto pki certificate chain TP-self-signed-0 certificate self-signed 01 30820233 3082019C A0030201 02020101 300D0609 2A864886 F70D0101 04050030 28312630 24060355 0403131D 494F532D 53656C66 2D536967 6E65642D 43657274 69666963 6174652D 30301E17 0D303230 33303130 30303830 325A170D 32303031 30313030 30303030 5A302831 26302406 03550403 131D494F 532D5365 6C662D53 69676E65 642D4365 72746966 69636174 652D3030 819F300D 06092A86 4886F70D 01010105 0003818D 00308189 02818100 DD1FF784 169F87C1 CC6F3527 47922793 62B9F9FB F5D6CD9C 0FFEEB04 243DCEDE 920B4FDF 41CD41ED 306835ED 21113946 8D761AB5 C7CD0FD0 30A7067A 07821C56 A814A427 261CE1B1 7086B78B F46368ED 3FF8BA62 53ED112C 5990B354 81A4DDD8 6E8F764D 3172806B 93BA319C 19CCD8F1 1D9C6D99 683D8894 6A47AB3D D9138BC5 02030100 01A36D30 6B300F06 03551D13 0101FF04 05300301 01FF3018 0603551D 11041130 0F820D49 4F532D66 69726577 616C6C2E 301F0603 551D2304 18301680 14305691 3FEFF5E7 58655320 E95D2F93 9FB6650B 73301D06 03551D0E 04160414 3056913F EFF5E758 655320E9 5D2F939F B6650B73 300D0609 2A864886 F70D0101 04050003 81810039 C5581240 B39FB384 174B533F B1FD705A 6AE523BD ED9A820E 28430A97 931D8722 3FFA591B E766C3D8 FB3A81F4 B12E9661 CE36E6A3 D0F9FE35 7B64966C EE7743D4 651F8395 79EB2072 9A0E4E27 4F2D2DF3 604C56DF 5ED7C802 2BD96DD1 D88B84E6 AB8C7F12 0DC7872B 96ECDE17 DC773116 138F9BD4 39EACDFD 514D084D CCD8B4 quit ! ! [B]username hoadq privilege 15 password 0 anhyeuem[/B] ! ! no crypto isakmp ccm ! ! [B]interface FastEthernet0/0[/B] [B]ip address 1.1.1.1 255.255.255.0[/B] [B]ip auth-proxy hoadq[/B] [B]duplex auto[/B] [B]speed auto[/B] ! interface Serial1/0 ip address 10.1.1.1 255.255.255.252 serial restart-delay 0 no dce-terminal-timing-enable ! interface Serial1/1 no ip address shutdown serial restart-delay 0 no dce-terminal-timing-enable ! interface Serial1/2 no ip address shutdown serial restart-delay 0 no dce-terminal-timing-enable ! interface Serial1/3 no ip address shutdown serial restart-delay 0 no dce-terminal-timing-enable ! [B]ip http server[/B] [B]ip http authentication aaa[/B] [B]ip http secure-server[/B] ip classless ! ! control-plane ! ! line con 0 line aux 0 line vty 0 4 ! ! end