Chào các thầy cô và các bạn,

Tình hình là em vừa được cấp 1 con ASA 5515-X, công việc: thay thế Vigor 2910 bằng ASA5515-X nhưng không được làm gián đoạn mạng quá 30 phút :(.

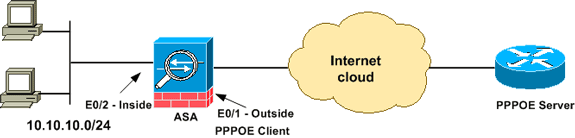

Hệ thống mạng hiện có như sau:

Vigor3200 làm nhiệm vụ router & firewall, kết nối 02 line FTTH Viettel, NAT cho các server ra Internet.

- Thông tin về 02 line FTTH của Viettel:

FTTH1: mode PPPoE , user: ftth01, pass:123456, PPP Authentication: PAP or CHAP, IP: 125.135.100.100 và Gateway : 125.135.100.101

FTTH2: mode Static IP (theo thông số trong Vigor thì ko thấy user và pass có lẽ dùng bridge mode), IP: 125.135.100.103 Gateway : 125.135.100.104

- Thông tin cấu hình cơ bản cho ASA 5515-X:

1. Kết nối với 02 line FTTH tương ứng với 02 port gi0/0 và gi0/1; gi0/5 kết nối với Sw4500 (LAN)

2. NAT các server ra mạng: webserver (ip: 10.1.1.10), DNSserver (10.1.1.12),…

3. Firewall : tạm thời dùng firewall mặc định của ASA

!

interface GigabitEthernet0/0

description # FTTH_1 #

nameif outsite_1

security-level 0

ip address 125.135.100.101255.255.255.0

!

interface GigabitEthernet0/1

description # FTTH 2 #

nameif outsite_2

security-level 0

ip address 125.135.100.102 255.255.255.0

!

…

!

interface GigabitEthernet0/5

description # LAN #

nameif insite

security-level 100

ip address 10.1.250.6 255.255.0.0

Em chỉ mới làm được nhiêu đó, có học PIX nhưng lâu rồi không biết sao nữa, giúp em với ạ!

Tình hình là em vừa được cấp 1 con ASA 5515-X, công việc: thay thế Vigor 2910 bằng ASA5515-X nhưng không được làm gián đoạn mạng quá 30 phút :(.

Hệ thống mạng hiện có như sau:

Vigor3200 làm nhiệm vụ router & firewall, kết nối 02 line FTTH Viettel, NAT cho các server ra Internet.

- Thông tin về 02 line FTTH của Viettel:

FTTH1: mode PPPoE , user: ftth01, pass:123456, PPP Authentication: PAP or CHAP, IP: 125.135.100.100 và Gateway : 125.135.100.101

FTTH2: mode Static IP (theo thông số trong Vigor thì ko thấy user và pass có lẽ dùng bridge mode), IP: 125.135.100.103 Gateway : 125.135.100.104

- Thông tin cấu hình cơ bản cho ASA 5515-X:

1. Kết nối với 02 line FTTH tương ứng với 02 port gi0/0 và gi0/1; gi0/5 kết nối với Sw4500 (LAN)

2. NAT các server ra mạng: webserver (ip: 10.1.1.10), DNSserver (10.1.1.12),…

3. Firewall : tạm thời dùng firewall mặc định của ASA

!

interface GigabitEthernet0/0

description # FTTH_1 #

nameif outsite_1

security-level 0

ip address 125.135.100.101255.255.255.0

!

interface GigabitEthernet0/1

description # FTTH 2 #

nameif outsite_2

security-level 0

ip address 125.135.100.102 255.255.255.0

!

…

!

interface GigabitEthernet0/5

description # LAN #

nameif insite

security-level 100

ip address 10.1.250.6 255.255.0.0

Em chỉ mới làm được nhiêu đó, có học PIX nhưng lâu rồi không biết sao nữa, giúp em với ạ!

Comment