Hi mọi người.

Mình mới học ASA được mấy tuần và mình có vấn đề như thế này.

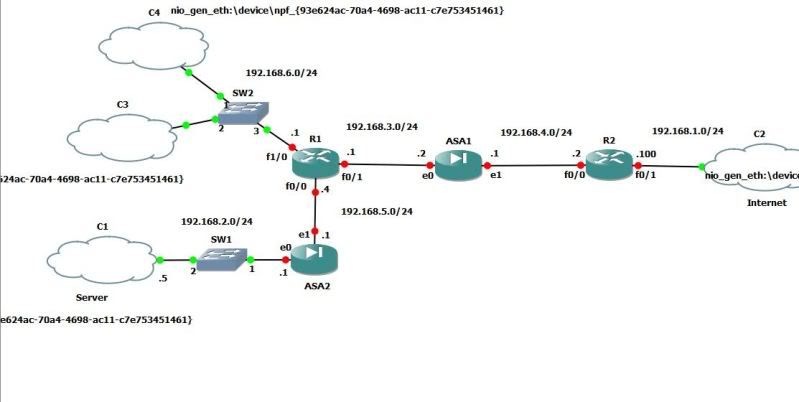

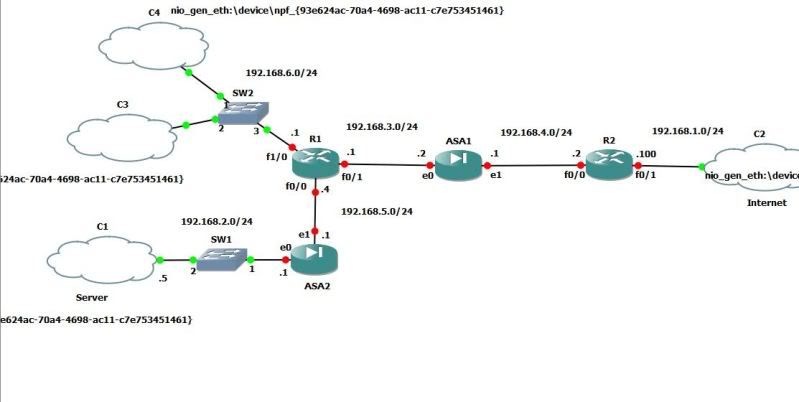

Cho sơ đồ mạng

ASA1: interface inside là e0, outside là e1

ASA2: interface inside là e0, outside là e1

Mình đã cấu hình ACL

và áp vào interface outside chiều in của ASA1 và ASA2

Đã cấu hình routing đầy đủ.

Vấn đề của mình là:

- Các mạng 1.0, 3.0, 4.0, 5.0, 6.0 đã ping thấy nhau nhưng từ ASA2, R1 không thể ping được interface e1 của ASA1 nhưng ping thấy interface f0/0 của R2. Tương tự ASA1, R1, R2 không thể ping thấy interface e0 của ASA2. Vậy làm thế nào để ping thấy?

- Server trong mạng 2.0 không thể ping tới bất kỳ các mạng nào còn lại. Làm thế nào để ping thấy?

Mọi người giúp mình với.

Thanks so much.

Mình mới học ASA được mấy tuần và mình có vấn đề như thế này.

Cho sơ đồ mạng

ASA1: interface inside là e0, outside là e1

ASA2: interface inside là e0, outside là e1

Mình đã cấu hình ACL

Code:

access-list 101 permit icmp any any echo access-list 101 permit icmp any any echo-reply

Đã cấu hình routing đầy đủ.

Vấn đề của mình là:

- Các mạng 1.0, 3.0, 4.0, 5.0, 6.0 đã ping thấy nhau nhưng từ ASA2, R1 không thể ping được interface e1 của ASA1 nhưng ping thấy interface f0/0 của R2. Tương tự ASA1, R1, R2 không thể ping thấy interface e0 của ASA2. Vậy làm thế nào để ping thấy?

- Server trong mạng 2.0 không thể ping tới bất kỳ các mạng nào còn lại. Làm thế nào để ping thấy?

Mọi người giúp mình với.

Thanks so much.

Comment