I.TỔNG QUAN VỀ HỆ THỐNG HONEYNET

A. HONEYPOT

1. Honeypot là gì:

- Honeypot là một hệ thống tài nguyên thông tin được xây dựng với mục đích giả dạng đánh lừa những kẻ sử dụng và xâm nhập không hợp pháp, thu hút sự chú ý của chúng, ngăn không cho chúng tiếp xúc với hệ thống thật.

- Hệ thống tài nguyên thông tin có nghĩa là Honeypot có thể giả dạng bất cứ loại máy chủ tài nguyên nào như là Mail Server, Domain Name Server, Web Server… Honeypot sẽ trực tiếp tương tác với tin tặc và tìm cách khai thác thông tin về tin tặc như hình thức tấn công, công cụ tấn công hay cách thức tiến hành thay vì bị tấn công.

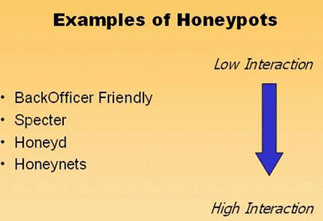

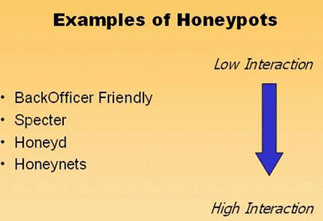

2. Các loại hình Honeypot:

Gồm hai loại chính: Tương tác thấp và tương tác cao

+ Tương tác thấp: Mô phỏng giả các dịch vụ, ứng dụng, và hệ điều hành. Mức độ rủi ro thấp, dễ triển khai và bảo dưỡng nhưng bị giới hạn về dịch vụ.

+ Tương tác cao: Là các dịch vụ, ứng dụng và hệ điều hành thực. Mức độ thông tin thu thập được cao. Nhưng rủi ro cao và tốn thời gian để vận hành và bảo dưỡng.

- Honeynet là hình thức honeypot tương tác cao. Khác với các honeypots, Honeynet là một hệ thống thật, hoàn toàn giống một mạng làm việc bình thường. Honeynet cung cấp các hệ thống, ứng dụng, các dịch vụ thật.

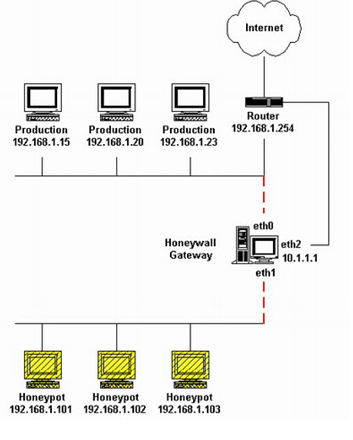

- Quan trọng nhất khi xây dựng một honeynet chính là honeywall. Honeywall là gateway ở giữa honeypots và mạng bên ngoài. Nó hoạt động ở tầng 2 như là Bridged. Các luồng dữ liệu khi vào và ra từ honeypots đều phải đi qua honeywall.

2. Mô hình kiến trúc honeynet (GenII)

3. Các chức năng của Honeynet

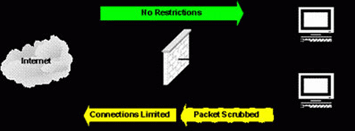

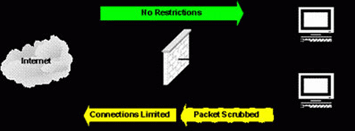

a. Điều khiển dữ liệu:

- Khi các mã hiểm độc thâm nhập vào honeynet, sẽ bị kiểm soát các hoạt động.

- Các luồng dữ liệu khi đi vào không bị hạn chế, nhưng khi đi ra ngoài thì sẽ bị hạn chế.

b. Thu nhận dữ liệu:

Khi dữ liệu đi vào thì honeynet sẽ xem xét và ghi lại tất cả các hoạt động có tính phá hoại và sau đó sẽ phân tích các động cơ hoạt động của tin tặc.

c. Phân tích dữ liệu: Mục đích chính của honey net chính là thu thập thông tin. Khi đã có thông tin thì người dùng cần phải có khả năng để phân tích các thông tin này.

d. Thu thập dữ liệu: Thu thập dữ liệu từ các honeynets về một nguồn tập trung. Chỉ áp dụng cho các tổ chức có nhiều honeynets. Đa số các tổ chức chỉ có một honeynet.

C. MÔ HÌNH TRIỂN KHAI HỆ THỐNG HONEYNET

a) Một số mô hình triển khai trên thế giới

Dưới đây là một số mô hình triển khai hệ thống Honeynet trên thế giới nhằm nghiên cứu, thu thập thông tin kỹ thuật tấn công của Hacker trên mạng.

Nhấn vào thanh bar để xem kích thước thật.

Nhấn vào thanh bar để xem kích thước thật.

Sơ đồ triển khai dự án Artemis đại học Bắc Kinh, Trung Quốc

Hình trên là sơ đồ triển khai Honeynet tại đại học Bắc Kinh, Trung Quốc trong một dự án có tên là Artemis. Hiện tại, dự án đang triển khai trên nền Honeynet thế hệ thứ III, mô hình triển khai gồm ba honeypot với các hệ điều hành khác nhau: RedHat Linux 8.0, Windows XP, Windows 2000 và các honeypot ảo được giả lập chương trình honeyd.

Tham khảo tại địa chỉ:

http://www.icst.pku.edu.cn/honeynetw...etTopology.htm

Nhấn vào thanh bar để xem kích thước thật.

Nhấn vào thanh bar để xem kích thước thật.

Sơ đồ triển khai Honeynet của Greek Honeynet Project

Sơ đồ triển khai Honeynet của UK Honeynet Project

Cuối cùng là hình mô tả sơ đồ triển khai Honeynet của dự án Honeynet tại Anh.

Tham khảo tại địa chỉ:

http://www.honeynet.org/papers/phish...ils/index.html

Bài viết được trích từ:

A. HONEYPOT

1. Honeypot là gì:

- Honeypot là một hệ thống tài nguyên thông tin được xây dựng với mục đích giả dạng đánh lừa những kẻ sử dụng và xâm nhập không hợp pháp, thu hút sự chú ý của chúng, ngăn không cho chúng tiếp xúc với hệ thống thật.

- Hệ thống tài nguyên thông tin có nghĩa là Honeypot có thể giả dạng bất cứ loại máy chủ tài nguyên nào như là Mail Server, Domain Name Server, Web Server… Honeypot sẽ trực tiếp tương tác với tin tặc và tìm cách khai thác thông tin về tin tặc như hình thức tấn công, công cụ tấn công hay cách thức tiến hành thay vì bị tấn công.

2. Các loại hình Honeypot:

Gồm hai loại chính: Tương tác thấp và tương tác cao

+ Tương tác thấp: Mô phỏng giả các dịch vụ, ứng dụng, và hệ điều hành. Mức độ rủi ro thấp, dễ triển khai và bảo dưỡng nhưng bị giới hạn về dịch vụ.

+ Tương tác cao: Là các dịch vụ, ứng dụng và hệ điều hành thực. Mức độ thông tin thu thập được cao. Nhưng rủi ro cao và tốn thời gian để vận hành và bảo dưỡng.

Mô hình VD về các loại honeypot

- BackOfficer Friendly (BOF): Một loại hình Honeypot rất dễ vận hành và cấu hình và có thể hoạt động trên bất kì phiên bản nào của Windows và Unix nhưng chỉ tương tác được với một số dịch vụ đơn giản như FTP, Telnet, SMTP…

- Specter: Cũng là loại hình Honeypot tương tác thấp nhưng khả năng tương tác tốt hơn BOF, giả lập trên 14 cổng, có thể cảnh báo và quản lý từ xa. Tuy nhiên giống BOF thì specter bị giới hạn số dịch vụ và cũng không linh hoạt.

- Honeyd:

+ Honeyd lắng nghe trên tất cả các cổng TCP và UDP, những dịch vụ mô phỏng được thiết kế với mục đích ngăn chặn và ghi lại những cuộc tấn công, tương tác với kẻ tấn công với vai trò một hệ thống nạn nhân.

+ Honeyd có thể mô phỏng cùng một lúc nhiều hệ điều hành khác nhau.

+ Hiện nay, Honeyd có nhiều phiên bản và có thể mô phỏng được khoảng 473 hệ điều hành.

+ Honeyd là loại hình Honeypot tương tác thấp có nhiều ưu điểm tuy nhiên Honeyd có nhược điểm là không thể cung cấp một hệ điều hành thật để tương tác với tin tặc và không có cơ chế cảnh báo khi phát hiện hệ thống bị xâm nhập hay gặp nguy hiểm.

B. HONEYNET

1. Honeynet là gì:

- BackOfficer Friendly (BOF): Một loại hình Honeypot rất dễ vận hành và cấu hình và có thể hoạt động trên bất kì phiên bản nào của Windows và Unix nhưng chỉ tương tác được với một số dịch vụ đơn giản như FTP, Telnet, SMTP…

- Specter: Cũng là loại hình Honeypot tương tác thấp nhưng khả năng tương tác tốt hơn BOF, giả lập trên 14 cổng, có thể cảnh báo và quản lý từ xa. Tuy nhiên giống BOF thì specter bị giới hạn số dịch vụ và cũng không linh hoạt.

- Honeyd:

+ Honeyd lắng nghe trên tất cả các cổng TCP và UDP, những dịch vụ mô phỏng được thiết kế với mục đích ngăn chặn và ghi lại những cuộc tấn công, tương tác với kẻ tấn công với vai trò một hệ thống nạn nhân.

+ Honeyd có thể mô phỏng cùng một lúc nhiều hệ điều hành khác nhau.

+ Hiện nay, Honeyd có nhiều phiên bản và có thể mô phỏng được khoảng 473 hệ điều hành.

+ Honeyd là loại hình Honeypot tương tác thấp có nhiều ưu điểm tuy nhiên Honeyd có nhược điểm là không thể cung cấp một hệ điều hành thật để tương tác với tin tặc và không có cơ chế cảnh báo khi phát hiện hệ thống bị xâm nhập hay gặp nguy hiểm.

B. HONEYNET

1. Honeynet là gì:

- Quan trọng nhất khi xây dựng một honeynet chính là honeywall. Honeywall là gateway ở giữa honeypots và mạng bên ngoài. Nó hoạt động ở tầng 2 như là Bridged. Các luồng dữ liệu khi vào và ra từ honeypots đều phải đi qua honeywall.

2. Mô hình kiến trúc honeynet (GenII)

3. Các chức năng của Honeynet

a. Điều khiển dữ liệu:

- Khi các mã hiểm độc thâm nhập vào honeynet, sẽ bị kiểm soát các hoạt động.

- Các luồng dữ liệu khi đi vào không bị hạn chế, nhưng khi đi ra ngoài thì sẽ bị hạn chế.

b. Thu nhận dữ liệu:

Khi dữ liệu đi vào thì honeynet sẽ xem xét và ghi lại tất cả các hoạt động có tính phá hoại và sau đó sẽ phân tích các động cơ hoạt động của tin tặc.

c. Phân tích dữ liệu: Mục đích chính của honey net chính là thu thập thông tin. Khi đã có thông tin thì người dùng cần phải có khả năng để phân tích các thông tin này.

d. Thu thập dữ liệu: Thu thập dữ liệu từ các honeynets về một nguồn tập trung. Chỉ áp dụng cho các tổ chức có nhiều honeynets. Đa số các tổ chức chỉ có một honeynet.

C. MÔ HÌNH TRIỂN KHAI HỆ THỐNG HONEYNET

a) Một số mô hình triển khai trên thế giới

Dưới đây là một số mô hình triển khai hệ thống Honeynet trên thế giới nhằm nghiên cứu, thu thập thông tin kỹ thuật tấn công của Hacker trên mạng.

Sơ đồ triển khai dự án Artemis đại học Bắc Kinh, Trung Quốc

Hình trên là sơ đồ triển khai Honeynet tại đại học Bắc Kinh, Trung Quốc trong một dự án có tên là Artemis. Hiện tại, dự án đang triển khai trên nền Honeynet thế hệ thứ III, mô hình triển khai gồm ba honeypot với các hệ điều hành khác nhau: RedHat Linux 8.0, Windows XP, Windows 2000 và các honeypot ảo được giả lập chương trình honeyd.

Tham khảo tại địa chỉ:

http://www.icst.pku.edu.cn/honeynetw...etTopology.htm

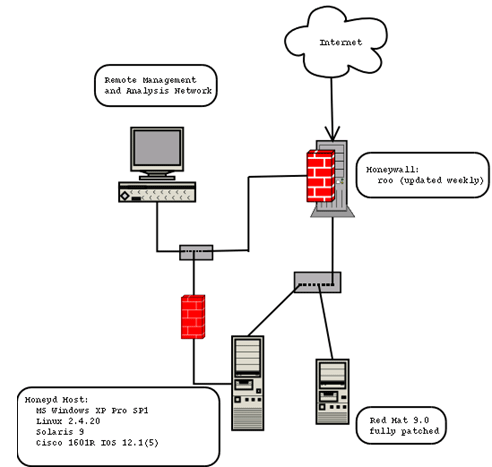

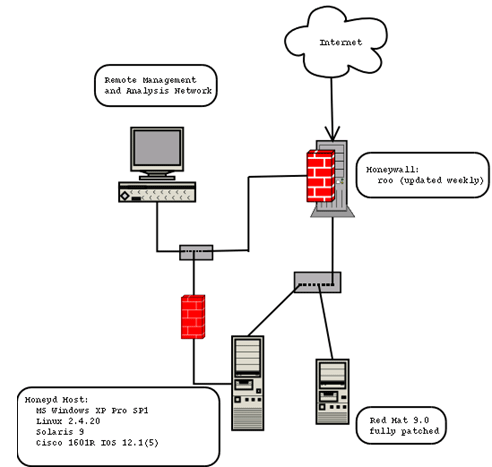

Sơ đồ triển khai Honeynet của Greek Honeynet Project

Hình tiếp là sơ đồ triển khai Honeynet trong dự án Honeynet tại Hy Lạp, hệ thống Honeynet sử dụng Honeywall phiên bản roo-1.0.hw-189, một honeypot:

1 Red Hat 9.0 (DNS Server) và bốn honeypot ảo giả lập bằng honeyd các hệ điều hành: MS Windows XP Pro SP1, Linux 2.4.20, Solaris 9 và Cisco1601R IOS 12.1

Tham khảo tại địa chỉ:

Apr2005 - Sep2005

1 Red Hat 9.0 (DNS Server) và bốn honeypot ảo giả lập bằng honeyd các hệ điều hành: MS Windows XP Pro SP1, Linux 2.4.20, Solaris 9 và Cisco1601R IOS 12.1

Tham khảo tại địa chỉ:

Apr2005 - Sep2005

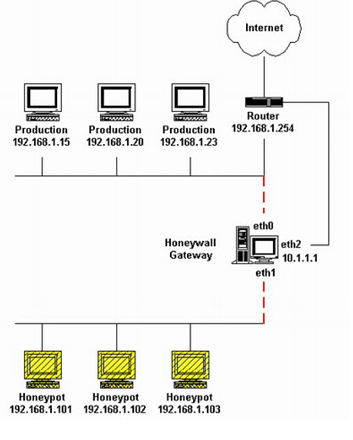

Sơ đồ triển khai Honeynet của UK Honeynet Project

Cuối cùng là hình mô tả sơ đồ triển khai Honeynet của dự án Honeynet tại Anh.

Tham khảo tại địa chỉ:

http://www.honeynet.org/papers/phish...ils/index.html

Bài viết được trích từ:

Comment