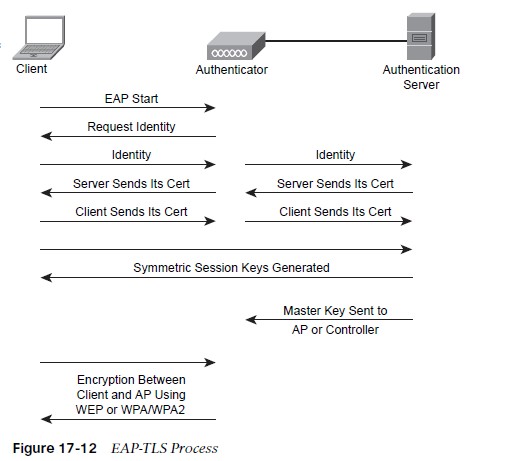

o Quá trình EAP EAP kiểm soát những giấy chứng nhận của user theo hình bên dưới

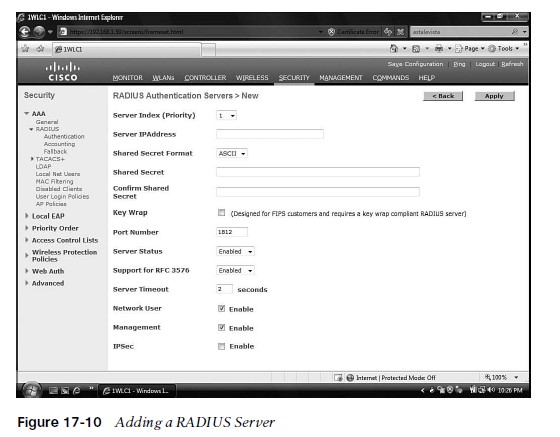

o The Authentication Server Authentication server có thể là riêng lẻ bên ngoài và có thể là một Cisco Secure Access Control Server (ACS) hoặc có là một server Free RADIUS. Bạn cần xác định vị trí interface server RADIUS của bộ điều khiển. Để làm điều này ta chọn SECURITY > RADIUS Authentication Servers > New

Sau khi xác định được RADIUS server, nhập vào địa chỉ IP của server và shared secret để sử dụng cho server. Sau đó nhấn Next Bạn sẽ thấy danh sách các server trên trang RADIUS Authentication Servers như hình 17-11. Bước tiếp theo là kích hoạt kiểu chứng thực 802.1x để xác định phương pháp EAP

o EAP-TLS Extensible Authentication Protocol-Transport Layer Security (EAP-TLS) thường được sử dụng cho mạng không dây. Certificate được cài trên cả anthentication server và supplicant. Chính vì yêu cầu này mà cả client và server có một cặp key được kí bởi CA server. EAP-TLS được sử dụng tương tự như mã hóa SSL nhưng TLS được xét đế người kế thường của nó. EAP-TLS thiết lập một đường hầm mã hóa để certificate của user được gửi vào trong đó

o EAP-FAST Extensible Authentication Protocol-Flexiable Authentication via Tunel (EAP-FAST) là giao thức được Cisco Systems phát triển. nó giống EAP-TLS như thay vì sử dụng PKI thì EAP-FAST sử dụng một strong shared secret key được gọi là Protected Access Credential (PAC). Nó là duy nhất cho mỗi client Quá trình thương lượng EAP-FAST xảy ra trong 2 giai đoạn: giai đoạn 1 và 2, nhưng giai đoạn 0 PAC được chuẩn bị đầy đủ để phân phối.

Bắt đầu giai đoạn 1 server AAA và client thiết lập một đường hầm bảo mật TLS sau khi chứng thực PAC.

Giai đoạn 2 là quá trình chứng thực của user với server AAA bằng phương pháp EAP khác thông qua hoặc là password hoặc là các thẻ generic token

o PEAP Protected EAP (PEAP) được phát triển đồng thời bởi Cisco Systems, Microsoft và RSA. Đầu tiên bên server sử dụng certificate để tạo ra một đường hầm mã hóa. Sau đó quá trình chứng thực được diễn ra trong đường hầm đó bằng cách sử dụng Micosoft Challenge Handshake Authentication Protocol version 2 (MS-CHAPv2) hoặc Generic Token Card (GTC)

.jpg)

o LEAP Lightweight EAP (LEAP) được đề cập đến danh dự là chủ yếu vì nó là phương pháp EAP của Cisco vẫn được sử dụng trong mạng 802.11b. LEAP dễ bị tổn thương khi khai thác offline. Nó sử dụng một thuật toán độc quyền để tạo ra key initial session

Lê Minh Tín – VnPro