o WPA WPA được giới thiệu bởi the Wifi Alliance để thay thế WEP năm 2003. WPA sử dụng Tenporal Key Integrity Protocol (TKIP) để thay đổi key. WPA sử dụng đồng thời kiểu mã hóa RC4 của WEP và AES. WPA có 2 chế độ chứng thực:

- Enterprise mode: chế độ này yêu cầu một server chứng thực. RADIUS được sử dụng cho việc chứng thực và việc phân phối key. TKIP sử dụng tùy chọn AES

- Personal mode: sử dụng preshared key, làm cho nó tùy chọn yếu hơn

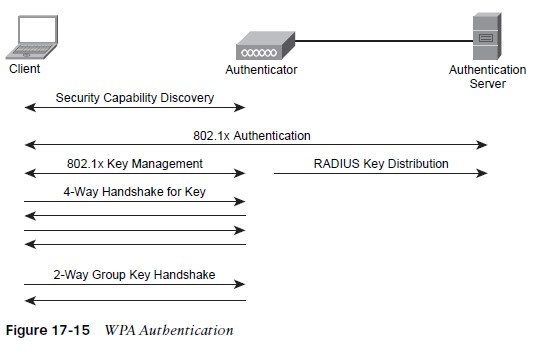

Bắt đầu cuộc thương lượng, client và AP phải đồng ý trên security capabilities. Tiếp theo là quá trình standard 802.1x. sau khi quá trình chứng thực 802.1x thành công, authentication server xuất ra một master key gửi đến AP. The same key được rút ra từ client. Bây giờ client và AP có the same Pairwise Master Key (PMK) Tiếp theo là quá trình bắt tay 4 bước như hình 17-6.

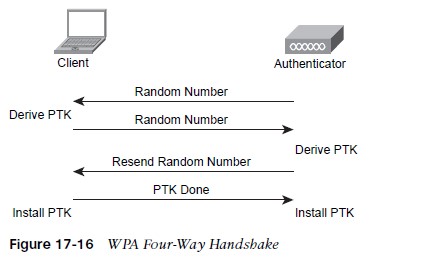

Client và authenticator giao tiếp và rút ra được một key mới là Pairwise Transient Key (PTK). Key này để xác nhận PMK của 2 bên, thiết lập một temporal key sử dụng cho quá trình mã hóa thông điệp, chứng thực các tham số thương lượng và tạo lập material cho giai đoạn tiếp theo là two-way group key handshake

Khi quá trình two-way group key handshake diễn ra, client và authenticator thương lượng bằng the Group Transient Key (GTK), cái mà được sử dụng để giải mã các phiên broadcast và multicast

o WPA 2 WPA 2 tương tự như WPA nhưng hỗ trợ cho các phương pháp 802.1x và có thêm phương pháp mã hóa AES/CCMP So sánh giữa WPA và WPA2:

- WPA sử dụng TKIP và AES là tùy chọn

- WPA 2 sử dụng AES nhưng không cho phép TKIP

- WPA cho phép AES trong dạng tổng thể của nó

- WPA 2 chỉ cho phép AES/CCMP

- Với WPA 2 key quản lý cho phép các key được lưu trong cache để kết nối nhanh hơn

- Enterprise mode: chế độ này yêu cầu một server chứng thực. RADIUS được sử dụng cho việc chứng thực và việc phân phối key. TKIP sử dụng tùy chọn AES

- Personal mode: sử dụng preshared key, làm cho nó tùy chọn yếu hơn

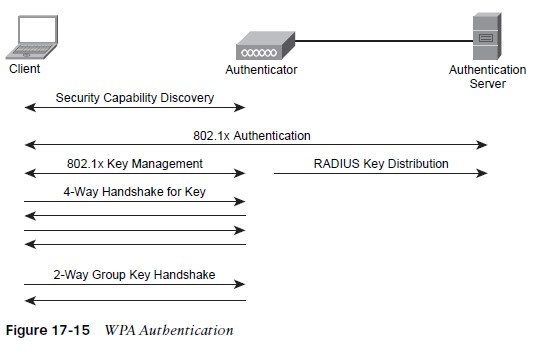

Bắt đầu cuộc thương lượng, client và AP phải đồng ý trên security capabilities. Tiếp theo là quá trình standard 802.1x. sau khi quá trình chứng thực 802.1x thành công, authentication server xuất ra một master key gửi đến AP. The same key được rút ra từ client. Bây giờ client và AP có the same Pairwise Master Key (PMK) Tiếp theo là quá trình bắt tay 4 bước như hình 17-6.

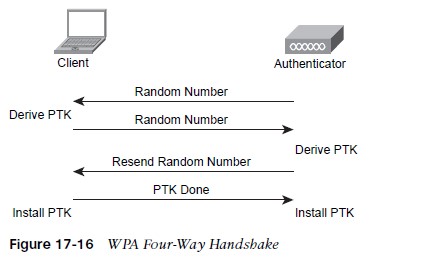

Client và authenticator giao tiếp và rút ra được một key mới là Pairwise Transient Key (PTK). Key này để xác nhận PMK của 2 bên, thiết lập một temporal key sử dụng cho quá trình mã hóa thông điệp, chứng thực các tham số thương lượng và tạo lập material cho giai đoạn tiếp theo là two-way group key handshake

Khi quá trình two-way group key handshake diễn ra, client và authenticator thương lượng bằng the Group Transient Key (GTK), cái mà được sử dụng để giải mã các phiên broadcast và multicast

o WPA 2 WPA 2 tương tự như WPA nhưng hỗ trợ cho các phương pháp 802.1x và có thêm phương pháp mã hóa AES/CCMP So sánh giữa WPA và WPA2:

- WPA sử dụng TKIP và AES là tùy chọn

- WPA 2 sử dụng AES nhưng không cho phép TKIP

- WPA cho phép AES trong dạng tổng thể của nó

- WPA 2 chỉ cho phép AES/CCMP

- Với WPA 2 key quản lý cho phép các key được lưu trong cache để kết nối nhanh hơn

Lê Minh Tín – VnPro