Thị trường cho công nghệ SDWAN vẫn rất nóng bỏng với việc các tổ chức khắp nơi đang triển khai SDWAN để giải quyết vấn đề khan hiếm băng thông, gia tăng khả năng tin cậy, bền bỉ của mạng diện rộng cũng như là cải tiến trải nghiệm người dùng cuối đối với các ứng dụng trong cloud.

Hàng tá các nhà cung cấp đang hoàn thiện và sáng tạo các sản phẩm SDWAN với các tính năng như cloud onramps, hỗ trợ cho các ứng dụng SaaS, các tính năng bảo mật và các nền tảng quản trị/ tự động hóa.

Dưới đây là các vấn đề chủ chốt khi đánh giá SDWAN khi công nghệ này bước vào giai đoạn mới trong năm 2020 và các năm tiếp theo.

Sự tin cậy của nhà cung cấp sản phẩm

SDWAN là một thị trường năng động với sản phẩm của hơn 50 nhà cung cấp. Các chức năng SDWAN co bản đã trở thành chuẩn mực trong tất cả các nhà cung cấp firewall và thiết bị định tuyến thế hệ mới. Khi có nhiều nhà cung cấp dịch vụ SDWAN, sự khác biệt trong các tính năng giữa các sản phẩm ngày càng khác biệt. Các giám đốc Công nghệ thông tin nên cẩn thận đánh giá độ tin cậy của các giải pháp SDWAN của các hãng khác nhau.

Tăng tốc tính năng cloud onramps

Các doanh nghiệp tiếp tục gia tăng việc sử dụng nhiều dịch vụ “Hạ tầng như một dịch vụ” (Infrastructure as a Service – Iaas” chẳng hạn như Amazon AWS, MS Azure, Google Cloud, Oracle và nhiều hãng khác. Phần lớn các nhà cung cấp SDWAN đều có quan hệ đối tác với các nhà cung cấp nền tảng cloud hàng đầu và họ dùng các phương thức khác nhau để tăng tốc các lưu lượng mạng đến/đi các ứng dụng trong cloud. Các nhà cung cấp SDWAN cung nâng cấp các vị trí PoP trên các mạng của họ để định tuyến lưu lượng từ mạng của họ đến điểm gần nhất trong AWS hay Azure sao cho độ trễ là thấp nhất.

Các tổ chức có nhiều triển khai multi-cloud cũng nên đánh giá các nền tảng SDWAN trên khả năng tích hợp vào các nền tảng cloud hàng đầu, bao gồm chức năng kết nối “One-click” từ các chi nhánh, các APIs, các thư viện tối ưu và các ứng dụng end-to-end. Trong năm 2020, công nghệ SDWAN sẽ cải tiến khả năng của nó để giúp các tổ chức chuyển dần các ứng dụng vào các nền tảng IaaS khác nhau.

Cải tiến khả năng hỗ trợ cho SaaS

Các tổ chức dựa trên nhiều nhà cung cấp dịch vụ SaaS để có thể có các ứng dụng truyền thông hợp nhất, các bộ office, CRM, các phần mềm kế toán và nhiều ứng dụng chuyên biệt khác. Đây là thách thức cho các nhân viên IT để đảm bảo chất lượng dịch vụ đến các ứng dụng này vì mỗi nhà cung cấp dịch vụ có các đặc điểm duy nhất, các cơ chế bảo mật khác nhau, các công cụ quản trị và APIs khác nhau.

Phần lớn các nền tảng SDWAN có thể nhận dạng các lưu lượng thông qua các địa chỉ IP hay các kiểu lưu lượng đến/đi từ các nhà cung cấp dịch vụ SaaS. IT có thể thiết lập các chính sách cụ thể, các chính sách bảo mật và các tiêu chuẩn tương thích bên trong các công cụ quản trị SDWAN cho từng nhà cung cấp dịch vụ SaaS. Một vài sản phẩm SDWAN có các tính năng tích hợp đặc biệt cho các nền tảng SaaS.

SDWAN cũng cung cấp các chính sách có độ ưu tiên cao cho các ứng dụng chẳng hạn như các ứng dụng communication và các ứng dụng video. Trong năm 2020, các nhà cung cấp SDWAN sẽ tiếp tục cải tiến khía cạnh tự động hóa khi viết các chính sách về QoS cho các ứng dụng QoS.

Các cơ chế bảo mật tích hợp vào trong sản phẩm SDWAN

SDWAN tận dụng băng thông từ các kết nối Internet, như vậy cũng tạo ra những mối nguy tiềm ẩn từ các vị trí mạng ở chi nhánh và các thiết bị lớp ngoại vi đối với các kiểu tấn công mạng. Kết quả là các triển khai SDWAN yêu cầu thêm các tính năng bảo mật để đảm bảo rằng các chính sách của doanh nghiệp được áp đặt ở các vị trí khác nhau. Các tính năng bảo mật phải bao gồm khả năng nhận thất được của lưu lượng, các chính sách điều khiển và các cơ chế bảo vệ đối với các mối đe dọa trực tiếp.

Phần lớn các nhà cung cấp dịch vụ SDWAN đều có thêm vào một mức độ bảo mật cho các nền tảng của họ, bao gồm các chức năng mã hóa và các chức năng tường lửa. Các chức năng bảo mật khác bao gồm các hệ thống phát hiện xâm nhập, các chức năng lọc nội dung/ lọc URL, các chức năng phát hiện malware và DDOS.

Các sản phẩm SDWAN cũng nên cung cấp khả năng nhận dạng/ khả năng thấy được các ứng dụng, các giao thức và các thiết bị để audit và tương thích. SDWAN có cung cấp các chính sách tự động về lưu lượng nào sẽ được định tuyến trên kết nối nào và khả năng lọc/cho phép các lưu lượng từ các vị trí khác nhau. Trong năm 2020 này, các nhà cung cấp SDWAN sẽ tiếp tục cải tiến bề rộng và chiều sâu của các sản phẩm bảo mật của họ.

Nâng cao tính năng bảo mật

Các tổ chức lớn thường có các nhân sự bảo mật SecOps để bảo vệ các tài nguyên mạng khỏi các cuộc tấn công. Họ đã phát triển một loạt các sản phẩm bảo mật và các dịch vụ từ các nhà cung cấp dịch vụ bảo mật, bao gồm các tường lửa thế hệ kế tiếp, các bộ điều khiển mạng, IPsec, kiểm soát truy cập…IT cần phải tích hợp các triển khai SDWAN bên trong các kiến trúc bảo mật hiện có hoặc nằm trong kế hoạch của doanh nghiệp.

Trong năm 2020, các nhà cung cấp dịch vụ SDWAN cũng cải tiến chiều sâu của các mối quan hệ hợp tác với các hãng bảo mật. Chúng ta có thể kỳ vọng các chức năng SDWAN sẽ tích hợp vào trong các sản phẩm bảo mật. Các mối quan hệ này sẽ cung cấp một nơi duy nhất để giám sát cả SDWAN và chức năng quản trị. Nhân sự IT hoặc nhân sự Security sẽ có thể dễ dàng phân phối các chính sách bảo mật đến các chi nhánh. Các chức năng quản trị bảo mật sẽ trở bên tự động cao và bao gồm các chức năng phân tích để cảnh báo đến các cuộc tấn công.

Chức năng quản trị, tự động hóa và sắp xếp

SDWAN đang trở thành một thành phần quan trọng trong hạ tầng mạng IT, vì vậy nó phải có khả năng mở rộng lên mức hàng trăm hay hàng ngàn vị trí và phải có khả năng tương tác tốt với các nền tảng quản trị mạng, quản trị ứng dụng hiện có. Trong năm 2020, các nhà cung cấp dịch vụ SDWAN sẽ tiếp tục cải tiến các chức năng quản trị và tự động hóa với các khả năng sau:

SDWAN còn một con đường dài phía trước trước khi họ có thể hiện thực lời hứa về một mạng WAN dựa trên ý định. Trong năm 2020, họ sẽ cải tiến khả năng để giúp các nhà IT dễ dàng tìm ra các nguyên nhân làm chậm các ứng dụng, nhanh chóng kết nối các thiết bị IT, xem tình trạng của mạng, và hợp nhất các phần mềm quản trị.

Giao thức BFD (Bidirectional Forwarding Detection)

Trong SDWAN, giao thức BFD được dùng giữa các thành phần vSmart, VEdge để nhằm giúp phát hiện khi có sự cố đường truyền xảy ra. BFD cũng được sử dụng trong các môi trường như các trung tâm dữ liệu. Trong đó, việc chờ khoảng thời gian vài giây để cho mạng tính toán lại là không phù hợp.

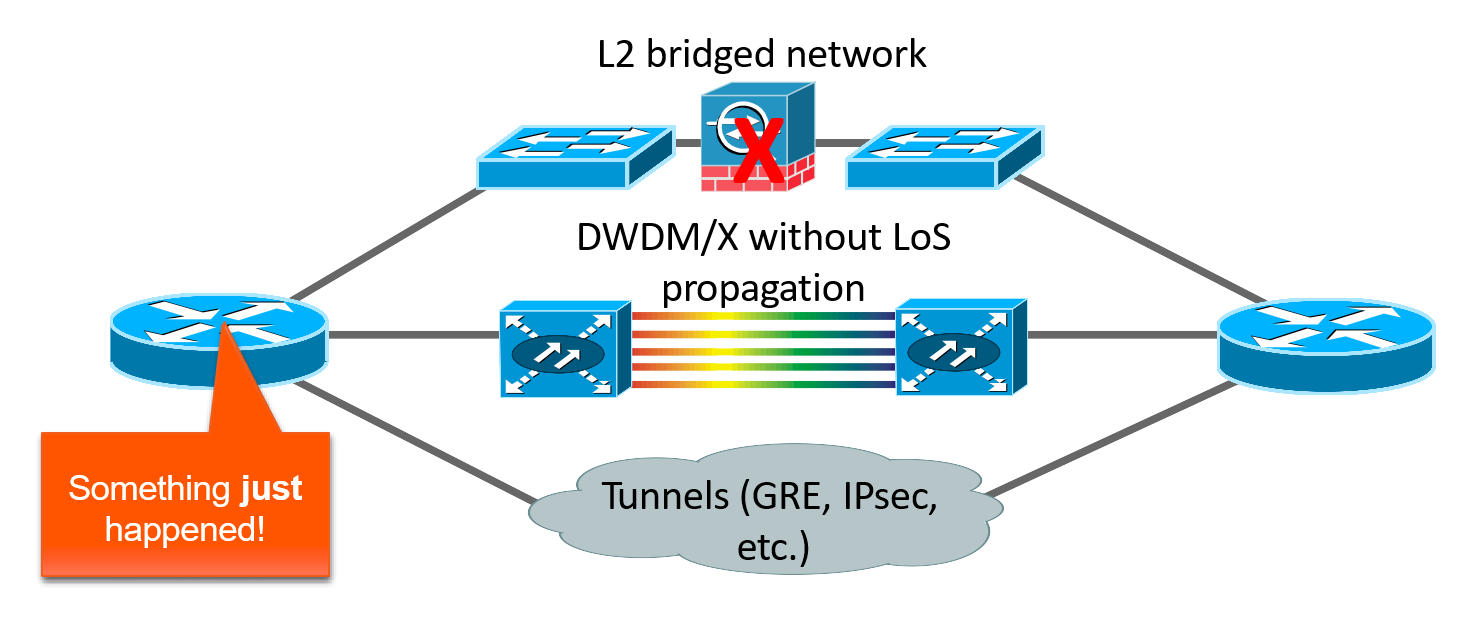

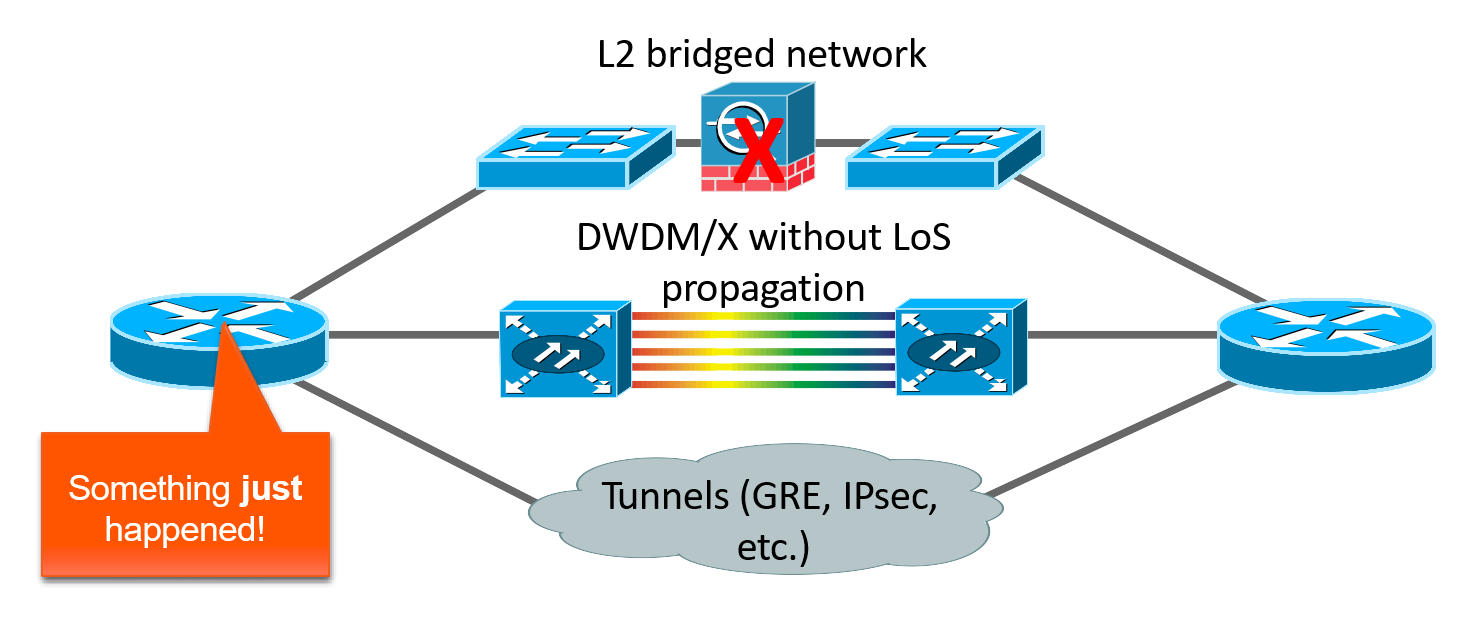

Trong vài môi trường mạng truyền thống trước đây, để phát hiện một cách nhanh chóng một kết nối giữa các router có bị sự cố hay không, chúng ta có thể dùng cơ chế phát hiện mất sóng mang. Hình vẽ bên dưới minh họa ba môi trường mạng trong đó các sự cố có thể không xảy ra trên các cổng trực tiếp. Khi sự cố đường truyền không xảy ra trên kết nối trực tiếp, router cần phải dựa vào các thông điệp keepalive để xác định khả năng đi tới router đầu xa. Khoảng thời gian này có thể là rất dài đối với các chuẩn mực ngày nay. Ví dụ OSPF có thể phải chờ 40 giây để thông báo một láng giềng là bị mất kết nối.

Một phương án đầu tiên để giúp nhận ra một router láng giềng đã mất kết nối là chúng ta gán các thông số thời gian hello và keepalive trên các routing protocols đến một giá trị rất nhỏ. Tuy nhiên, thời gian hello nhanh không phải lúc nào cũng giúp giảm được khoảng thời gian phát hiện sự cố xuống đến mức mà hệ thống mạng có thể định tuyến qua tuyến đường thay thế mà không ảnh hưởng đến các ứng dụng. Nói cách khác, cho dù có dùng cách giảm thời gian hello của các routing protocol, khi có sự cố xảy ra, các ứng dụng quan trọng ở bên trên ít nhiều đều bị ảnh hưởng. Thêm vào đó, các gói hello sẽ làm tiêu tốn CPU và giải pháp này không có khả năng mở rộng tốt khi số lượng router và số quan hệ láng giềng tăng cao.

Một phương án khác tốt hơn là dùng giao thức BFD. BFD là giao thức giúp phát hiện các sự cố mạng. Giao thức BGD làm việc tốt với tất cả các kiểu đường truyền vật lý, tất cả các routing protocols, tất cả các sơ đồ mạng và tất cả các kiểu đóng gói. Nó được dùng để phát hiện các sự cố mất đường truyền giữa hai router trong cùng một mạng sao cho các sự cố mạng có thể được nhận dạng càng sớm càng tốt, và thời gian hội tụ cũng diễn ra ở tốc độ rất nhanh. BFD là một giao thức nhỏ, dùng các gói tin có kích thước nhỏ. Đặc điểm này giúp các router tốn ít chu kỳ CPU.

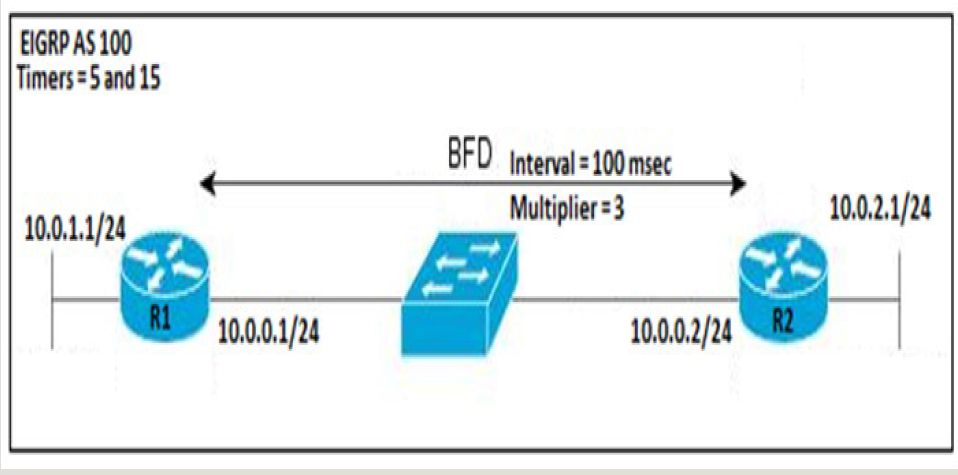

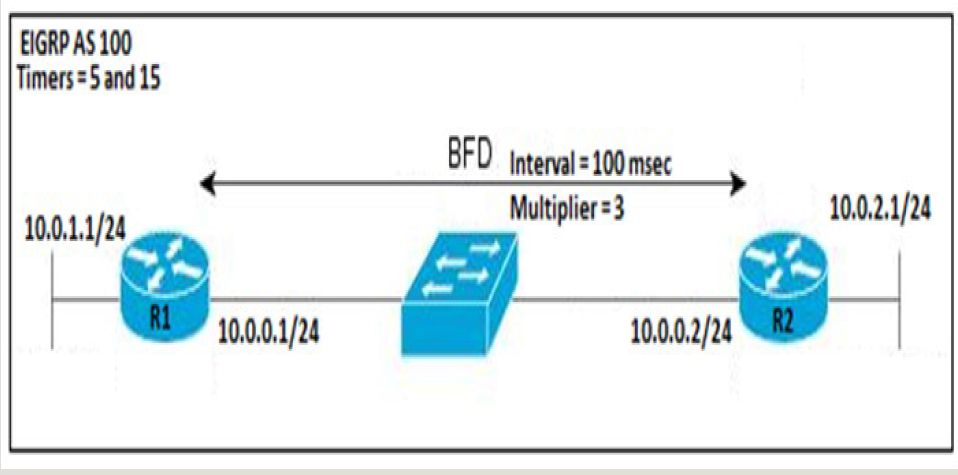

Ví dụ: Nếu bạn muốn EIGRP khám phá ra các láng giềng một cách nhanh chóng, bạn có thể gán các giá trị Hello và Hold-Time tương ứng là 1 giây và 3 giây. Điều này sẽ giúp các láng giềng có thể phát hiện các sự cố trong vòng 3 giây và sau đó mạng sẽ hội tụ lại. Tuy nhiên điều này không đủ nhanh và các chu kỳ xử lý CPU sẽ cần để quản lý tất cả các gói EIGRP Hello. Nếu thay vào đó, bạn dùng BFD giữa các router, bạn vẫn có thể để thời gian Hello interval ở mức 5 giây và hold-time ở mức 15 giây. Sau đó BFD với các gói tin nhỏ sẽ được dùng để theo dõi đường truyền giữa hai router. Trong trường hợp này, nếu có bất kỳ điều gì xảy ra, BFD sẽ gửi cảnh báo cho EIGRP sao cho EIGRP có thể tiến hành hội tụ ngay mà không cần chờ thêm một khoảng thời gian holdtime. Cơ chế này sẽ ít tiêu tốn tài nguyên CPU vì các gói tin BFD có kích thước nhỏ hơn, gửi nhanh hơn và thời gian cần để xử lý là ít hơn. Trong các hệ thống router dùng định tuyến phân bố (Distributed Linecard), cách dùng BFD thậm chí còn hiệu quả hơn nữa vì các linecard sẽ xử lý BFD chứ CPU không xử lý. Khoảng thời gian BFD có thể gán xuống các giá trị dưới 1 giây, vì vậy khả năng phát hiện các sự cố sẽ nhanh hơn rất nhiều hơn bất kỳ giao thức định tuyến nào khác.

Trong hình vẽ bên dưới, R1 và R2 đang dùng các gói BFD để theo dõi tình trạng đường truyền với các gói BFD được gửi liên tục mỗi 100 msec và nếu 3 gói liên tiếp bị mất, BFD sẽ kích hoạt tình trạng mất phiên, mất kết nối với thiết bị láng giềng và sẽ gửi cảnh báo cho EIGRP. Các thông số thời gian của EIGRP vẫn được gán ở các giá trị 5 giây và 15 giây. BFD được bật trên các cổng có chạy EIGRP bằng câu lệnh dưới đây trong router mode EIGRP. Các thông số thời gian BFD được gán trên các cổng với câu lệnh bfd interval [50-999] min_rx [1-999] multiplier [3-50].

Hàng tá các nhà cung cấp đang hoàn thiện và sáng tạo các sản phẩm SDWAN với các tính năng như cloud onramps, hỗ trợ cho các ứng dụng SaaS, các tính năng bảo mật và các nền tảng quản trị/ tự động hóa.

Dưới đây là các vấn đề chủ chốt khi đánh giá SDWAN khi công nghệ này bước vào giai đoạn mới trong năm 2020 và các năm tiếp theo.

Sự tin cậy của nhà cung cấp sản phẩm

SDWAN là một thị trường năng động với sản phẩm của hơn 50 nhà cung cấp. Các chức năng SDWAN co bản đã trở thành chuẩn mực trong tất cả các nhà cung cấp firewall và thiết bị định tuyến thế hệ mới. Khi có nhiều nhà cung cấp dịch vụ SDWAN, sự khác biệt trong các tính năng giữa các sản phẩm ngày càng khác biệt. Các giám đốc Công nghệ thông tin nên cẩn thận đánh giá độ tin cậy của các giải pháp SDWAN của các hãng khác nhau.

Tăng tốc tính năng cloud onramps

Các doanh nghiệp tiếp tục gia tăng việc sử dụng nhiều dịch vụ “Hạ tầng như một dịch vụ” (Infrastructure as a Service – Iaas” chẳng hạn như Amazon AWS, MS Azure, Google Cloud, Oracle và nhiều hãng khác. Phần lớn các nhà cung cấp SDWAN đều có quan hệ đối tác với các nhà cung cấp nền tảng cloud hàng đầu và họ dùng các phương thức khác nhau để tăng tốc các lưu lượng mạng đến/đi các ứng dụng trong cloud. Các nhà cung cấp SDWAN cung nâng cấp các vị trí PoP trên các mạng của họ để định tuyến lưu lượng từ mạng của họ đến điểm gần nhất trong AWS hay Azure sao cho độ trễ là thấp nhất.

Các tổ chức có nhiều triển khai multi-cloud cũng nên đánh giá các nền tảng SDWAN trên khả năng tích hợp vào các nền tảng cloud hàng đầu, bao gồm chức năng kết nối “One-click” từ các chi nhánh, các APIs, các thư viện tối ưu và các ứng dụng end-to-end. Trong năm 2020, công nghệ SDWAN sẽ cải tiến khả năng của nó để giúp các tổ chức chuyển dần các ứng dụng vào các nền tảng IaaS khác nhau.

Cải tiến khả năng hỗ trợ cho SaaS

Các tổ chức dựa trên nhiều nhà cung cấp dịch vụ SaaS để có thể có các ứng dụng truyền thông hợp nhất, các bộ office, CRM, các phần mềm kế toán và nhiều ứng dụng chuyên biệt khác. Đây là thách thức cho các nhân viên IT để đảm bảo chất lượng dịch vụ đến các ứng dụng này vì mỗi nhà cung cấp dịch vụ có các đặc điểm duy nhất, các cơ chế bảo mật khác nhau, các công cụ quản trị và APIs khác nhau.

Phần lớn các nền tảng SDWAN có thể nhận dạng các lưu lượng thông qua các địa chỉ IP hay các kiểu lưu lượng đến/đi từ các nhà cung cấp dịch vụ SaaS. IT có thể thiết lập các chính sách cụ thể, các chính sách bảo mật và các tiêu chuẩn tương thích bên trong các công cụ quản trị SDWAN cho từng nhà cung cấp dịch vụ SaaS. Một vài sản phẩm SDWAN có các tính năng tích hợp đặc biệt cho các nền tảng SaaS.

SDWAN cũng cung cấp các chính sách có độ ưu tiên cao cho các ứng dụng chẳng hạn như các ứng dụng communication và các ứng dụng video. Trong năm 2020, các nhà cung cấp SDWAN sẽ tiếp tục cải tiến khía cạnh tự động hóa khi viết các chính sách về QoS cho các ứng dụng QoS.

Các cơ chế bảo mật tích hợp vào trong sản phẩm SDWAN

SDWAN tận dụng băng thông từ các kết nối Internet, như vậy cũng tạo ra những mối nguy tiềm ẩn từ các vị trí mạng ở chi nhánh và các thiết bị lớp ngoại vi đối với các kiểu tấn công mạng. Kết quả là các triển khai SDWAN yêu cầu thêm các tính năng bảo mật để đảm bảo rằng các chính sách của doanh nghiệp được áp đặt ở các vị trí khác nhau. Các tính năng bảo mật phải bao gồm khả năng nhận thất được của lưu lượng, các chính sách điều khiển và các cơ chế bảo vệ đối với các mối đe dọa trực tiếp.

Phần lớn các nhà cung cấp dịch vụ SDWAN đều có thêm vào một mức độ bảo mật cho các nền tảng của họ, bao gồm các chức năng mã hóa và các chức năng tường lửa. Các chức năng bảo mật khác bao gồm các hệ thống phát hiện xâm nhập, các chức năng lọc nội dung/ lọc URL, các chức năng phát hiện malware và DDOS.

Các sản phẩm SDWAN cũng nên cung cấp khả năng nhận dạng/ khả năng thấy được các ứng dụng, các giao thức và các thiết bị để audit và tương thích. SDWAN có cung cấp các chính sách tự động về lưu lượng nào sẽ được định tuyến trên kết nối nào và khả năng lọc/cho phép các lưu lượng từ các vị trí khác nhau. Trong năm 2020 này, các nhà cung cấp SDWAN sẽ tiếp tục cải tiến bề rộng và chiều sâu của các sản phẩm bảo mật của họ.

Nâng cao tính năng bảo mật

Các tổ chức lớn thường có các nhân sự bảo mật SecOps để bảo vệ các tài nguyên mạng khỏi các cuộc tấn công. Họ đã phát triển một loạt các sản phẩm bảo mật và các dịch vụ từ các nhà cung cấp dịch vụ bảo mật, bao gồm các tường lửa thế hệ kế tiếp, các bộ điều khiển mạng, IPsec, kiểm soát truy cập…IT cần phải tích hợp các triển khai SDWAN bên trong các kiến trúc bảo mật hiện có hoặc nằm trong kế hoạch của doanh nghiệp.

Trong năm 2020, các nhà cung cấp dịch vụ SDWAN cũng cải tiến chiều sâu của các mối quan hệ hợp tác với các hãng bảo mật. Chúng ta có thể kỳ vọng các chức năng SDWAN sẽ tích hợp vào trong các sản phẩm bảo mật. Các mối quan hệ này sẽ cung cấp một nơi duy nhất để giám sát cả SDWAN và chức năng quản trị. Nhân sự IT hoặc nhân sự Security sẽ có thể dễ dàng phân phối các chính sách bảo mật đến các chi nhánh. Các chức năng quản trị bảo mật sẽ trở bên tự động cao và bao gồm các chức năng phân tích để cảnh báo đến các cuộc tấn công.

Chức năng quản trị, tự động hóa và sắp xếp

SDWAN đang trở thành một thành phần quan trọng trong hạ tầng mạng IT, vì vậy nó phải có khả năng mở rộng lên mức hàng trăm hay hàng ngàn vị trí và phải có khả năng tương tác tốt với các nền tảng quản trị mạng, quản trị ứng dụng hiện có. Trong năm 2020, các nhà cung cấp dịch vụ SDWAN sẽ tiếp tục cải tiến các chức năng quản trị và tự động hóa với các khả năng sau:

- Khả năng gán các độ ưu tiên cho các ứng dụng và để cho hạ tầng mạng thực hiện các quyết định định tuyến tương ứng.

- Khả năng cho các nhà cung cấp dịch vụ IT thay đổi nhanh các vị trí, thêm vào hay loại bỏ các nhà cung cấp dịch vụ ISP, thêm vào các ứng dụng hay kết nối các thiết bị IoT.

SDWAN còn một con đường dài phía trước trước khi họ có thể hiện thực lời hứa về một mạng WAN dựa trên ý định. Trong năm 2020, họ sẽ cải tiến khả năng để giúp các nhà IT dễ dàng tìm ra các nguyên nhân làm chậm các ứng dụng, nhanh chóng kết nối các thiết bị IT, xem tình trạng của mạng, và hợp nhất các phần mềm quản trị.

Giao thức BFD (Bidirectional Forwarding Detection)

Trong SDWAN, giao thức BFD được dùng giữa các thành phần vSmart, VEdge để nhằm giúp phát hiện khi có sự cố đường truyền xảy ra. BFD cũng được sử dụng trong các môi trường như các trung tâm dữ liệu. Trong đó, việc chờ khoảng thời gian vài giây để cho mạng tính toán lại là không phù hợp.

Trong vài môi trường mạng truyền thống trước đây, để phát hiện một cách nhanh chóng một kết nối giữa các router có bị sự cố hay không, chúng ta có thể dùng cơ chế phát hiện mất sóng mang. Hình vẽ bên dưới minh họa ba môi trường mạng trong đó các sự cố có thể không xảy ra trên các cổng trực tiếp. Khi sự cố đường truyền không xảy ra trên kết nối trực tiếp, router cần phải dựa vào các thông điệp keepalive để xác định khả năng đi tới router đầu xa. Khoảng thời gian này có thể là rất dài đối với các chuẩn mực ngày nay. Ví dụ OSPF có thể phải chờ 40 giây để thông báo một láng giềng là bị mất kết nối.

Một phương án đầu tiên để giúp nhận ra một router láng giềng đã mất kết nối là chúng ta gán các thông số thời gian hello và keepalive trên các routing protocols đến một giá trị rất nhỏ. Tuy nhiên, thời gian hello nhanh không phải lúc nào cũng giúp giảm được khoảng thời gian phát hiện sự cố xuống đến mức mà hệ thống mạng có thể định tuyến qua tuyến đường thay thế mà không ảnh hưởng đến các ứng dụng. Nói cách khác, cho dù có dùng cách giảm thời gian hello của các routing protocol, khi có sự cố xảy ra, các ứng dụng quan trọng ở bên trên ít nhiều đều bị ảnh hưởng. Thêm vào đó, các gói hello sẽ làm tiêu tốn CPU và giải pháp này không có khả năng mở rộng tốt khi số lượng router và số quan hệ láng giềng tăng cao.

Một phương án khác tốt hơn là dùng giao thức BFD. BFD là giao thức giúp phát hiện các sự cố mạng. Giao thức BGD làm việc tốt với tất cả các kiểu đường truyền vật lý, tất cả các routing protocols, tất cả các sơ đồ mạng và tất cả các kiểu đóng gói. Nó được dùng để phát hiện các sự cố mất đường truyền giữa hai router trong cùng một mạng sao cho các sự cố mạng có thể được nhận dạng càng sớm càng tốt, và thời gian hội tụ cũng diễn ra ở tốc độ rất nhanh. BFD là một giao thức nhỏ, dùng các gói tin có kích thước nhỏ. Đặc điểm này giúp các router tốn ít chu kỳ CPU.

Ví dụ: Nếu bạn muốn EIGRP khám phá ra các láng giềng một cách nhanh chóng, bạn có thể gán các giá trị Hello và Hold-Time tương ứng là 1 giây và 3 giây. Điều này sẽ giúp các láng giềng có thể phát hiện các sự cố trong vòng 3 giây và sau đó mạng sẽ hội tụ lại. Tuy nhiên điều này không đủ nhanh và các chu kỳ xử lý CPU sẽ cần để quản lý tất cả các gói EIGRP Hello. Nếu thay vào đó, bạn dùng BFD giữa các router, bạn vẫn có thể để thời gian Hello interval ở mức 5 giây và hold-time ở mức 15 giây. Sau đó BFD với các gói tin nhỏ sẽ được dùng để theo dõi đường truyền giữa hai router. Trong trường hợp này, nếu có bất kỳ điều gì xảy ra, BFD sẽ gửi cảnh báo cho EIGRP sao cho EIGRP có thể tiến hành hội tụ ngay mà không cần chờ thêm một khoảng thời gian holdtime. Cơ chế này sẽ ít tiêu tốn tài nguyên CPU vì các gói tin BFD có kích thước nhỏ hơn, gửi nhanh hơn và thời gian cần để xử lý là ít hơn. Trong các hệ thống router dùng định tuyến phân bố (Distributed Linecard), cách dùng BFD thậm chí còn hiệu quả hơn nữa vì các linecard sẽ xử lý BFD chứ CPU không xử lý. Khoảng thời gian BFD có thể gán xuống các giá trị dưới 1 giây, vì vậy khả năng phát hiện các sự cố sẽ nhanh hơn rất nhiều hơn bất kỳ giao thức định tuyến nào khác.

Trong hình vẽ bên dưới, R1 và R2 đang dùng các gói BFD để theo dõi tình trạng đường truyền với các gói BFD được gửi liên tục mỗi 100 msec và nếu 3 gói liên tiếp bị mất, BFD sẽ kích hoạt tình trạng mất phiên, mất kết nối với thiết bị láng giềng và sẽ gửi cảnh báo cho EIGRP. Các thông số thời gian của EIGRP vẫn được gán ở các giá trị 5 giây và 15 giây. BFD được bật trên các cổng có chạy EIGRP bằng câu lệnh dưới đây trong router mode EIGRP. Các thông số thời gian BFD được gán trên các cổng với câu lệnh bfd interval [50-999] min_rx [1-999] multiplier [3-50].