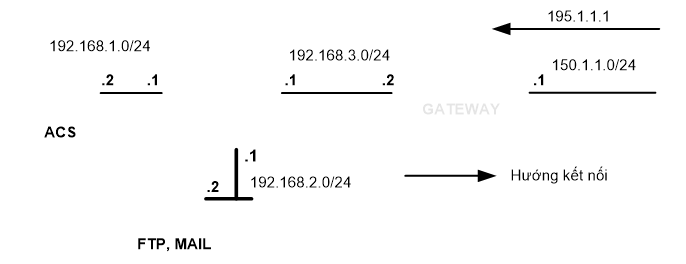

Hình 2.5

1. Mô tảThực hiện hạn chế quyền truy cập dịch vụ từ bên ngoài vào vùng DMZ. Với việc dùng RADIUS để thực hiện việc xác thực và cấp quyền. Khi người dùng xác thực thành công với FTP, ACL sẽ được nhận từ ACS để cho phép những dịch vụ khác như ICMP, SMTP và POP3.

Địa chỉ 192.168.2.2 được NAT tĩnh trên GATEWAY với 195.1.1.1.

2. Cấu hình

2.1. Cấu hình trên ACS

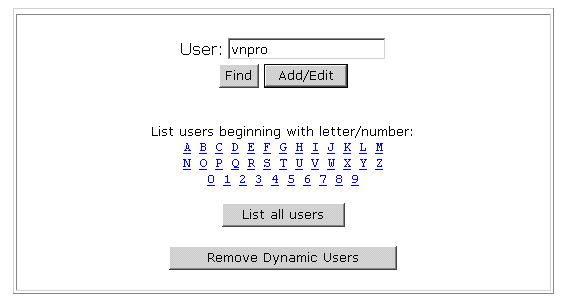

Tạo thông tin người dùng (hình 2.7).

Hình 2.7

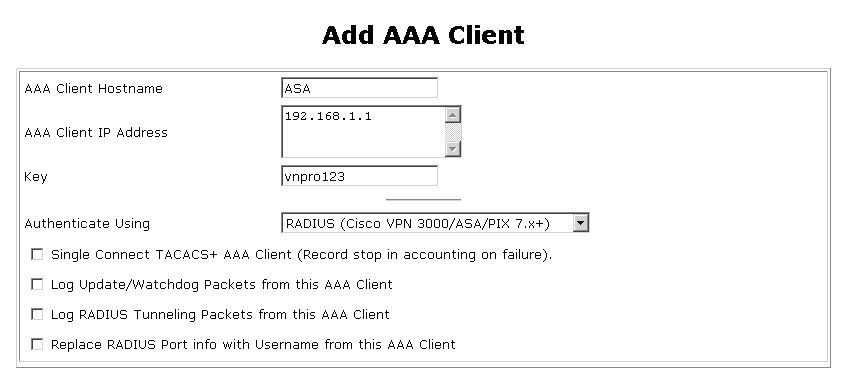

Định nghĩa AAA Client (hình 2.8).

Hình 2.8

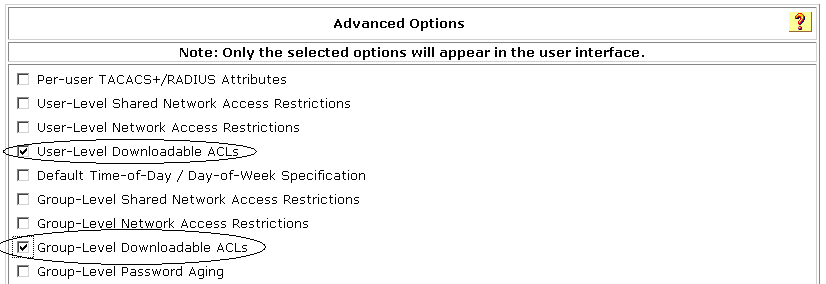

Trong Interface Configuration chọn Advanced Option (hình 2.9).

Hình 2.9

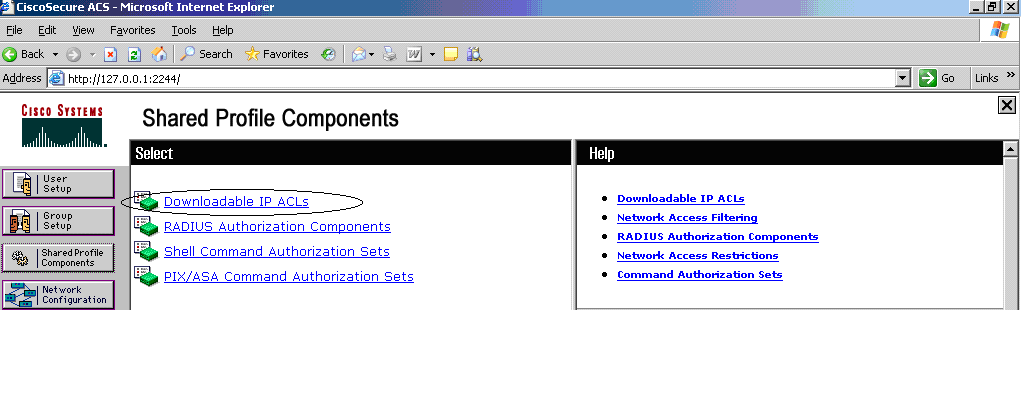

Chọn Downloadable IP ACLs (hình 2.10).

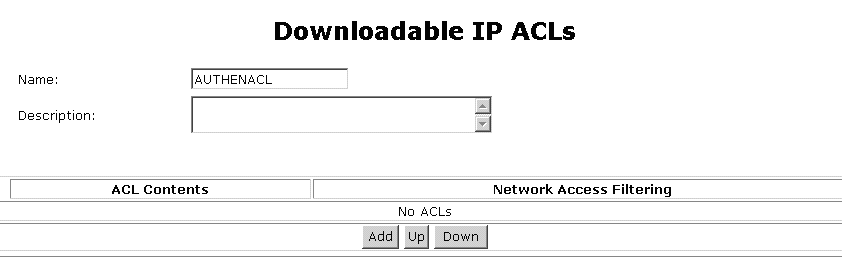

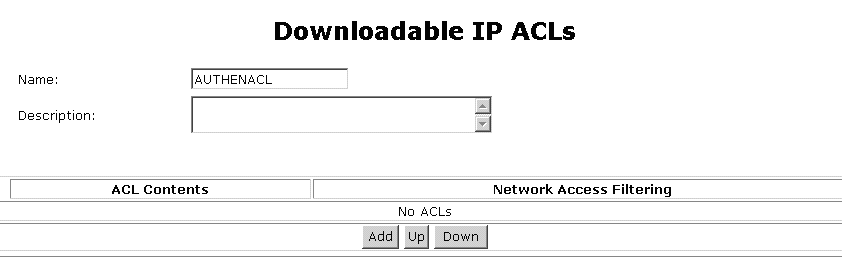

Chọn Add để tạo ACL (hình 2.11).

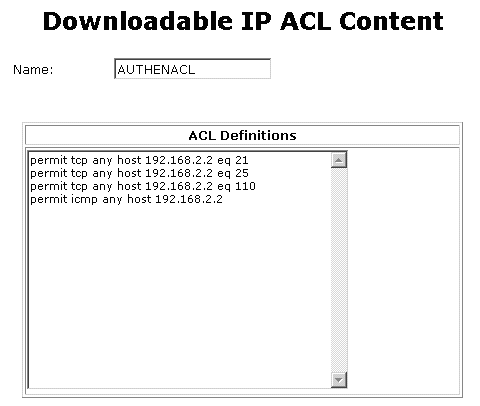

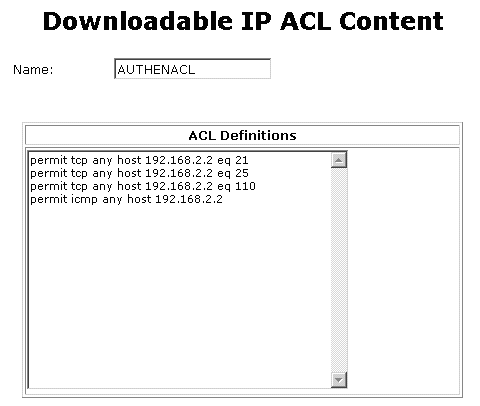

Định nghĩa ACL (hình 2.12).

Hình 2.10

Hình 2.11

Hình 2.12

Hình 2.11

Hình 2.12

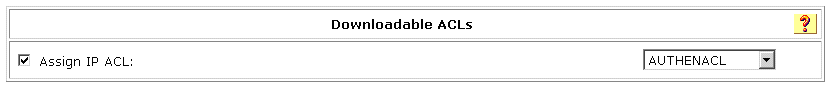

Trong tab Group Setup hoặc User Setup, đảm bảo Assign IP ACL được chọn (hình 2.13).

Hình 2.13

2.2. Cấu hình trên GATEWAYĐịnh nghĩa NAT tĩnh:

Code:

GATEWAY(config)#ip nat inside source static 192.168.2.2 195.1.1.1

Code:

GATEWAY(config)#ip route 192.168.2.0 255.255.255.0 192.168.3.1

Xác định thông tin Radius:

Code:

ciscoasa(config)# aaa-server RADIUS protocol radius ciscoasa(config)# aaa-server RADIUS host 192.168.1.2 ciscoasa(config-aaa-server-host)# key vnpro123

Code:

ciscoasa(config)# access-list AUTHEN permit tcp any host 192.168.2.2

Code:

ciscoasa(config)# aaa authentication match AUTHEN outside RADIUS

Code:

ciscoasa(config)# no nat-control

Code:

ciscoasa(config)# test aaa authentication RADIUS host 192.168.1.2

Password: *****

INFO: Attempting Authentication test to IP address <192.168.1.2> (timeout: 12 seconds)

INFO: Authentication Successful

Định nghĩa luồng dữ liệu cho phép vào:

Code:

ciscoasa(config)# access-list INBOUND permit tcp any host 192.168.2.2 eq 21 ciscoasa(config)# access-group INBOUND in interface outside per-user-override

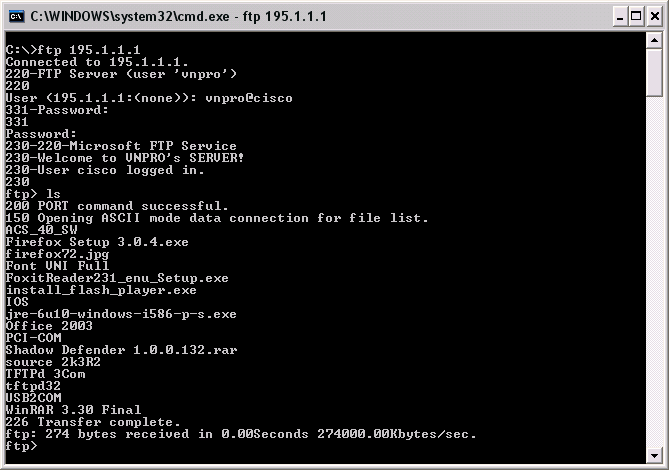

Để có thể sử dụng dịch vụ ICMP, SMTP, POP3, người dùng cần thực hiện xác thực trước với FTP.

Với trường username: tên người dùng trên RADIUS kết hợp với “@” và tên người dùng trên FTP.

Với trường password: mật khẩu người dùng trên RADIUS kết hợp với “@” và mật khẩu người dùng trên FTP.

Hình 2.14

Trạng thái được xác thực:

Code:

ciscoasa(config)# sh uauth Current Most Seen Authenticated Users 1 1 Authen In Progress 0 1 [B][I]user 'vnpro' at 150.1.1.2, authenticated (idle for 0:00:16)[/I][/B] [B]access-list #ACSACL#-IP-AUTHENACL-49c41ebf (*)[/B] [I]=> ACL được cấp[/I] absolute timeout: 0:05:00 inactivity timeout: 0:00:00

c

Code:

iscoasa(config)# sh access-list access-list cached ACL log flows: total 0, denied 0 (deny-flow-max 4096) alert-interval 300 access-list AUTHEN; 1 elements access-list AUTHEN line 1 extended permit tcp any host 192.168.2.2 (hitcnt=5) 0xa9a1be7a access-list INBOUND; 1 elements access-list INBOUND line 1 extended permit tcp any host 192.168.2.2 eq ftp (hitcnt=3) 0xd82369ab [I]access-list #ACSACL#-IP-AUTHENACL-49c41ebf; 4 elements (dynamic)[/I] [I]access-list #ACSACL#-IP-AUTHENACL-49c41ebf line 1 extended [B]permit tcp any host 192.168.2.2 eq ftp[/B] (hitcnt=6) 0xae682d12[/I] [I]access-list #ACSACL#-IP-AUTHENACL-49c41ebf line 2 extended [B]permit tcp any host 192.168.2.2 eq smtp [/B](hitcnt=0) 0xa9568671[/I] [I]access-list #ACSACL#-IP-AUTHENACL-49c41ebf line 3 [B]extended permit tcp any host 192.168.2.2 eq pop3[/B] (hitcnt=0) 0x83ef2d68[/I] [I]access-list #ACSACL#-IP-AUTHENACL-49c41ebf line 4 [B]extended permit icmp any host 192.168.2.2[/B] (hitcnt=0) 0xd730ebd3[/I]

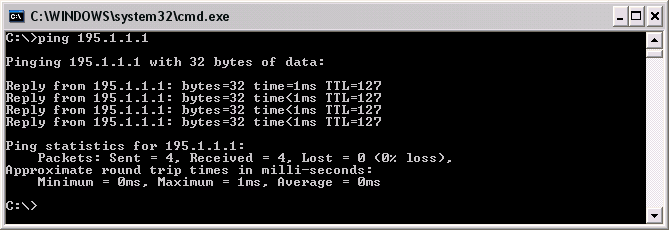

Thực hiện ping thành công (hình 2.15).

Hình 2.15

Quan sát ACL được cấp xuống và ACL đã định nghĩa trên ASA, có hai dòng ACL trùng nhau là permit tcp any host 192.168.2.2 eq ftp, trong trường hợp xác thực bằng FTP thì có thể không cần khai báo câu ACL này trên ACS. Tuy nhiên trong trường hợp người dùng muốn truy cấp dịch vụ nhưng bằng phương pháp xác thực khác như virtual telnet thì dòng ACL này cần khai báo trên ACS nhưng ngược lại thì không cần định nghĩa trên ASA.