Phần B: Mạng LAN ảo (Virtual LAN)

Chương I

Virtual LAN

1.1 Giới thiệu chung về VLAN

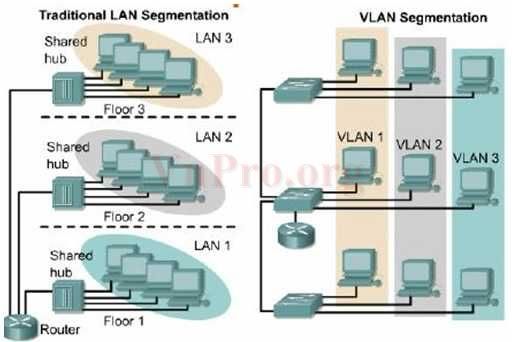

Một chức năng lớn của công nghệ chuyển mạch Ethernet đó là VLAN. Công nghệ VLAN được sử dụng để nhóm các workstation và server vào trong một nhóm logic. Các thiết bị trong một VLAN được hạn chế truyền thông cùng với các thiết bị trong VLAN cho nên hoạt động mạng chuyển mạch giống như một số lượng của các LAN riêng lẻ không kết nối. Các doanh nghiệp thường sử dụng VLAN như một cách chắc chắn rằng các nhóm user riêng biệt được nhóm một cách logic. Với mạng LAN thông thường các workgroup và các phòng ban (Marketing, Accounting…) nằm trong một mạng vật lý, nhưng với VLAN thì được nằm trong một mạng logic.

Ví dụ: Trong một toà nhà nhiều tầng của một công ty. Các công ty con thành viên nằm trên một tầng riêng biệt. Các công ty đều có các bộ phận giống nhau như: marketing, accounting…Những người của bộ phận Marketing thì nằm trong VLAN Marketing nhưng họ vẫn làm việc với bộ phận Accounting nằm trong VLAN Acounting.

Các Router trong VLAN đưa ra phương pháp lọc quảng bá (broadcast filtering), chế độ bảo mật và quản lý lưu lượng đường truyền. Một VLAN là một nhóm các thiết bị mạng và dịch vụ mà không bị giới hạn trong phân đoạn mạng vật lý hoặc switch. Mỗi một phân đoạn mạng logic của VLAN được tổ chức theo nhóm chức năng.

Miền quảng bá (broadcast domain) với các VLAN và Router: một VLAN là một miền quảng bá được tạo bởi 1 hay nhiều switch.

1.2 Lợi ích của VLAN

Các công ty tiếp tục được kiện toàn lại bộ máy làm việc. Trung bình hàng năm có từ 20% đến 40% lực lượng lao động chuyển công tác (thôi việc, chuyển công ty khác…). Di chuyển, thêm và thay đổi là những thứ làm đau đầu nhà quản lý và là một trong những nguyên nhân làm tăng chi phí quản lý mạng.

1.2.1 Thay đổi sự quản lý

VLAN cung cấp một hiệu quả kỹ thuật cho việc điều khiển các thay đổi và giảm bớt chi phí đó là kết hợp việc cấu hình lại các HUB và Router. Các user trong một VLAN có thể chi sẻ trong cùng một không gian địa chỉ (đó là địa chỉ IP Subnet) mà không quan tâm đến vị trí. Khi các user trong một VLAN di chuyển từ nơi này đến nơi khác, miễn là các user đó vẫn nằm trong VLAN và được kết nối tới switch port và địa chỉ mạng không được thay đổi. Thay đổi vị trí có thể đơn giản như cắm một máy tính vào cổng trên VLAN switch và cấu hình lai cổng trên switch vào VLAN.

1.2.2 Vấn đề bảo mật

VLAN có một hiệu quả kỹ thuật cho việc mở rộng tường lửa từ các Router tới kết cấu switch và bảo vệ mạng một lần nữa khỏi các mối nguy hiểm. Firewall được tạo ra bằng cách bằng cách gán các cổng switch hoặc các user vào các nhóm VLAN cụ thể. Trong một switch, lưu lượng broadcast trong phạm vi một VLAN không truyền ra ngoài VLAN. Những cổng liền kề không thuộc một VLAN thì không nhận lưu lượng broadcast mà các VLAN khác quảng bá. Kiểu cấu hình này thực chất giảm bớt lưu lượng broadcast, dành băng thông cho lưu lượng người dùng thực sự và ít rủi do cho mạng truớc kiểu tấn công broadcast stom.

Một vấn đề chia sẻ LAN thông thường là chúng tương đối dễ bị xâm nhập. Bằng cách cắm dây mạng vạo một cổng, một user có thể truy cập vào bên trong của phân đoạn mạng. Trong nhóm làm việc lớn thì nguy có bị truy nhập trái phép cũng cao hơn.

Hiệu quả chi phí và kỹ thuật quản trị dễ dàng, khả năng bảo mật cao là phân đoạn mạng và đưa các user vào trong nhóm các broadcast. Điều này cho phép quản lý mạng theo các cách sau đây:

·Hạn chế số lượng user trong một nhóm VLAN.

·Ngăn ngừa các user truy nhập trái phép mà không đựoc sự đồng ý của chương trình quản lý VLAN.

·Cấu hình tất cả các cổng không được sử dụng vào một dịch vụ VLAN cấp thấp mặc định.

Kiểu thực thi của việc phân đoạn là tương đối dễ. Các cổng của switch được nhóm vào với nhau theo một kiểu ứng dụng và đặc quyền truy cập.

Các ứng dụng hạn chế và các tài nguyên được đặt trong một VLAN bảo mật. Trong VLAN bảo mật, switch hạn chế truy cập vào nhóm. Việc hạn chế có thể là dựa trên khu vực địa chỉ, kiểu ứng dụng, hoặc kiểu giao thức.

II. Cấu trúc và hoạt động của VLAN

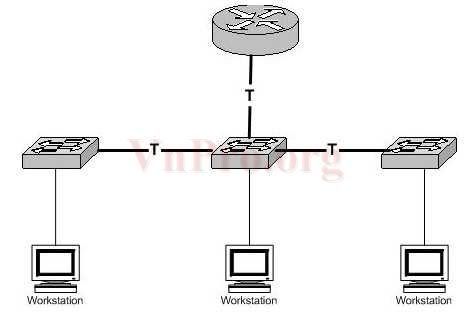

Cấu trúc của một mạng các VLAN gồm 3 tầng thiết bị như trên hình.

Tầng 1: là Router làm nhiệm vụ định tuyến giữa các VLAN

Tầng 2: là các switch. Trên các cổng của mỗi switch chia thành các VLAN

Tầng 3: là các workstation

Ký hiệu T: là đường Trunk

2.1 Cách thức tạo lập VLAN

Mỗi một cổng trên switch có thể chia cho một VLAN. Những cổng được chia sẻ cho cùng một VLAN thì chia sẻ broadcast. Cổng nào không thuộc VLAN thì sẽ không chia sẻ broadcast. Những cải tiến của VLAN là làm giảm bớt broadcast và sự lãng phí băng thông.

Có 2 phương thức để tạo lập VLAN:

·VLAN tĩnh (Static VLAN)

·VLAN động (Dynamic VLAN)

2.1.1 Static VLAN

Phương thức này được ám chỉ như là port-base membership. Việc gán các cổng switch vào một VLAN là đã tạo một static VLAN. Giống như một thiết bị được kết nối vào mạng, nó tự động thừa nhận VLAN của cổng đó. Nếu user thay đổi các cổng và cần truy cập vào cùng một VLAN, thì người quản trị mạng cần phải khai báo cổng tới VLAN cho kết nối tới.

2.1.2 Dynamic VLAN

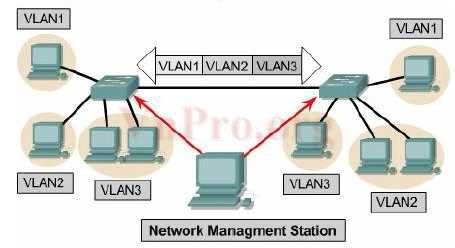

VLAN được tạo thông qua việc sử dụng các phần mềm như Ciscowork 2000. Với một VMPS (VLAN Management Policy Server) có thể đăng ký các cổng cuả switch vào các VLAN một cách tự động dựa trên địa chỉ MAC nguồn của thiết bị được nối vào cổng. Dynamic VLAN hiện thời tính đến thành viên của nó dựa trên địa chỉ MAC của thiết bị. Như mộ thiết bị trong mạng, nó truy vấn một cơ sở dữ liệu trên VMPS của các VLAN thành viên.

Trên switch cổng được gán cho một VLAN cụ thể thì độc lập với user hoặc hệ thống gắn với cổng đó. Điều đó có nghĩa là tất cả các user nằm trên các cổng nên là thành viên của cùng một VLAN. Một workstation hay một HUB có thể kết nối vào một cổng VLAN. Người quản trị mạng thực hiện gán các VLAN. Cổng mà được cấu hình là Static thì không thể thay đổi một cách tự động được tới VLAN khác khi mà cấu hình lại switch.

Khi các user gắn với cùng một phân đoạn mạng chia sẻ, tất cả các user đó cùng chia sẻ băng thông của phân đoạn mạng. Mỗi một user được gắn vào môi trường chia sẻ, thì sẽ có ít băng thông sẵn có cho mỗi user, bởi vì tất cả các user đầu nằn trên một miền xung đột. Nếu chia sẻ trở nên quá lớn, xung đột có thể sảy ra quá mức và các trình ứng dụng có thể bị mất chất lượng.

Các switch làm giảm xung đột bằng cách cung cấp băng thông giữa các thiết bị sử dụng Micro segmentation (Vi phân đoạn), tuy nhiên các switch chỉ chuyển các gói tin dạng ARP (Address Resolution Protocol – Giao thức độ phân giải địa chỉ). VLAN đưa ra nhiều băng thông hơn cho user trong một mạng chia sẻ bằng cách hạn chế miền quảng bá cụ thể.

VLAN mặc định cho tất cả các cổng trên switch là VLAN1 hoặc là management VLAN. VLAN mặc định không thể xoá, tuy nhiên các VLAN thêm vào có thể tạo ra và các cổng có thể gán lại tới các VLAN sen kẽ.

Mỗi một cổng giao diện trên switch giống như cổng của bridge và switch đơn giản là một bridge nhiều cổng. Các bridge lọc tải mạng mà không cần quan tâm đến phân đoạn mạng nguồn mà chỉ cần quan tâm đến phân đoạn mạng đích. Nếu một frame cần chuyển qua bridge , và địa chỉ MAC đích là biết được, thì bridge sẽ chuyển frame tới cổng giao diện chính xác. Nếu bridge hoặc switch không biết được đích đến, nó sẽ chuyển gói tin qua tất cả các cổng trong vùng quản bá (VLAN) trừ cổng nguồn.

Mỗi một VLAN nên có một địa chỉ lớp 3 duy nhất hoặc địa chỉ subnet đựoc đăng ký. Điều đó giúp Router chuyển mạch gói giữa các VLAN. Các VLAN có thể tồn tại như các mạng End –to-end (Từ đầu cuối đến đầu cuối).

2.2 Các End-to-End VLAN (VLAN đầu cuối)

Các End-to-end VLAN cho phép các thiết bị trong một nhóm sử dụng chung tài nguyên. Bao gồm các thông số như server lưu trữ, nhóm dự án và các phòng ban. Mục đích của các End-to-end VLAN là duy trì 80% thông lượng trên VLAN hiện thời. Một End-to-end VLAN có các đặc điểm sau:

·Các user được nhóm vào các VLAN độc lập về vị trí vật lý nhưng lại phụ thuộc vào nhóm chức năng hoặc nhóm đặc thù công việc.

·Tất cả các user trong một VLAN nên có cùng kiểu truyền dữ liệu 80/20 (80% băng thông cho VLAN hiên thời/ 20% băng thông cho các truy cập từ xa).

·Như một user di chuyển trong một khuôn viên mạng, VLAN dành cho user đó không nên thay đổi.

·Mỗi VLAN có những bảo mật riêng cho từng thành viên.

Như vậy, trong End-to-end VLAN, các user sẽ được nhóm vào thành những nhóm dựa theo chức năng, theo nhóm dự án hoặc theo cách mà những người dùng đó sử dụng tài nguyên mạng.

2.3 Geographic VLANs (Các VLAN cục bộ)

Nhiều hệ thống mạng mà cần có sự di chuyển tới những nơi tập trung tài nguyên, End-to-end VLAn trở nên khó duy trì. Những user yêu cầu sử dụng nhiều nguồn tài nguyên khác nhau, nhiều trong số đó không còn ở trong VLAN của chúng nữa. Bởi sự thay đổi về địa điểm và cách sử dụng tài nguyên. Các VLAN được tạo ra xung quanh các giới hạn địa lý hơn là giới hạn thông thường.

Vị trí địa lý có thể rộng như toàn bộ một toà nhà, hoặc cũng có thể nhỏ như một switch trong một wiring closet. Trong một cấu trúc VLAN cục bộ, đó là một cách để tìm ra nguyên tắc 20/80 trong hiệu quả với 80% của thông luợng truy cập từ xa và 20% thông lượng hiện thời tới user. Điều này trái ngược với End-to-end VLAN. mặc dù hình thái mạng này user phải đi qua thiết bị lớp 3 để đạt được 80% tài nguyên khai thác. Thiết kế này cho phép cung cấp cho một dự định, một phương thức chắc chắn của việc xác nhận tài nguyên.

2.4 Các kiểu VLAN

Có 3 mô hình cơ bản để xác định và điều khiển một gói tin được gán như thế nào vào một VLAN:

·VLAN dựa trên cổng – port-base VLANs

·VLAN dựa trên địa chỉ MAC – MAC address-base VLANs

·VLAN dựa trên giao thức – Protocol-base VLANs

Số lượng các VLAN trong một switch có thể rất khác nhau, phụ thuộc vào một vài yếu tố. Như: các kiểu lưu lượng, kiểu ứng dụng, nhu cầu quản lý mạng và nhóm thông dụng. Thêm nữa phải xem xét một vấn đề quan trọng trong việc xác địng rõ kích cỡ của switch và số lượng các VLAN là sắp xếp dãy địa chỉ IP.

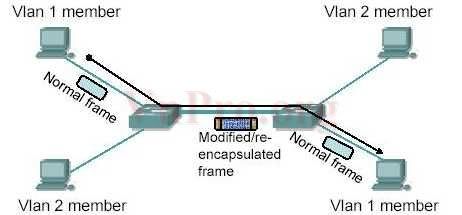

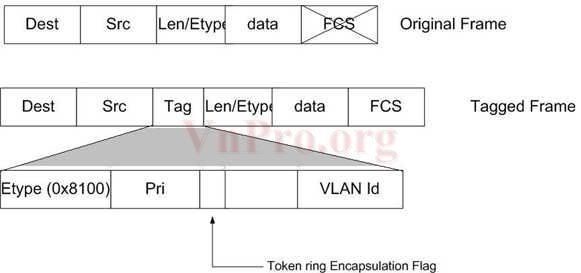

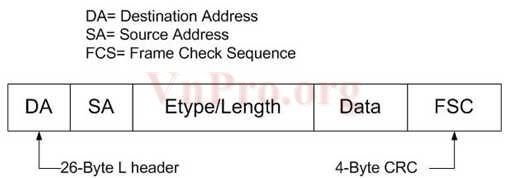

2.5 Nhận dạng VLAN Frame

Với các VLAN sử dụng nhiều switch, frame header được đóng gói hoặc sử dụng lại để phản hồi lại một VLAN Id trước khi Frame được gửi đi vào nối kết giữa các switch. Trước khi chuyển gói tin đến điểm cuối, Frame header được thay đổi trở lại với định dạng ban đầu. VLAN nhận dạng bằng cách: gói tin nào thì thuộc VLAN đó. Phương thức đa mạch nối (Multiple trunking) tồn tại, bao gồm IEEE 802.1q, ISL, 802.10 và LANE. Trong khuôn khổ luận văn này chỉ đề cập đến IEEE 802.1q và ISL.

2.5.1 IEEE 802.1q: Frame tagging

Giao thức này như là một phương thức chuẩn của IEEE để dành cho việc nhận dạng các VLAN bằng cách thêm vào Frame header đặc điểm cuả một VLAN. Phương thức này còn được gọi là gắn thẻ cho Frame (Frame tagging).

Hình trên minh hoạ một định dạng Frame 802.1q với VLAN Id. Mỗi một cổng 802.1q được gán cho một đường trunk và tất cả các cổng trên đường trunk đều ở trong một Native VLAN. Mỗi cổng 802.1q được gán một giá trị nhận dạng đó là native VLAN Id (Mặc định là VLAN 1). Tất cả các Frame không được gắn thẻ được gán vào trong LAN cái mà theo lý thuyết là nằm trong tham số Id. Một đường trunk 802.1q được kết hợp các cổng trunk có một giá trị Native VLAN. Tuy nhiên các trạm làm việc thông thường có thể đọc được các Native Frame không gắn thẻ nhưng lại không đọc được các Frame được gắn thẻ. IEEE 802.1q Frame tagging đã đưa ra một phương truyền thông VLAN giữa các switch.

2.5.2 Inter-Switch Link Protocol

ISL là một giao thức đóng gói của Cisco. Giao thức này dùng để đa liên kết các hệ thống đa switch, nó được hỗ trợ, tương thích trên switch cũng tốt như trên Router.

Dòng switch Castalyst sử dụng ISL frame tagging là một kỹ thuật có độ trễ thấp, dùng cho việc dồn kênh từ nhiều VLAN trên một đường dây vật lý. ISL được thực thi cho các kết nối giữa switch, Router và NIC sử dụng trên các node như server. Để hỗ trợ chức năng ISL, các thiết bị kết nối phải được cấu hình ISL.

Mời các bạn đón xem tiếp :

III. Phân biệt các kiểu VLAN

Chúc các bạn vui !!!

Các bạn có thể tham khảo :

Phần A: Cơ bản về NETWORK và LAN

tại http://www.vnpro.org/forum/showthread.php?t=14246

Comment