DHCP Snooping

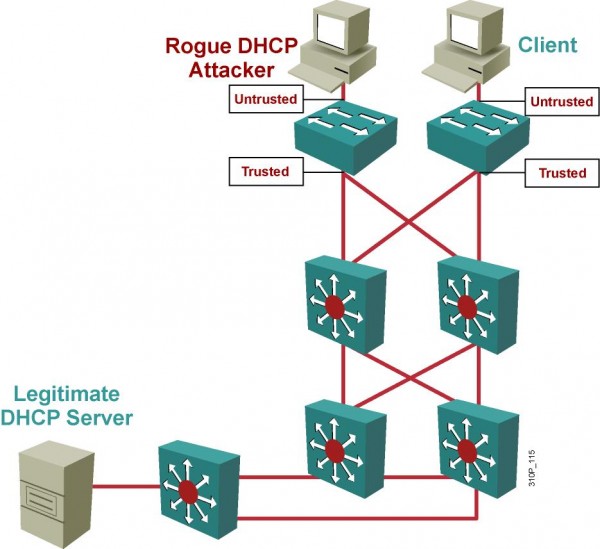

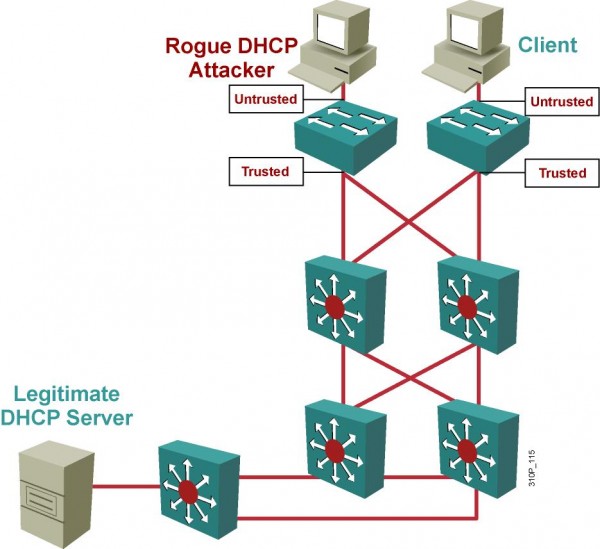

DHCP server được dùng để cấp địa chỉ IP, gateway, DNS server, … giúp client có đầy đủ thông tin để truy cập vào mạng. Điều gì sẽ sảy ra nếu một kẻ tấn công tạo một DHCP server giả mạo trong cùng một mạng con (subnet) với người dùng, như vậy người dùng sẽ nhận thông tin như địa chỉ IP, gateway, … giả mạo từ DHCP server của kẻ tấn công này.

Cisco Catalyst Switch hỗ trợ tính năng DHCP Snooping nhằm ngăn chặn tình huống nếu trên, khi DHCP Snooping được bật lên, các port của Switch được chia thành một trong hai loại: trusted và untrusted port. Trong đó DHCP server hợp lệ sẽ nằm ở trusted port và người dùng còn lại sẽ nằm ở untrusted port.

Khi client gởi ra thông điệp DHCP request để xin địa chỉ IP, lúc đó chỉ có DHCP reply từ DHCP server hợp lệ nằm ở port trusted là được phép đi qua, còn các DHCP reply từ các port khác đều bị chặn lại.

IP Source Guard

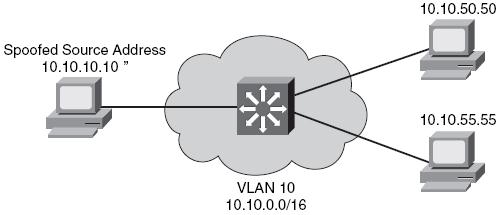

Bình thường, khi một client được cấp địa chỉ IP, theo quy tắc mọi gói tin bắt đầu từ client này đều phải có địa chỉ IP nguồn (source IP) phải là địa chỉ IP đã được cấp. Nhưng nếu client này cố tình can thiệp để phá hoại quy tắc này, tức là khi gởi gói tin ra lại dùng một địa chỉ IP khác nhằm mục đích tất công từ chối dịch vụ thì phải xử lý ra sao?

Cisco Catalyst Switch hỗ trợ tính năng IP Source Guard nhằm ngăn chặn tình huống này. IP Source Guard dùng cơ sở dữ liệu của DHCP Snooping để kiểm tra địa chỉ IP nguồn (có thể kiểm tra địa chỉ MAC nguồn) của gói tin nhận được từ một port có hợp lệ hay không, hợp lệ ở đây nghĩa là địa chỉ IP nguồn đó phải là địa chỉ IP mà client đã xin qua DHCP server, nếu là địa chỉ IP khác tức là không phải IP xin từ DHCP Server gói tin sẽ bị đánh rớt.

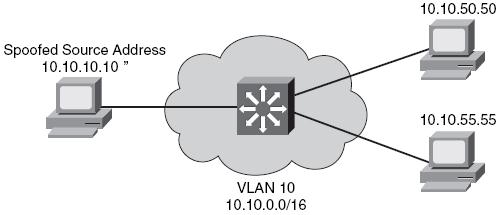

Ví dụ: trong mô hình sau

Client 10.10.50.50/16 gọi là A xin địa chỉ IP qua DHCP server. Như vậy gói tin bắt nguồn từ A phải có địa chỉ IP nguồn là: 10.10.50.50/16, nếu A cố tình giả mạo một địa chỉ IP khác ví dụ: 10.10.10.10, lúc đó những gói tin bắt nguồn từ A có địa chỉ IP nguồn 10.10.10.10 đến Switch sẽ bị đánh rớt.

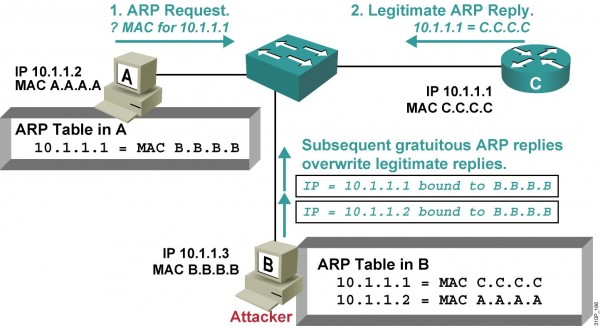

Dynamic ARP Inspection

giao thức ARP (Address Resolution Protocol) – giao thức phân giải từ địa chỉ IP sang MAC, được client dùng để tìm địa chỉ MAC khi đã biết địa chỉ IP.

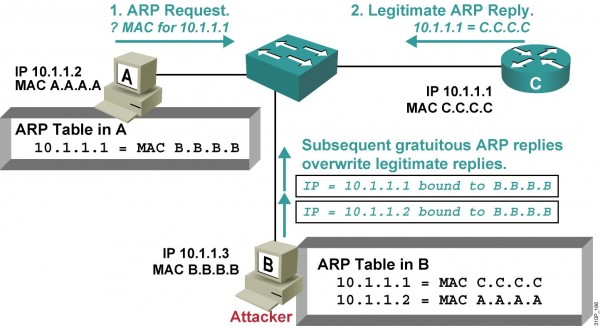

Trong mô hình trên, A muốn tìm địa chỉ MAC của C sẽ làm như sau:

A gởi ARP request để tìm địa chỉ MAC của C có IP 10.1.1.1

C trả lời ARP reply với địa chỉ MAC tương ứng là C.C.C.C

Và như vây A biết được rằng địa chỉ MAC của C là C.C.C.C

Tuy nhiên nếu B là kẻ tấn công thì quá trình sẽ như sau:

A gởi ARP request tìm địa chỉ MAC của C có IP 10.1.1.1

C trả lời ARP reply với địa chỉ MAC tương ứng là C.C.C.C

B liên tục gởi ARP reply đến A với nội dung: IP 10.1.1.1 có địa chỉ MAC là B.B.B.B

A tin địa chỉ IP 10.1.1.1 (địa chỉ IP của C) có MAC là B.B.B.B (địa chỉ MAC của B)

Như vậy gói tin gởi từ A đến C sẽ được đóng gói ở lớp 2 với địa chỉ MAC đích (destination MAC) là B.B.B.B lúc này B sẽ nhận được, ăn cắp thông tin và tiếp tục gởi đến cho C

Chiều gói tin đi từ C đến A cũng tương tự như vậy, đi qua B

A và C không hề hay biết là B đang nghe lén nội dung nói chuyện giữa A và C

Cisco Catalyst Switch cung cấp tính năng Dynamic ARP Inspection (DAI) để ngăn chặn trường hợp này. Cũng giống với DHCP Snooping, DAI khi được cấu hình sẽ phân chia thành 2 loại port: untrusted và trusted. Nếu là port trusted DAI không kiểm tra ARP reply vào port này, nếu là port untrusted DAI sẽ dùng cơ sở dữ liệu của DHCP Snooping kiểm tra ARP reply nhận được từ port có hợp lệ không, hợp lệ ở đây nghĩa là địa chỉ IP và MAC trong ARP reply có trùng với IP và MAC có trong cơ sở dữ liệu của DHCP Snooping không, nếu có ARP reply được phép đi qua, nếu không ARP reply sẽ bị đánh rớt khi đi vào port này.

Trong ví dụ trên nếu có cấu hình DAI trên Switch, ARP reply từ B

10.1.1.1 -> B.B.B.B

10.1.1.2 -> B.B.B.B

Sẽ bị đánh rớt vì địa chỉ IP của B là 10.1.1.3 và MAC của B là B.B.B.B

(còn tiếp)

VnPro

DHCP server được dùng để cấp địa chỉ IP, gateway, DNS server, … giúp client có đầy đủ thông tin để truy cập vào mạng. Điều gì sẽ sảy ra nếu một kẻ tấn công tạo một DHCP server giả mạo trong cùng một mạng con (subnet) với người dùng, như vậy người dùng sẽ nhận thông tin như địa chỉ IP, gateway, … giả mạo từ DHCP server của kẻ tấn công này.

Cisco Catalyst Switch hỗ trợ tính năng DHCP Snooping nhằm ngăn chặn tình huống nếu trên, khi DHCP Snooping được bật lên, các port của Switch được chia thành một trong hai loại: trusted và untrusted port. Trong đó DHCP server hợp lệ sẽ nằm ở trusted port và người dùng còn lại sẽ nằm ở untrusted port.

Khi client gởi ra thông điệp DHCP request để xin địa chỉ IP, lúc đó chỉ có DHCP reply từ DHCP server hợp lệ nằm ở port trusted là được phép đi qua, còn các DHCP reply từ các port khác đều bị chặn lại.

IP Source Guard

Bình thường, khi một client được cấp địa chỉ IP, theo quy tắc mọi gói tin bắt đầu từ client này đều phải có địa chỉ IP nguồn (source IP) phải là địa chỉ IP đã được cấp. Nhưng nếu client này cố tình can thiệp để phá hoại quy tắc này, tức là khi gởi gói tin ra lại dùng một địa chỉ IP khác nhằm mục đích tất công từ chối dịch vụ thì phải xử lý ra sao?

Cisco Catalyst Switch hỗ trợ tính năng IP Source Guard nhằm ngăn chặn tình huống này. IP Source Guard dùng cơ sở dữ liệu của DHCP Snooping để kiểm tra địa chỉ IP nguồn (có thể kiểm tra địa chỉ MAC nguồn) của gói tin nhận được từ một port có hợp lệ hay không, hợp lệ ở đây nghĩa là địa chỉ IP nguồn đó phải là địa chỉ IP mà client đã xin qua DHCP server, nếu là địa chỉ IP khác tức là không phải IP xin từ DHCP Server gói tin sẽ bị đánh rớt.

Ví dụ: trong mô hình sau

Client 10.10.50.50/16 gọi là A xin địa chỉ IP qua DHCP server. Như vậy gói tin bắt nguồn từ A phải có địa chỉ IP nguồn là: 10.10.50.50/16, nếu A cố tình giả mạo một địa chỉ IP khác ví dụ: 10.10.10.10, lúc đó những gói tin bắt nguồn từ A có địa chỉ IP nguồn 10.10.10.10 đến Switch sẽ bị đánh rớt.

Dynamic ARP Inspection

giao thức ARP (Address Resolution Protocol) – giao thức phân giải từ địa chỉ IP sang MAC, được client dùng để tìm địa chỉ MAC khi đã biết địa chỉ IP.

Trong mô hình trên, A muốn tìm địa chỉ MAC của C sẽ làm như sau:

A gởi ARP request để tìm địa chỉ MAC của C có IP 10.1.1.1

C trả lời ARP reply với địa chỉ MAC tương ứng là C.C.C.C

Và như vây A biết được rằng địa chỉ MAC của C là C.C.C.C

Tuy nhiên nếu B là kẻ tấn công thì quá trình sẽ như sau:

A gởi ARP request tìm địa chỉ MAC của C có IP 10.1.1.1

C trả lời ARP reply với địa chỉ MAC tương ứng là C.C.C.C

B liên tục gởi ARP reply đến A với nội dung: IP 10.1.1.1 có địa chỉ MAC là B.B.B.B

A tin địa chỉ IP 10.1.1.1 (địa chỉ IP của C) có MAC là B.B.B.B (địa chỉ MAC của B)

Như vậy gói tin gởi từ A đến C sẽ được đóng gói ở lớp 2 với địa chỉ MAC đích (destination MAC) là B.B.B.B lúc này B sẽ nhận được, ăn cắp thông tin và tiếp tục gởi đến cho C

Chiều gói tin đi từ C đến A cũng tương tự như vậy, đi qua B

A và C không hề hay biết là B đang nghe lén nội dung nói chuyện giữa A và C

Cisco Catalyst Switch cung cấp tính năng Dynamic ARP Inspection (DAI) để ngăn chặn trường hợp này. Cũng giống với DHCP Snooping, DAI khi được cấu hình sẽ phân chia thành 2 loại port: untrusted và trusted. Nếu là port trusted DAI không kiểm tra ARP reply vào port này, nếu là port untrusted DAI sẽ dùng cơ sở dữ liệu của DHCP Snooping kiểm tra ARP reply nhận được từ port có hợp lệ không, hợp lệ ở đây nghĩa là địa chỉ IP và MAC trong ARP reply có trùng với IP và MAC có trong cơ sở dữ liệu của DHCP Snooping không, nếu có ARP reply được phép đi qua, nếu không ARP reply sẽ bị đánh rớt khi đi vào port này.

Trong ví dụ trên nếu có cấu hình DAI trên Switch, ARP reply từ B

10.1.1.1 -> B.B.B.B

10.1.1.2 -> B.B.B.B

Sẽ bị đánh rớt vì địa chỉ IP của B là 10.1.1.3 và MAC của B là B.B.B.B

(còn tiếp)

VnPro