IP Source Guard là một công cụ lọc lưu lượng trên cổng giao tiếp (per-interface traffic filter) chỉ cho phép lưu lượng IP traffic khớp với IP address và MAC address trong mỗi gói tin packet đúng với tham số IP nguồn và MAC nguồn có trong bảng “DHCP snooping binding table” hoặc bảng “static IP source entry” do người quản trị khai báo một cách thủ công.

Tính năng IP Source Guard chỉ cho phép IP và MAC tin cậy được tham chiếu trong bảng binding được trung chuyển trên hạ tầng mạng nhằm ngăn chặn nguy cơ tấn công giả mạo (spoofing attack). Tuy nhiên, đối tượng tấn công vẫn có thể vượt qua được tính năng bảo mật IP Source Guard bằng cách giả mạo địa chỉ IP mà MAC của những host hợp lệ.

Chúng ta có thể kích hoạt IP Source Guard trên cổng giao tiếp Layer 2 interfaces không được tin cậy bởi DHCP snooping. IP Source Guard có thể được cấu hình trên cổng giao tiếp ở chế độ access mode lẫn trunk mode. Khi chúng ta kích hoạt IP Source Guard, tất cả lưu lượng inbound IP traffic trên interface sẽ bị chặn lại ngoài trừ các lưu lượng sau:

•Các DHCP packet sẽ được giám sát bởi tính năng DHCP snooping, DHCP snooping sẽ đưa ra quyết định forward hoặc drop bỏ packet tùy thuộc vào kết quả “inspect” các packet.

•Lưu lượng IP traffic khớp với các dòng static IP source entry được thiết lập tĩnh.

Thiết bị chỉ cho phép lưu lượng IP traffic chỉ khi DHCP snooping xây dựng trong binding table entry khớp với IP address và MAC address của IP packet hoặc khớp với static IP source entry cấu hình tĩnh.

Thiết bị sẽ drop bỏ các IP packet khi IP address và MAC address của packet không khớp với binding table entry hoặc static IP source entry. Chúng ta có thể quan sát bảng “binding table entry” thông qua câu lệnh show ip dhcp snooping binding command:

MacAddress IpAddress LeaseSec Type VLAN Interface

———- ———- ——— —— ——- ———

00:02:B3:3F:3B:99 10.5.5.2 6943 dhcp-snooping 10 Ethernet2/3

Nếu thiết bị nhận được IP packet với IP address là 10.5.5.2, IP Source Guard sẽ tiến hành forward các packet chỉ khi nào địa chỉ MAC address của packet là 00:02:B3:3F:3B:99.

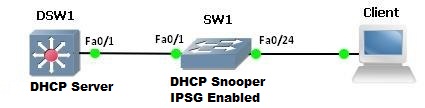

IPSG (IP Source Guard) giúp ngăn chặn hình thức tấn công giả mạo IP (IP spoofing), trong tình huống đối tượng tấn công giả mạo địa chỉ IP address của server hoặc một thiết bị bất kỳ trên hạ tầng mạng network để chuyển hướng lưu lượng nhạy cảm tới PC của đối tượng tấn công. IPSG thường được sử dụng đề chống lại nguy cơ tấn công hijacking attack.Đầu tiên, chúng ta sẽ cấu hình tính năng DHCP Snooping:

SW1(config)#ip dhcp snooping

SW1(config)#ip dhcp snooping vlan 1

SW1(config)#int fa0/11

SW1(config-if)#ip dhcp snooping trust

SW1(config)#int fa0/24

SW1(config-if)#ip dhcp snooping limit rate 20

IPSG làm việc như thế nào?

IPSG được cấu hình tại access layer và sử dụng cơ sở dữ liệu DHCP Snooping database, hoặc static IP binding entry, để thiết lập ACL tự động trên port (các ACL này không thể quan sát thấy trong running-configuration). Mọi lưu lượng không khớp với binding entry sẽ bị drop bỏ ở mức hardware. Tuy nhiên, port sẽ không rơi vào trạng thái “errdisable state” trong tình huống này và thông điệp báo lỗi “violation message” sẽ không xuất hiện trên giao diện console. IPSG chỉ hỗ trợ trên layer 2 port và không hỗ trợ được trên layer 3 port hoặc SVI.

Cấu hình IPSG

Cấu hình tính năng IPSG có thể khác biệt nhau trên các dòng sản phẩm Catalyst 6500/4500 và trên các dòng switch cấp thấp khác. Trong bài viết này, ta sử dụng switch 3550. Khi cấu hình tính năng IPSG, port sẽ tiến hành kiểm tra 2 điều kiện. Điều kiện đầu tiên là kiểm tra xem source IP address của “incoming packet” có khớp với IP binding trong DHCP Snooping database (hoặc static binding). Điều kiện kiểm tra thứ 2 là tiến trình “check” tính năng port security để kiểm tra source MAC address có khớp với điều kiện trên switch hay không.

Kích hoạt IPSG với tính năng kiểm tra IP source:

SW1(config)#int fa0/24

SW1(config-if)#ip verify source

Kiểm tra tính năng IPSG:

SW1#sh ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

——— ———– ———– ————— —————– ———-

Fa0/24 ip active 172.16.1.11 1

Chúng ta có thể quan sát thấy cột “Filter-type” tương ứng với “ip”, vì thế IP source sẽ được kiểm tra. Tiếp theo, ta sẽ tiến hành cấu hình tính năng kiểm tra MAC address trên interface fa0/24 bằng cách kích hoạt tính năng “port security”:

SW1(config)#int fa0/24

SW1(config-if)#switchport port-security

SW1(config-if)#ip verify source port-security

Câu lệnh cuối cùng có thêm tham số port-security cho phép nhúng thêm tính năng kiểm tra MAC. Sau đó chúng ta tiến hành kiểm tra:

SW1#sh ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

——— ———– ———– ————— —————– ———-

Fa0/24 ip-mac active 172.16.1.11 00:1B:78:4C:05:28 1

Giờ đây, chúng ta có thể quan sát thấy cột “Filter-type” lúc này là “ip-mac”, địa chỉ MAC của client được hiển trị trong cột Mac-address column. Tuy nhiên, nếu chúng ta có một số host trên mạng sử dụng phương thức gán IP tĩnh static IP chứ không phải DHCP? Lúc này, chúng ta sẽ thiết lập static binding thay vì sử dụng cơ sở dữ liệu DHCP Snooping database. Chúng ta sẽ tiến hành thiết lập tĩnh trên interface fa0/14:

Khi sử dụng static binding, chúng ta vẫn cần phải kích hoạt DHCP Snooping tương ứng với VLAN mà các host thuộc về.

SW1#sh mac address-table int fa0/14

Vlan Mac Address Type Ports

—- ———– ——– —–

1 5c26.0a70.c59a DYNAMIC Fa0/14

Thông qua câu lệnh trên, chúng ta xác định được địa chỉ MAC address của client, thông tin này sẽ được sử dụng để khai báo cho ip source binding:

SW1(config)#ip source binding ?

H.H.H binding MAC address

SW1(config)#ip source binding 5c26.0a70.c59a vlan 1 172.16.1.55 int fa0/14

SW1(config)#int fa0/14

SW1(config-if)#switchport port-security

SW1(config-if)#ip verify source port-security

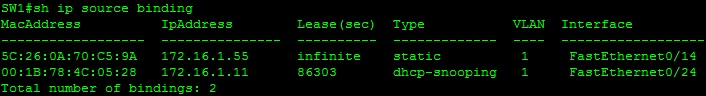

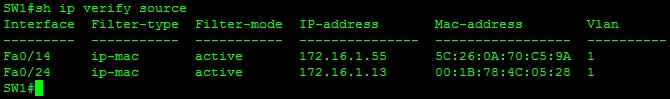

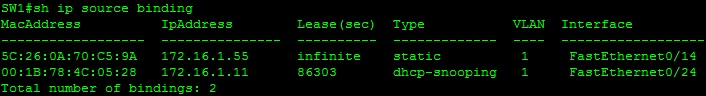

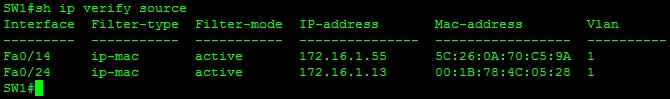

Ta tiến hành kiểm tra binding và IPSG table:

Tính năng IPSG thường được triển khai trên các access port tại network edge, không chỉ riêng gì các hosting device cần bảo vệ. Nếu tính năng IPSG không được kích hoạt trên port fa0/21, đối tượng tấn công có thể kết nối tới port này và giả mạo IP của các PC trên hạ tầng mạng. Để bảo vệ toàn diện hạ tầng mạng, chúng ta có thể kết hợp các công cụ IPSG, DHCP Snooping, Port-Security và Dynamic ARP lại với nhau.

Người biên soạn: Bùi Quốc Kỳ

Liên kết tham khảo:

Tính năng IP Source Guard chỉ cho phép IP và MAC tin cậy được tham chiếu trong bảng binding được trung chuyển trên hạ tầng mạng nhằm ngăn chặn nguy cơ tấn công giả mạo (spoofing attack). Tuy nhiên, đối tượng tấn công vẫn có thể vượt qua được tính năng bảo mật IP Source Guard bằng cách giả mạo địa chỉ IP mà MAC của những host hợp lệ.

Chúng ta có thể kích hoạt IP Source Guard trên cổng giao tiếp Layer 2 interfaces không được tin cậy bởi DHCP snooping. IP Source Guard có thể được cấu hình trên cổng giao tiếp ở chế độ access mode lẫn trunk mode. Khi chúng ta kích hoạt IP Source Guard, tất cả lưu lượng inbound IP traffic trên interface sẽ bị chặn lại ngoài trừ các lưu lượng sau:

•Các DHCP packet sẽ được giám sát bởi tính năng DHCP snooping, DHCP snooping sẽ đưa ra quyết định forward hoặc drop bỏ packet tùy thuộc vào kết quả “inspect” các packet.

•Lưu lượng IP traffic khớp với các dòng static IP source entry được thiết lập tĩnh.

Thiết bị chỉ cho phép lưu lượng IP traffic chỉ khi DHCP snooping xây dựng trong binding table entry khớp với IP address và MAC address của IP packet hoặc khớp với static IP source entry cấu hình tĩnh.

Thiết bị sẽ drop bỏ các IP packet khi IP address và MAC address của packet không khớp với binding table entry hoặc static IP source entry. Chúng ta có thể quan sát bảng “binding table entry” thông qua câu lệnh show ip dhcp snooping binding command:

MacAddress IpAddress LeaseSec Type VLAN Interface

———- ———- ——— —— ——- ———

00:02:B3:3F:3B:99 10.5.5.2 6943 dhcp-snooping 10 Ethernet2/3

Nếu thiết bị nhận được IP packet với IP address là 10.5.5.2, IP Source Guard sẽ tiến hành forward các packet chỉ khi nào địa chỉ MAC address của packet là 00:02:B3:3F:3B:99.

IPSG (IP Source Guard) giúp ngăn chặn hình thức tấn công giả mạo IP (IP spoofing), trong tình huống đối tượng tấn công giả mạo địa chỉ IP address của server hoặc một thiết bị bất kỳ trên hạ tầng mạng network để chuyển hướng lưu lượng nhạy cảm tới PC của đối tượng tấn công. IPSG thường được sử dụng đề chống lại nguy cơ tấn công hijacking attack.Đầu tiên, chúng ta sẽ cấu hình tính năng DHCP Snooping:

SW1(config)#ip dhcp snooping

SW1(config)#ip dhcp snooping vlan 1

SW1(config)#int fa0/11

SW1(config-if)#ip dhcp snooping trust

SW1(config)#int fa0/24

SW1(config-if)#ip dhcp snooping limit rate 20

IPSG làm việc như thế nào?

IPSG được cấu hình tại access layer và sử dụng cơ sở dữ liệu DHCP Snooping database, hoặc static IP binding entry, để thiết lập ACL tự động trên port (các ACL này không thể quan sát thấy trong running-configuration). Mọi lưu lượng không khớp với binding entry sẽ bị drop bỏ ở mức hardware. Tuy nhiên, port sẽ không rơi vào trạng thái “errdisable state” trong tình huống này và thông điệp báo lỗi “violation message” sẽ không xuất hiện trên giao diện console. IPSG chỉ hỗ trợ trên layer 2 port và không hỗ trợ được trên layer 3 port hoặc SVI.

Cấu hình IPSG

Cấu hình tính năng IPSG có thể khác biệt nhau trên các dòng sản phẩm Catalyst 6500/4500 và trên các dòng switch cấp thấp khác. Trong bài viết này, ta sử dụng switch 3550. Khi cấu hình tính năng IPSG, port sẽ tiến hành kiểm tra 2 điều kiện. Điều kiện đầu tiên là kiểm tra xem source IP address của “incoming packet” có khớp với IP binding trong DHCP Snooping database (hoặc static binding). Điều kiện kiểm tra thứ 2 là tiến trình “check” tính năng port security để kiểm tra source MAC address có khớp với điều kiện trên switch hay không.

Kích hoạt IPSG với tính năng kiểm tra IP source:

SW1(config)#int fa0/24

SW1(config-if)#ip verify source

Kiểm tra tính năng IPSG:

SW1#sh ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

——— ———– ———– ————— —————– ———-

Fa0/24 ip active 172.16.1.11 1

Chúng ta có thể quan sát thấy cột “Filter-type” tương ứng với “ip”, vì thế IP source sẽ được kiểm tra. Tiếp theo, ta sẽ tiến hành cấu hình tính năng kiểm tra MAC address trên interface fa0/24 bằng cách kích hoạt tính năng “port security”:

SW1(config)#int fa0/24

SW1(config-if)#switchport port-security

SW1(config-if)#ip verify source port-security

Câu lệnh cuối cùng có thêm tham số port-security cho phép nhúng thêm tính năng kiểm tra MAC. Sau đó chúng ta tiến hành kiểm tra:

SW1#sh ip verify source

Interface Filter-type Filter-mode IP-address Mac-address Vlan

——— ———– ———– ————— —————– ———-

Fa0/24 ip-mac active 172.16.1.11 00:1B:78:4C:05:28 1

Giờ đây, chúng ta có thể quan sát thấy cột “Filter-type” lúc này là “ip-mac”, địa chỉ MAC của client được hiển trị trong cột Mac-address column. Tuy nhiên, nếu chúng ta có một số host trên mạng sử dụng phương thức gán IP tĩnh static IP chứ không phải DHCP? Lúc này, chúng ta sẽ thiết lập static binding thay vì sử dụng cơ sở dữ liệu DHCP Snooping database. Chúng ta sẽ tiến hành thiết lập tĩnh trên interface fa0/14:

Khi sử dụng static binding, chúng ta vẫn cần phải kích hoạt DHCP Snooping tương ứng với VLAN mà các host thuộc về.

SW1#sh mac address-table int fa0/14

Vlan Mac Address Type Ports

—- ———– ——– —–

1 5c26.0a70.c59a DYNAMIC Fa0/14

Thông qua câu lệnh trên, chúng ta xác định được địa chỉ MAC address của client, thông tin này sẽ được sử dụng để khai báo cho ip source binding:

SW1(config)#ip source binding ?

H.H.H binding MAC address

SW1(config)#ip source binding 5c26.0a70.c59a vlan 1 172.16.1.55 int fa0/14

SW1(config)#int fa0/14

SW1(config-if)#switchport port-security

SW1(config-if)#ip verify source port-security

Ta tiến hành kiểm tra binding và IPSG table:

Tính năng IPSG thường được triển khai trên các access port tại network edge, không chỉ riêng gì các hosting device cần bảo vệ. Nếu tính năng IPSG không được kích hoạt trên port fa0/21, đối tượng tấn công có thể kết nối tới port này và giả mạo IP của các PC trên hạ tầng mạng. Để bảo vệ toàn diện hạ tầng mạng, chúng ta có thể kết hợp các công cụ IPSG, DHCP Snooping, Port-Security và Dynamic ARP lại với nhau.

Người biên soạn: Bùi Quốc Kỳ

Liên kết tham khảo:

Comment